#25 Bug Bounty. Часть 8: Фаза fingerprint.

Здравствуйте, дорогие друзья.

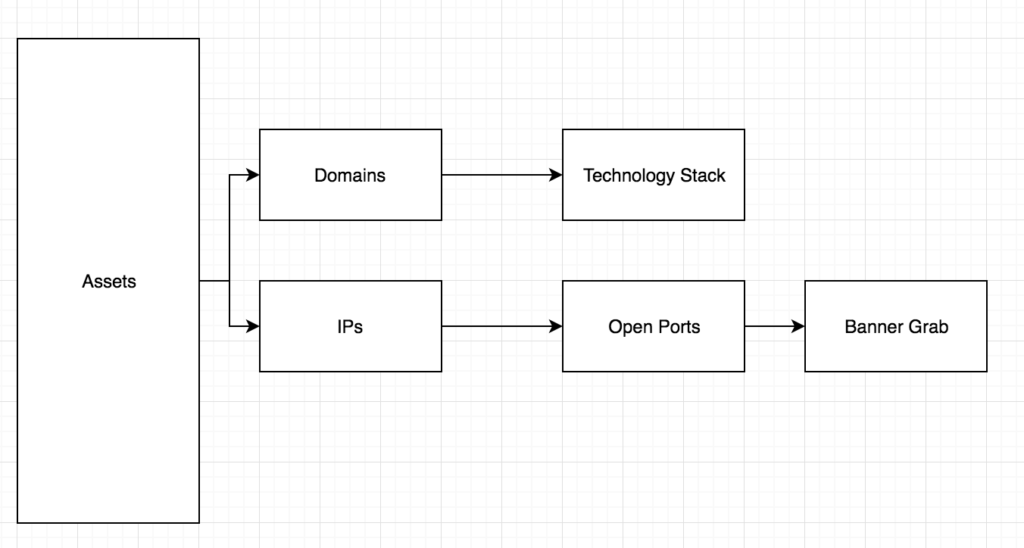

Этап разведки заключается в поиске Ваших целевых активов и конечных точек. После того, как Вы найдете активы своих целей, Вам нужно снять с них отпечатки. Цель снятия fingerprint — уточнение, какие технологии работают на активах Вашей цели. Вы хотите знать технологические стеки, номера версий, запущенные сервисы и все остальное, что можно использовать для определения того, что работает на конечной точке.

Ваша способность правильно снимать fingerprint целевых активов окажет прямое влияние на уязвимости, которые Вы найдете. Например, если новое удаленное выполнение кода (RCE) эксплойт выходит для WordPress, Вам нужно уметь идентифицировать каждое приложение WordPress целевой среды. Вы также можете захотеть снять fingerprint для SSH, RDP, VNC и других служб входа, чтобы Вы могли выполнять атаку перебором.

IP

Введение

Во время разведки мы собрали диапазоны CIDR, принадлежащие нашей цели. IP адреса также были собраны из разрешений DNS поддоменов цели на этапе перечисления субдоменов. Это два основных способа поиска IP-адресов, связанных с организацией. Когда у Вас есть список IP-адресов, Вы хотите обнаружить порты и службы, работающие на этой конечной точке. Это может делаться вручную, путем сканирования цели самостоятельно или Вы можете использовать пассивный подход, который использует данные третьих лиц.

Shodan

Shodan — самый популярный ресурс для сбора данных сканирования портов. Этот сервис ежедневно сканирует весь Интернет и предоставляет данные своим пользователям. Вы можете использовать сервис бесплатно, но я настоятельно рекомендую получить платную версию, где Ваши результаты не ограничены.

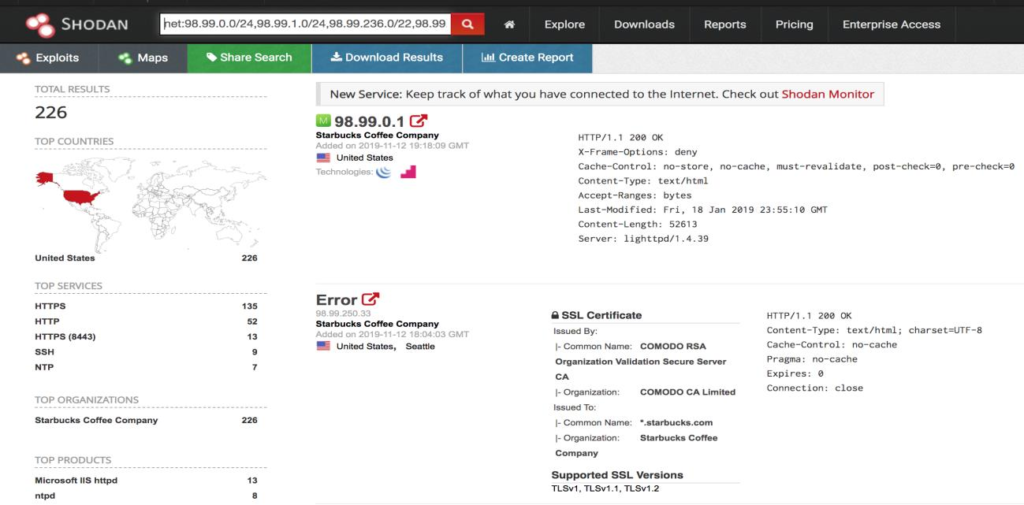

Если у Вас есть целевой диапазон CIDR, Вы можете использовать его для запроса Shodan. Он будет отображать все активы в этом диапазоне CIDR, у которых есть открытый порт.

net:<”CIDR,CIDR,CIDR”>

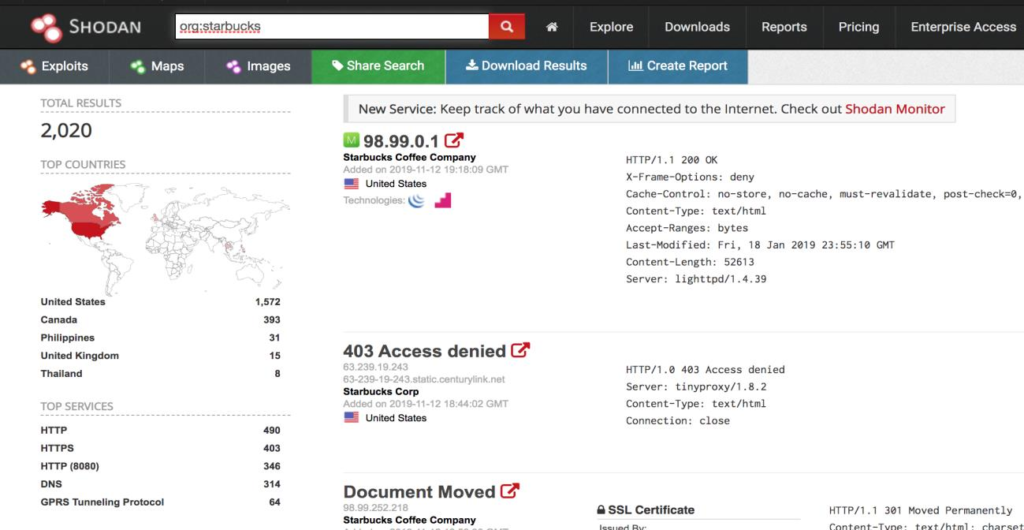

Вы также можете искать по названию организации.

org:<”Organization Name”>

Эти два запроса будут возвращать активы только в Вашей целевой внешней сети, но как насчет компаний, которые размещены в облаке?

Если у Вашей цели есть активы в облаке, такие как AWS или Gcloud, тогда поиск через CIDR будет невозможен по диапазону или названию компании.

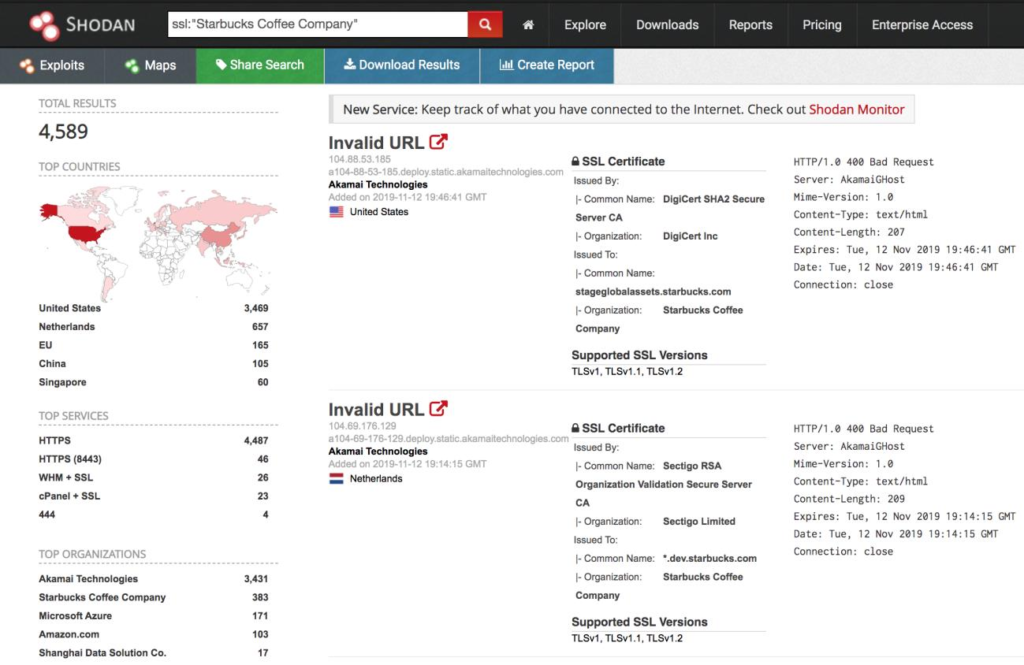

Одна техника состоит в том, что Вы можете использовать для поиска SSL-сертификаты компании. SSL-сертификаты должны иметь название компании, так что Вы можете использовать их, чтобы найти другие активы принадлежащие к какой-либо организации.

ssl:<«НАЗВАНИЕ ОРГАНИЗАЦИИ»>

Как видите, мы нашли кучу ресурсов, использующих SSL-сертификат от Starbucks. Вы также можете видеть, что на AWS есть 103 актива и 171 на Azure. Интересно отметить, и это Вы узнаете на этапе эксплуатации, что если нам удается найти уязвимость SSRF на конечной точке, размещенной у облачного провайдера, мы можем захватить всю облачную сеть компании. В дополнение к этим методам Вам также потребуется искать каждый IP-адрес индивидуально, чтобы ничего не пропустить. Для крупных целей это будет невозможно сделать вручную, поэтому Вам понадобятся некоторые инструменты.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.

#15 Bug Bounty. Reverse Whois.

#17 Bug Bounty. Разведка — Фаза 2. Словарь.

#18 Bug Bounty. Перечисление поддоменов.

#19 Bug Bounty. Поисковый движок.

#20 Bug Bounty. Перестановка поддоменов.

#21 Bug Bounty. Разрешения DNS.

#22 Bug Bounty. Wayback Machine crawl data.