#26 Bug Bounty. Censys. Nmap. Masscan.

Здравствуйте, дорогие друзья.

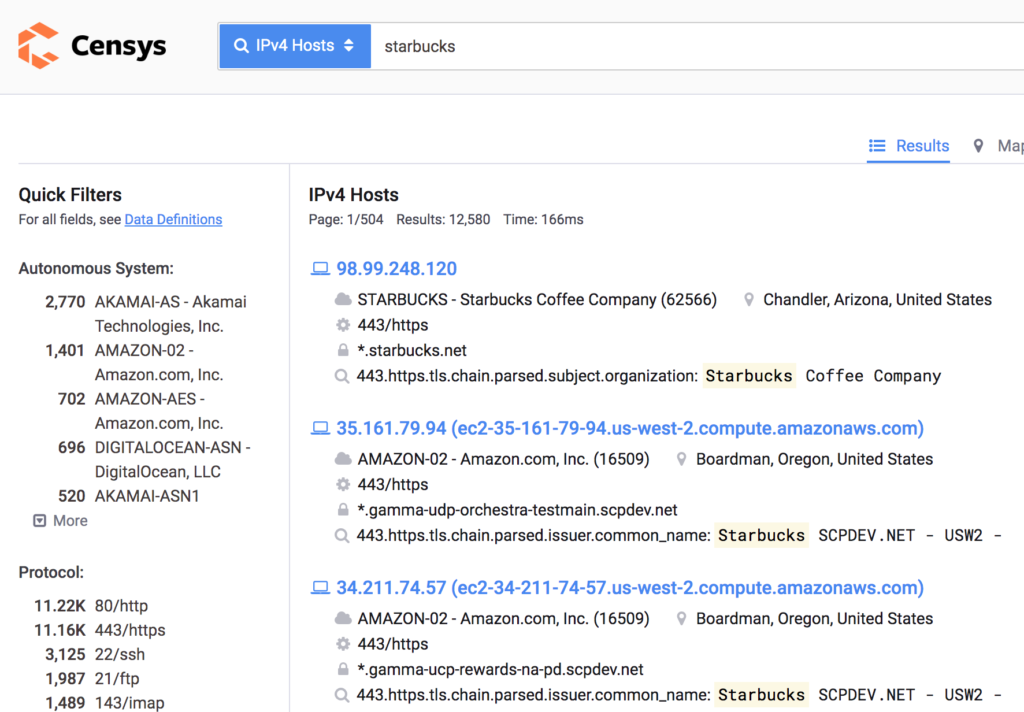

Censys делает то же самое, что и Shodan. Это по сути клон Shodan. Вы можете подумать, что эти два провайдера дают одинаковые результаты, но это неверно, и я часто находил активы на Censys, которых нет на Shodan, и наоборот.

Вы можете использовать несколько ресурсов и объединять результаты вместе, чтобы получить полный список портов и сервисов.

Censys имеет бесплатную версию и, также как и Shodan, ограничивает возвращаемые результаты. В censys есть платная версия, но она довольно дорогая.

Если Вы можете позволить себе такую подписку, Вы не будете разочарованы результатами, так как это отличный сервис.

Nmap

Все знают, что такое Nmap, так как это один из первых инструментов любой наступательной безопасности. Nmap действительно хорошо справляется со сканированием небольшого диапазона хостов, но если Вы пытаетесь сканировать большую организацию, это не подходящий инструмент.

Мой совет: если Вы сканируете небольшой набор IP-адресов, используйте Nmap. Если Ваша цель для сканирования тысяч, сотен тысяч или миллионов IP-адресов, то Вам необходимо использовать инструмент, созданный для массового сканирования. Nmap действительно хорош в тщательном сканировании, поэтому, если Вы хотите сканировать и перечислять каждый порт на машине используйте nmap. Единственный случай, когда я использую Nmap, это когда я сканирую один единственный хост.

Masscan

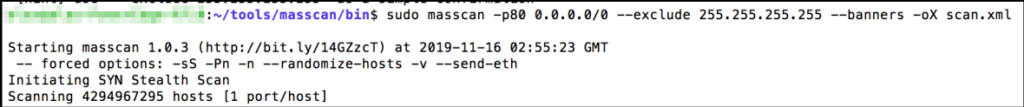

Nmap лучше всего работает при сканировании одного или небольшого диапазона IP-адресов, но что бывает, когда нужно просканировать 100 000 целей? Masscan действительно хорошо обнаруживает один порт в огромном диапазоне IP-адресов. Инструмент Masscsan был создан для сканирования всего Интернета всего за несколько часов, поэтому он должен быть в состоянии легко сканировать крупную организацию.

● https://github.com/robertdavidgraham/masscan

sudo masscan -p<Port Here> <CIDR Range Here> —exclude <Exclude IP> —

banners -oX <Out File Name>

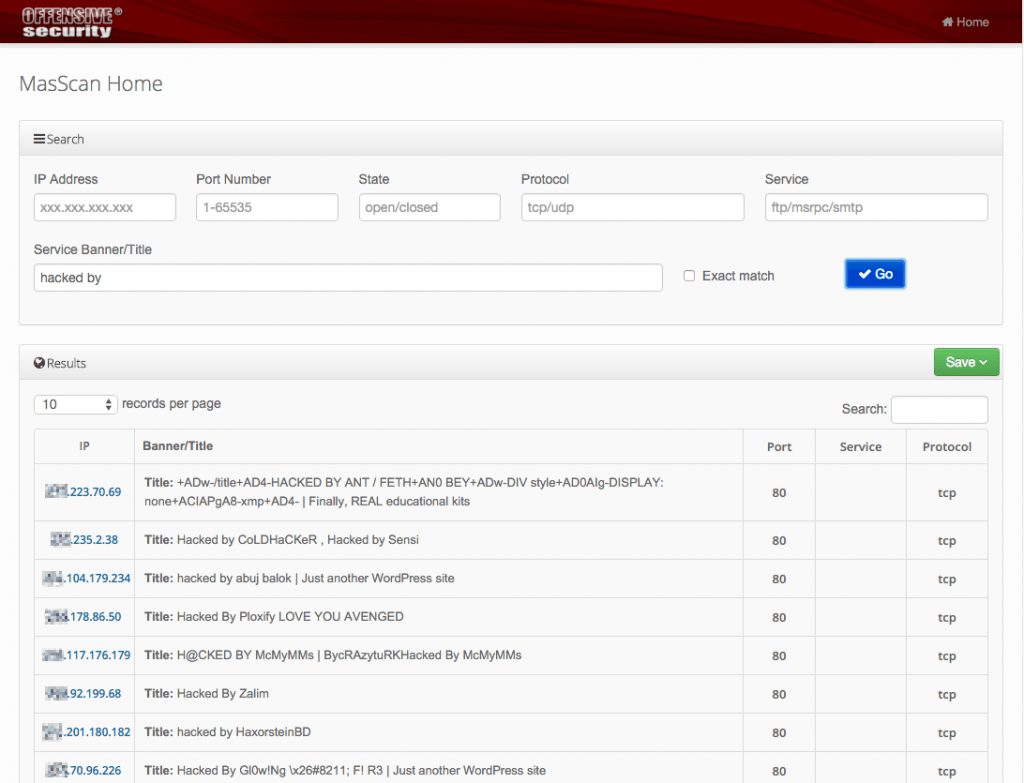

Обязательно включите захват баннеров, так как Вы можете напрямую использовать эту информацию для поиска потенциальных уязвимостей. Для поиска результатов Вы можете использовать grep или веб-интерфейс, созданный offensive-secuirty.

Обязательно включите захват баннеров, так как Вы можете напрямую использовать эту информацию для поиска потенциальных уязвимостей. Для поиска результатов Вы можете использовать grep или веб-интерфейс, созданный offensive-secuirty.

● https://github.com/offensive-security/masscan-web-ui

Если я тороплюсь, я просто ищу нужную мне информацию, но если у меня есть время, я всегда использую веб-интерфейс. В 100 раз легче понять и переварить информацию при ее отображении в браузере.

Заключение

Независимо от того, какую цель Вы преследуете, Вы столкнетесь с IP-адресами. Представим ситуацию, где Вы хотите раскрыть любую информацию по открытым портам, при идентификации сервисов, стоящих за ними. В большинстве случаев проще использовать сторонние данные сканирования, предоставленные такими компаниями, как Shodan. Это позволит вам быстро собрать все необходимые данные, не отправляя пакеты на Вашу цель. Все полностью пассивно. Однако иногда хочется быть немного более тщательнее, так что Вам придется вручную сканировать Вашу цель. Это можно сделать с помощью Nmap, но если у Вас большой целевой диапазон, Вам необходимо использовать что-то типа masscan. Когда Вы закончите этот этап, у Вас должен быть огромный список открытых портов и сервисов. Следующий шаг — посмотреть, есть ли у кого-то из них любые известные неправильные конфигурации или уязвимости.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.

#15 Bug Bounty. Reverse Whois.

#17 Bug Bounty. Разведка — Фаза 2. Словарь.

#18 Bug Bounty. Перечисление поддоменов.

#19 Bug Bounty. Поисковый движок.

#20 Bug Bounty. Перестановка поддоменов.

#21 Bug Bounty. Разрешения DNS.

#22 Bug Bounty. Wayback Machine crawl data.