#31 Bug Bounty. Облачное хранилище Google.

Здравствуйте, дорогие друзья.

Облачное хранилище Google, в частности, корзины Amazon S3, — это место для хранения файлов. Как и S3 Buckets, облачное хранилище Google также уязвимо для анонимного списка файлов. Следующий инструмент можно использовать для брутфорса имен корзин. Аналогично AWS —

этот инструмент использует перестановки для создания имен корзин.

● https://github.com/RhinoSecurityLabs/GCPBucketBrute

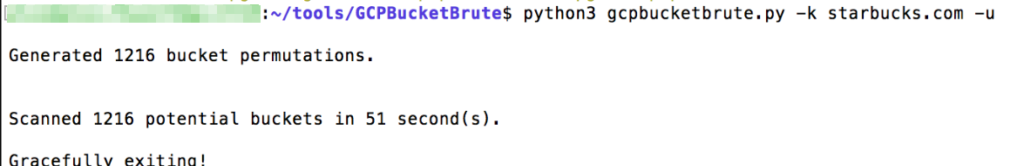

python3 gcpbucketbrute.py -k -u

В этом примере инструмент ничего не нашел. Однако, если Вы обнаружите, что цель активно использует облако Google, Ваши результаты могут отличаться. Как только Вы найдете уязвимую конечную точку, то инструмент посетит ее и найдет конфиденциальные файлы, подобные AWS процессу.

Digital ocean Spaces

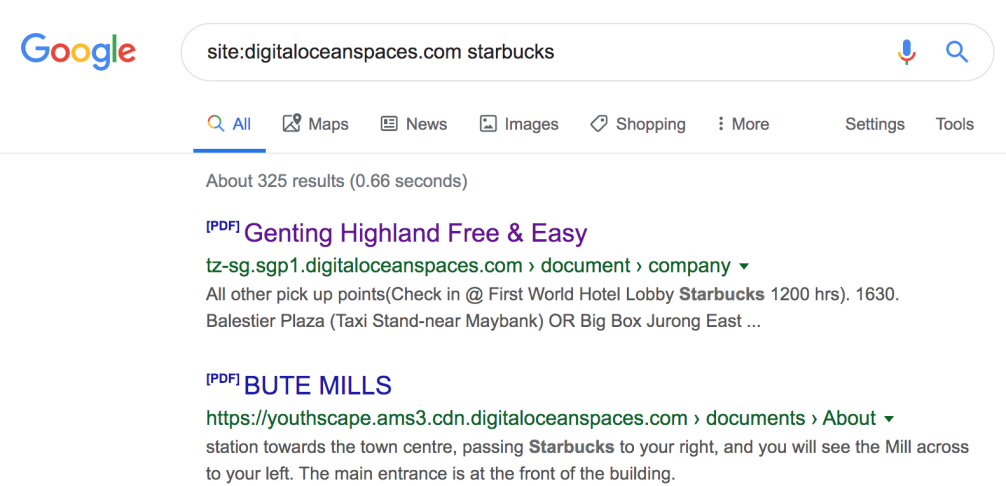

Если Вы знакомы с корзинами S3 Digital ocean Spaces, то это буквально одинаковые технологии. Я обычно использую Google Dorks, чтобы найти их:

site:digitaloceanspaces.com <Domain Here>

Вы также можете попробовать брутфорс, с помощью этого инструмента:

● https://github.com/appsecco/spaces-finder

Azure Blob

Если Ваша цель часто использует облако Microsoft, то она, вероятно, использует Azure. хранилище BLOB-объектов. Подобно сегментам S3, оно используется для хранения файлов. Вы не сможете перебрать эти URL-адреса, потому что Вы также должны знать имя корзины и имя blob. Это очень затрудняет перебор имен, так как у Вас есть две уникальные части URL. Тем не менее, использование Google Dorks по-прежнему будет работать для перечисления возможных названий.

Вывод

Поскольку так много компаний переходят в облако, Вы почти гарантированно будете работать с некоторыми корзинами для хранения. Существует несколько методов перечисления сегментов, и один из них google dorks, другой брутфорс, а еще одна техника — просто поиск в исходном коде страницы. Это быстрые легкие победы, и в зависимости от того, что Вы обнаружите, Вы можете получить очень хороший результат.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.

#15 Bug Bounty. Reverse Whois.

#17 Bug Bounty. Разведка — Фаза 2. Словарь.

#18 Bug Bounty. Перечисление поддоменов.

#19 Bug Bounty. Поисковый движок.

#20 Bug Bounty. Перестановка поддоменов.

#21 Bug Bounty. Разрешения DNS.

#22 Bug Bounty. Wayback Machine crawl data.

#23 Bug Bounty. Проверка файлов JavaScript.

#25 Bug Bounty. Часть 8: Фаза fingerprint.

#26 Bug Bounty. Censys. Nmap. Masscan.

#27 Bug Bounty. Веб-приложение.

#28 Bug Bounty. Этап эксплуатации.

#30 Bug Bounty. Неправильно настроенные сегменты облачного хранилища.