#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

Здравствуйте, дорогие друзья.

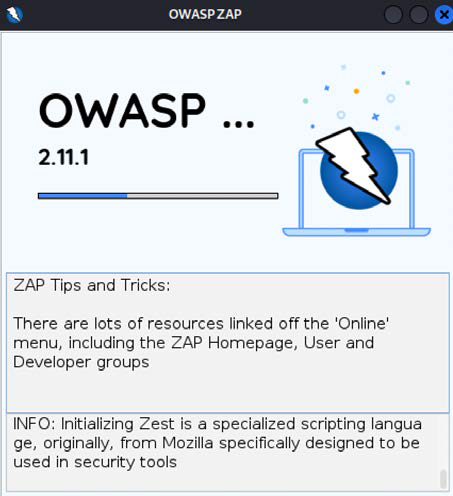

Одним из самых эффективных сканеров по количеству обнаруженных проверенных уязвимостей является OWASP ZAP. Этот инструмент не предустановлен в Kali Linux 2021. Он основан на ответвлении от прокси-инструмента Paros. Последняя версия 2.11.1 была выпущена 11 декабря 2021 г. Она устанавливается запуском sudo apt install zaproxy с терминала и открывается запуском zaproxy, что должно привести нас к рисунку ниже:

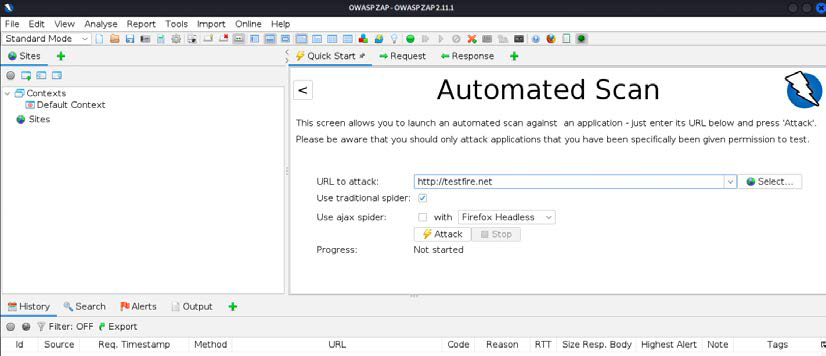

После запуска приложение должно спросить, хотите ли Вы, чтобы сеанс был постоянным или временным. Сделайте наиболее подходящий выбор для Вашей ситуации. Одной из особенностей этого сканера является то, что он может использоваться как автономный автоматический сканер, и как прокси-инструмент для проверки только соответствующих разделов тестируемого веб-приложения. Обновите все плагины, прежде чем мы начнем сканирование, чтобы максимизировать выход. Если Вы решите использовать автоматический сканер, инструмент должен представить Вам экран для ввода целевого URL, и возможности использования традиционного паука и/ или AJAX Spider. Если выбран AJAX Spider, приложение будет использовать браузер, для сканирования каждой ссылки на веб-сайте, и зафиксировать их для следующего этапа: выполнения активного сканирования. Используйте ручной/прокси-подход, чтобы поддерживать низкий уровень сетевого трафика/веб-запросов и сосредоточивать тестирование, не создавая большого шума в журналах целевого веб-сервера, который может вызвать тревогу или привести к отказу в обслуживании. В отличие от любых других сканеров, этот инструмент может давать ложные срабатывания:

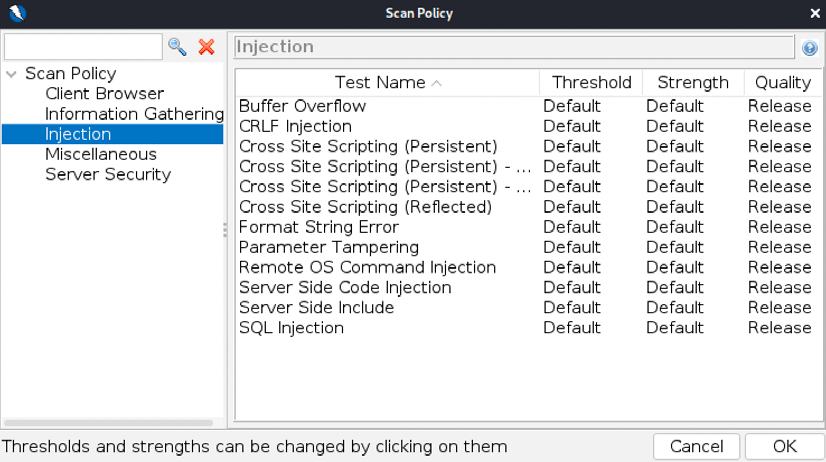

Чтобы протестировать определенные уязвимости, Вы можете выбрать, какие модули включить, перейдя к Analyze and Scan Policy Manager из главного меню. Это должно привести Вас к политике сканирования окна менеджера. Выберите «Политика по умолчанию» и нажмите «Изменить», что должно привести вас к рисунку ниже. Теперь Вы сможете модифицировать соответствующие атаки:

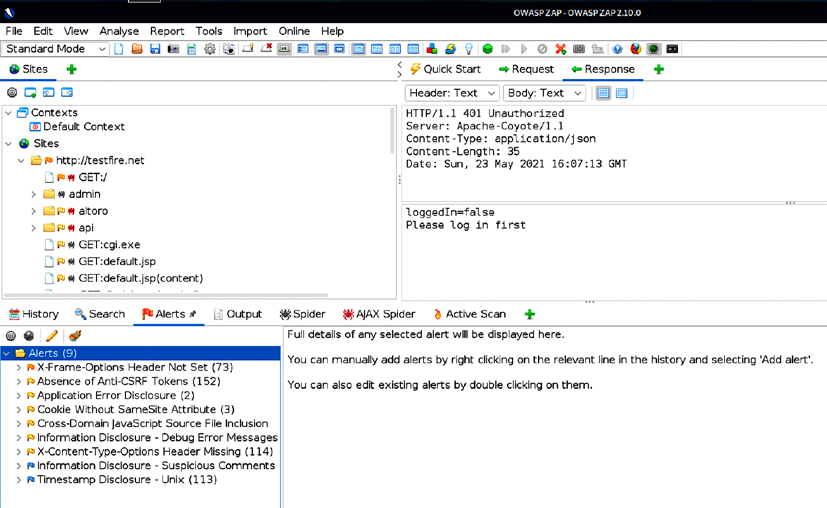

ZAP сканирует цель и классифицирует уязвимости как высокие, средние, низкие и информационные в форме оповещений. Вы можете нажать на выявленные результаты, чтобы перейти к конкретным выводам. OWASP ZAP может помочь Вам найти уязвимости, такие как отраженный межсайтовый скриптинг, сохраненный межсайтовый скриптинг, SQL-инъекции и remote OS command injection. После завершения сканирования Вы увидите следующий экран со структурой папок цели, предупреждениями и другими действиями (активными scan/spider/AJAX Spider), выполняемые сканером:

Кроме того, OWASP ZAP предоставляет специальные функции в разделе «Прокси», которые позволяют пентестерам запрашивать запрос и наблюдать за ответом, для выполнения проверки, которую мы называем ручным PoC.

Злоумышленники также могут использовать такие инструменты, как OWASP DirBuster, для определения своего собственного пользователя, агента или имитировать любые известные заголовки агента пользователя, такие как бот IRC или Googlebot, а также настраивать максимальное количество общих подпроцессов, и количество путей, которые можно пройти. Например, если паук показывает www.target.com/admin/, есть словарь для добавления к URL-адресу, такой как www.target.com/admin/secret/, а максимальное значение по умолчанию равно 16, и это означает, что инструмент будет сканировать до 16 возможных папок. Но злоумышленники могут это детализировать, используя другие инструменты, чтобы максимизировать эффективность инструмента, и выбрать точное нужное количество путей. Кроме того, если бы были задействованы какие-либо защитные механизмы, такие как WAF или IPS на уровне сети, тестеры на проникновение могут выбрать сканирование цели с небольшим числом соединений в секунду для отправки на цель.

Другие инструменты включают Burp Suite Community Edition, который предустановлен в Kali Linux, и считается одним из лучших прокси-инструментов. Он имеет множество опций, которые могут быть использованы тестировщиками.

Однако в бесплатной версии инструмента отсутствует возможность сканирования и сохранения вывода. Коммерческая версия инструмента позволяет тестировщикам добавлять дополнительные плагины и выполнять пассивное сканирование, для изучения веб-приложений.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.