#32 Kali Linux для продвинутого тестирования на проникновение. Сканеры уязвимостей веб-приложений. Nikto.

Здравствуйте, дорогие друзья.

Сканеры уязвимостей страдают общими недостатками всех сканеров (сканеры могут обнаруживать только сигнатуру известной уязвимости; они не могут определить, является ли это уязвимостью, и действительно может ли она использована). Кроме того, веб-сканеры уязвимостей не могут выявлять сложные ошибки в бизнес-логике и не точно имитировать сложные атаки, используемые хакерами.

Стремясь повысить надежность, большинство пентестеров используют несколько инструментов для сканирования веб-сервисов. Когда несколько инструментов сообщают о том, что может существовать конкретная уязвимость, этот консенсус будет направлять тестера в области, которые могут потребовать ручной проверки результатов.

Kali поставляется с большим количеством сканеров уязвимостей для веб-сервисов и предоставляет стабильную платформу для установки новых сканеров и расширений их возможностей. Это позволяет тестерам на проникновение повысить эффективность тестирования, выбрав подходящие инструменты для сканирования, и им присущи следующие черты:

• Максимальная полнота (общее количество выявленных уязвимостей) и точность (уязвимости, являющиеся реальными, а не ложноположительными результатами) тестирования.

• Минимизация времени, необходимое для получения пригодных для использования результатов.

• Сведение к минимуму негативного влияния на тестируемые веб-сервисы. Это может включать замедление остановки системы, из-за увеличения пропускной способности трафика. Например, один из самых общих негативных последствий — результат тестирования форм, которые вводят данные в базу данных, и затем отправляются по электронной почте лицу, предоставляющему обновленную информацию о внесенных изменениях; неконтролируемое тестирование таких форм может привести к отправке более 30 000 писем!

Существует значительная сложность в выборе наиболее эффективного инструмента. В дополнение к факторам уже перечисленных, некоторые сканеры уязвимостей также запускают соответствующий эксплойт, и поддерживают постэксплуатационные мероприятия. Для наших целей мы будем рассматривать все инструменты, которые сканируют цель на наличие эксплойтов. Kali предоставляет доступ к нескольким различным сканерам уязвимостей, которые включают следующие:

• Сканеры, которые расширяют функциональные возможности традиционных сканеров уязвимостей, включая веб-сайты и связанные с ними службы (например, платформа Metasploit и Websploit)

• Сканеры, расширяющие функциональность нетрадиционных приложений, таких как веб-приложения для поддержки сканирования уязвимостей веб-сервисов (OWASP Mantra)

• Сканеры, специально разработанные для разведки и обнаружения эксплойтов в веб-сайтах и веб-сервисах (Arachni, Nikto, Skipfish, WPScan, joomscan и т. д.)

Nikto

Nikto — один из наиболее часто используемых активных сканеров веб-приложений. Он выполняет комплексные тесты против веб-серверов. Его основная функциональность заключается в проверке более 6700 потенциально опасных файлов или программ, а также устаревших версий серверов и уязвимостей, характерных для версий более 270 серверов. Nikto выявляет неправильную конфигурацию сервера, индексные файлы и методы HTTP, а также находит установленный веб-сервер и версию программного обеспечения. Nikto выпущен на основе Open-General Версии с общедоступной лицензией (https://opensource.org/licenses/gpl-license ).

Nikto — это сканер с открытым исходным кодом на основе Perl, который позволяет сканировать обход IDS и пользовательские изменения; однако этот оригинальный веб-сканер не так точен, как некоторые из более современных сканеров.

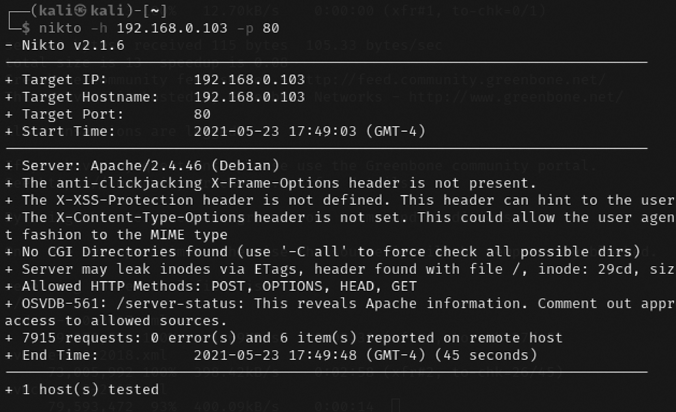

Большинство тестировщиков начинают тестирование веб-сайта с помощью простого сканера Nikto (особенно в отношении отчетности), которая обычно дает точные, но ограниченные результаты; пример вывода этого сканирования показано на рисунке ниже:

Кастомизация Nikto

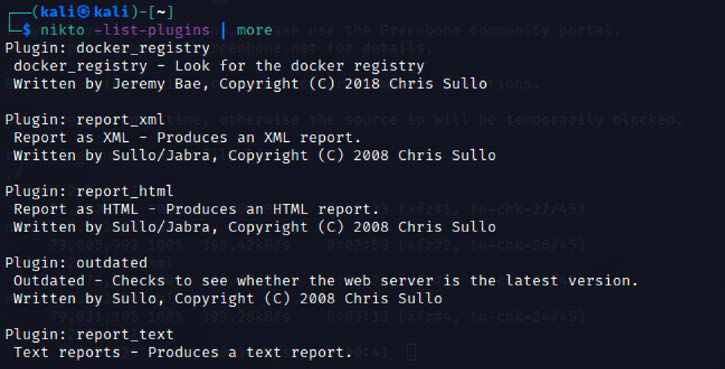

Последняя версия Nikto — 2.1.6. Сообщество позволяло разработчикам отлаживать и вызывать конкретные плагины. Эти плагины можно настроить соответственно предыдущей версии. Вы можете приобрести список всех плагинов, а затем указать конкретный плагин для выполнения сканирования. В настоящее время есть около 35 плагинов, которые могут использовать пентестеры; Рисунок ниже показывает список плагинов, доступных на данный момент в последней версии Nikto:

Например, если злоумышленники найдут баннерную информацию, обозначающую сервер Apache 2.4.0, Nikto может быть настроен для запуска определенных плагинов для перечисления пользователей Apache, выполнив следующую команду:

|

1 |

sudo nikto -h target.com -Plugins "apacheusers(enumerate,dictionary:users.txt);report_xml" -output apacheusers.xml |

Тестеры на проникновение должны иметь возможность видеть следующую информацию:

После успешного запуска плагина Nikto выходной файл apacheusers.xml должен включать список активных пользователей на целевом хосте.

Злоумышленники также могут направить сканирование Nikto на Burp или любой другой прокси-инструмент с помощью nikto.pl -host <hostaddress> -port <hostport> -useragentnikto -useproxy http://127.0.0.1:8080.

Следующим шагом будет использование более совершенных сканеров, сканирующих большее количество уязвимостей; в свою очередь, их выполнение может занять значительно больше времени. Нередко сложное сканирование уязвимостей (что определяется количеством сканируемых страниц, а также сложностью, которая может включать в себя несколько страниц, позволяющих пользователю вводить данные, такие как функции поиска или формы, собирающие данные от пользователя для серверной базы данных), на выполнение которых уходит несколько дней.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.