#35 Bug Bounty. .git/.svn

Здравствуйте, дорогие друзья.

Введение

Репозитории исходного кода, такие как GitHub, чрезвычайно популярны. Git и Subversion — две самые популярные системы контроля версий, и они содержат скрытые файлы, которые могут нанести большой вред при загрузке на Ваш сайт.

Git

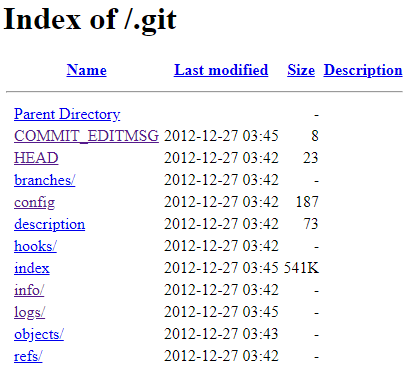

Git — это система контроля версий, в которой есть скрытая папка «.git». Эта папка в основном действует как снимок для Вашего проекта. Каждый раз, когда Вы создаете файл, git сжимает его и сохраняет в своей собственной структуре данных. Сжатый объект имеет уникальное имя, хэш и будет храниться в каталоге объектов. Этот означает, что Вы можете полностью воссоздать исходный код и все остальное в репозиториях. Если Вы перейдете на «https://example.com/.git» , то обнаружите, что эта конечная точка уязвима:

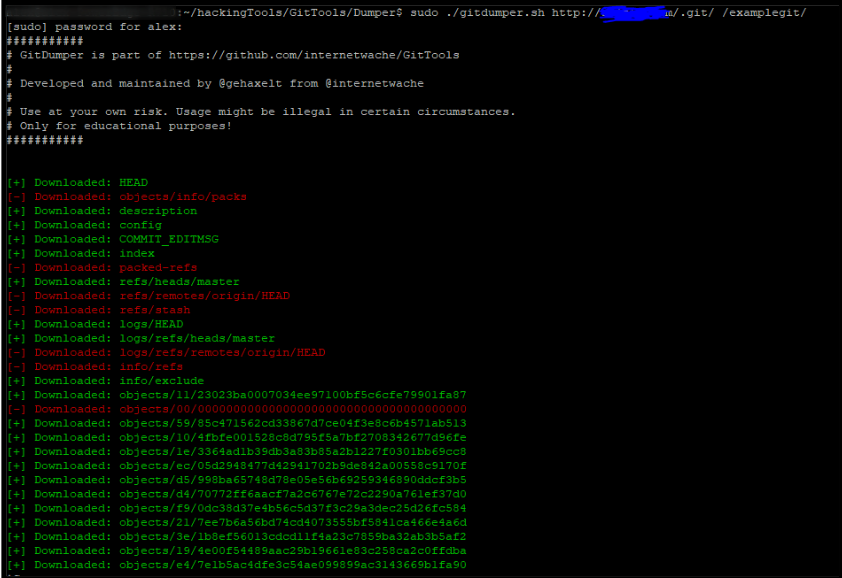

Затем Вы можете воссоздать репозиторий, который будет содержать исходный код веб-сайтов. Чтобы воссоздать репозиторий, Вы можете использовать следующий инструмент:

● https://github.com/internetwache/GitTools/tree/master/Dumper

Чтобы использовать тип инструмента, нужно ввести: «./gitdumper.sh https://example.com/.git/ /output-directory/ ». Эта команда клонирует весь репозиторий, как показано ниже:

Затем Вы вручную просматриваете исходный код и ищете ошибки, уязвимости и открытые пароли. Вы должны рассматривать это как обзор исходного кода.

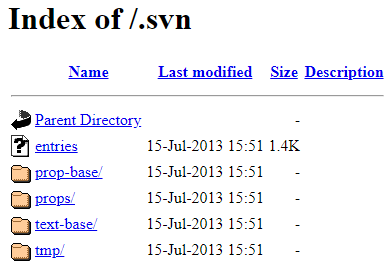

Subversion

Subversion, как и Git, является системой контроля версий и содержит скрытую папку. «.svn» . Эту папку также можно использовать для воссоздания исходного кода, используемого на сайте. Просто перейдите на «https://example.com/.svn», если Вы видите следующее, то конечная точка уязвима:

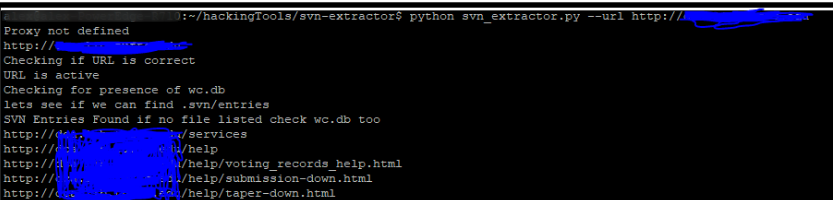

Для извлечения файлов из папки можно использовать следующий инструмент:

● https://github.com/anantshri/svn-extractor

Этот инструмент позволит Вам полностью воссоздать структуру папок, исходный код и другие файлы, как показано ниже:

Как и в случае с Git, когда все будет загружено, Вы вручную просмотрите исходный код. Ищите ошибки, уязвимости и открытые пароли. В общем, рассматривайте это как обзор исходного кода.

Вывод

Подавляющее большинство инженеров-программистов используют систему контроля версий. Эти системы содержат скрытые папки, которые хакеры могут использовать для полного воссоздания исходного кода, используемого сайтом. После загрузки исходного кода хакеры могут выполнить проверку исходного кода для поиска уязвимостей, жестко закодированных паролей и многого другого. Вы должны искать папки «.git» и «.svn» во время Вашей охоты.

Резюме

Этот раздел был посвящен поиску быстрых и легких побед при поиске уязвимостей. Убедитесь, что хорошо разбираетесь в поддоменах поглощения, дорках GitHub и неправильных настройках облачного хранилища. Освоение только этих трех техник значительно увеличит количество уязвимостей, которые Вы сможете найти.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.

#15 Bug Bounty. Reverse Whois.

#17 Bug Bounty. Разведка — Фаза 2. Словарь.

#18 Bug Bounty. Перечисление поддоменов.

#19 Bug Bounty. Поисковый движок.

#20 Bug Bounty. Перестановка поддоменов.

#21 Bug Bounty. Разрешения DNS.

#22 Bug Bounty. Wayback Machine crawl data.

#23 Bug Bounty. Проверка файлов JavaScript.

#25 Bug Bounty. Часть 8: Фаза fingerprint.

#26 Bug Bounty. Censys. Nmap. Masscan.

#27 Bug Bounty. Веб-приложение.

#28 Bug Bounty. Этап эксплуатации.

#30 Bug Bounty. Неправильно настроенные сегменты облачного хранилища.

#31 Bug Bounty. Облачное хранилище Google.