#28 Kali Linux для продвинутого тестирования на проникновение. Использование SNMP. Разведка серверов домена Active Directory.

Здравствуйте, дорогие друзья.

SNMP, Simple Network Management Protocol (простой протокол управления сетью), который традиционно используется для сбора информации о настройке сетевых устройств, таких как принтеры, хабы, коммутаторы, маршрутизаторы по интернет-протоколу, и серверы. Злоумышленники потенциально могут воспользоваться преимуществами SNMP, работающим на UDP-порту 161 (по умолчанию), когда он плохо настроен. При этом конфигурация имеет значение по умолчанию.

SNMP был впервые представлен в 1987 году: в 1-й версии, передавались пароли в виде простого текста; в версии 2 была улучшена производительность, но по-прежнему простые текстовые пароли; и теперь последняя версия 3 шифрует весь трафик с целостностью сообщений. Существует два типа community string, используемых во всех версиях SNMP:

• Публичный: Community string используется для доступа только для чтения.

• Private: Community string используется как для чтения, так и для записи.

Злоумышленники будут искать любое идентифицированное сетевое устройство в Интернете и узнавать, включена ли общедоступная строка сообщества, чтобы они могли получить всю информацию, характерную для сети, и узнать топологию вокруг нее, чтобы создать более целенаправленные атаки. Такие вопросы возникают из-за того, что в большинстве случаев, списки управления доступом (ACL) на основе IP часто не реализуются, или вообще не используется.

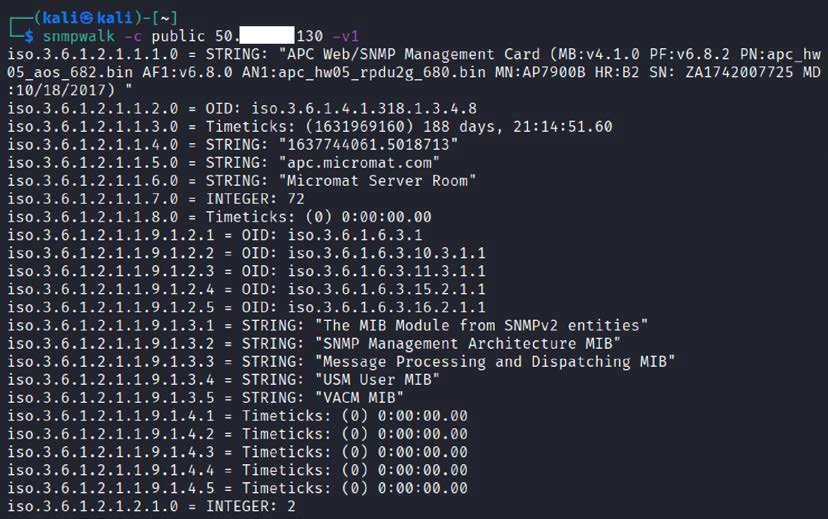

Kali Linux предоставляет несколько инструментов для перечисления SNMP; злоумышленники могут использовать snmpwalk или oneixtyone, чтобы понять полную информацию о шагах SNMP, как показано на рисунке ниже:

snmpwalk -c public ipaddress –v1

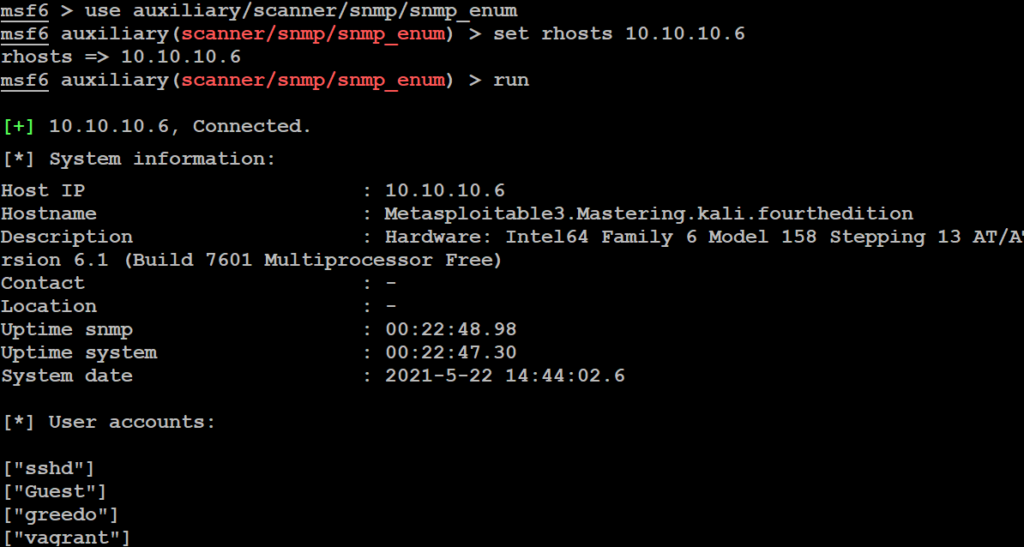

Злоумышленники также могут использовать Metasploit для выполнения перечисления SNMP, используя /auxiliary/scan/snmp/snmpenum, как показано на рисунке ниже.

В некоторых системах установлен SNMP, но системные администраторы полностью его игнорируют:

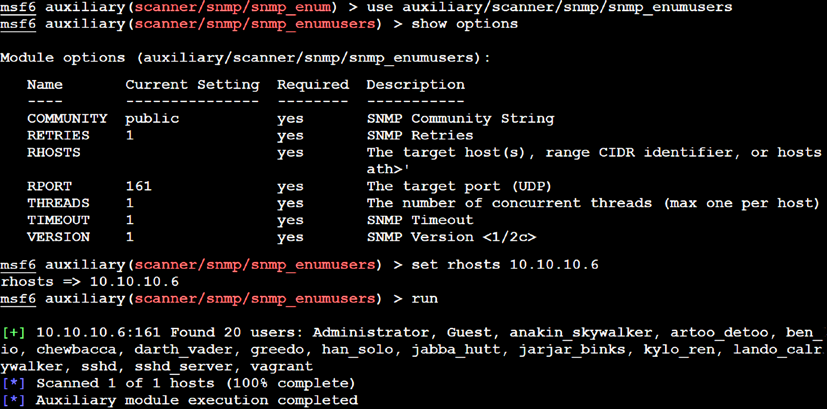

Злоумышленники также смогут извлечь все учетные записи пользователей, с помощью модулей перечисления учетных записей в Metasploit, как показано на рисунке ниже:

Информация об учетной записи Windows, через сеансы SMB

Традиционно, при сканировании внутренней сети, очень вероятно, что злоумышленники используют внутренние, наиболее часто используемые сеансы Server Message Block (SMB). В случае внешней эксплуатации, злоумышленники могут задействовать nmap, для выполнения перечисления, но такой сценарий встречается очень редко.

Следующая команда nmap перечислит всех удаленных пользователей на компьютере с Windows. Эта информация обычно создает множество точек входа, подобно брутфорсу и атаки по словарю, на более поздних стадиях:

nmap --script smb-enum-users.nse -p445 <host>

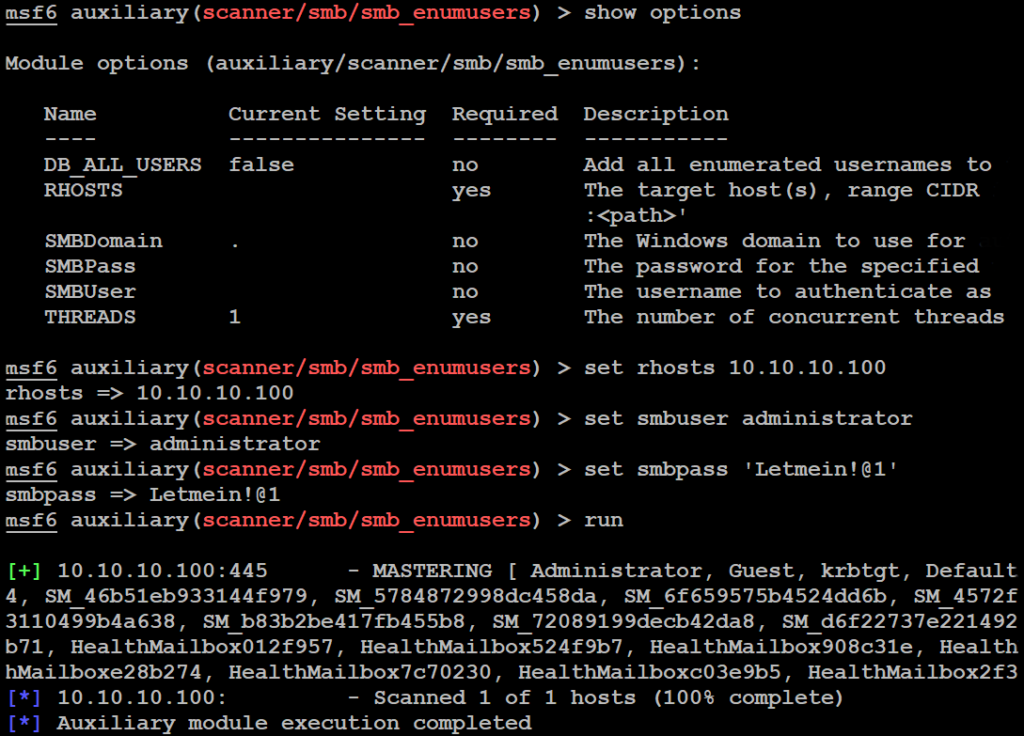

Злоумышленники также могут использовать модуль Metasploit, auxiliary/scanner/smb/smb_enumusers, чтобы выполнять деятельность. На рисунке ниже показано успешное перечисление пользователей в системе Windows, в запущенном Metasploitable3:

Это может быть достигнуто либо путем подбора действительного пароля к системе, либо путем перебора паролей и логинов SMB.

Поиск общих сетевых ресурсов

Одна из старейших атак, о которой в наши дни забывают тестеры на проникновение, — это NETBIOS null session, которая позволит перечислить все общие сетевые ресурсы:

smbclient -I TargetIP -L administrator -N -U ""

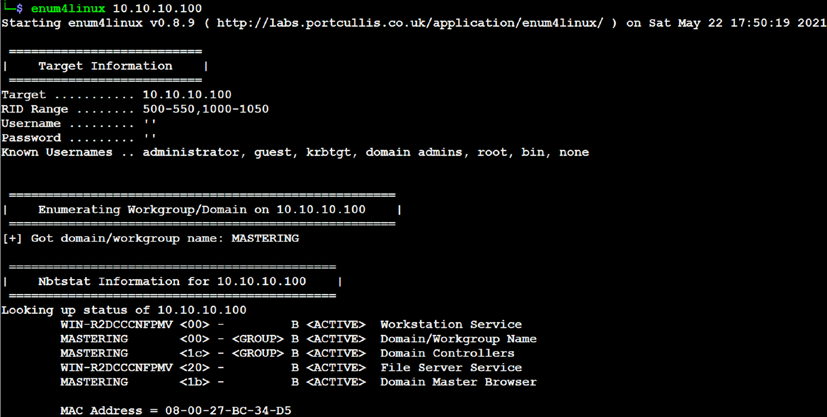

enum4linux также можно использовать аналогично enum.exe, ранее из BindView, который теперь перешел во владение Symantec; этот инструмент обычно используется для перечисления информации из систем Windows и Samba:

enum4linux.pl [options] targetip

Возможны следующие варианты (например, enum):

• -U: Получить список пользователей

• -M: Получить список машин

• -S: Получить общий список

• -P: Получить информацию о политике паролей.

• -G: Получить группу и список участников

• -d: быть подробным; применяется к -U и -S

• -u пользователь: укажите используемое имя пользователя (по умолчанию «»)

• -p pass: укажите пароль для использования (по умолчанию «»)

Этот инструмент более агрессивен при сканировании и идентификации списка доменов вместе с доменом SID, как показано на рисунке ниже:

Разведка серверов домена Active Directory

Часто во время внутреннего тестирования на проникновение, пентестерам предоставляется имя пользователя и пароль. В реальных сценариях злоумышленники находятся внутри сети, и сценарий атаки будет заключаться в том, что они могут сделать с обычным доступом пользователя, и как они повысят привилегии для компрометации корпоративного домена.

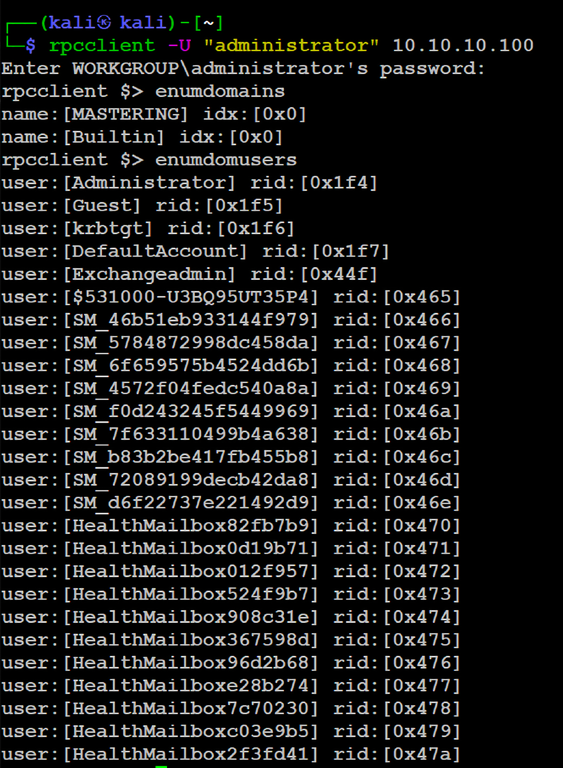

Kali Linux предоставляет установленный по умолчанию rpcclient, который можно использовать для более активной работы, разведки в среде Active Directory. Этот инструмент предоставляет несколько вариантов извлечения всех подробностей о домене и других сетевых сервисах, которые мы будем изучать в разделе, Эксплуатация. Один из внутренних инструментов системы, ADExplorer, также можно использовать для выполнить перечисление AD. На рисунке ниже показано перечисление списков доменов, пользователей и группы:

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.