#25 Kali Linux для продвинутого тестирования на проникновение. Идентификация внешней сетевой инфраструктуры.

Здравствуйте, дорогие друзья.

Как только личность тестировщика будет защищена, идентификация устройств в части, доступной из Интернета — следующий важный шаг в сканировании сети. Злоумышленники и пентестеры используют эту информацию, чтобы сделать следующее:

• Определить устройства, которые могут сбить с толку (балансировщики нагрузки) или устранить (брандмауэры и контрольно-измерительные приборы) результаты испытаний

• Выявить устройства с известными уязвимостями

• Определить требования, для продолжения скрытого сканирования.

• Получить представление о том, что цель нацелена на безопасную архитектуру и безопасность в целом.

traceroute предоставляет базовую информацию о возможностях фильтрации пакетов; некоторые другие приложения на Кали включают в себя следующее:

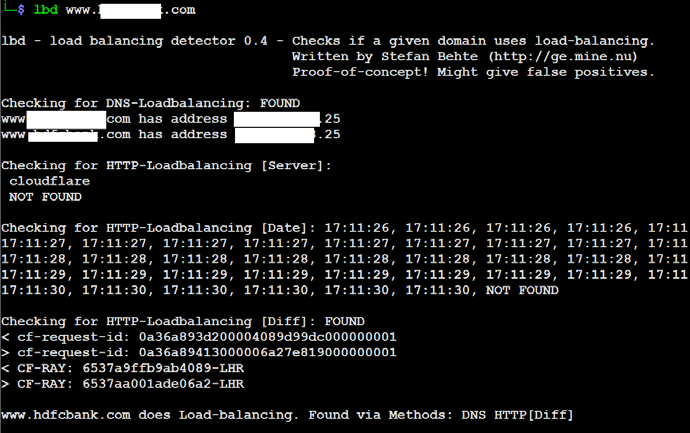

• Lbd: использует два метода на основе DNS и HTTP, для обнаружения балансировщиков нагрузки (показаны на рисунке ниже)

• Nmap: Обнаруживает устройства и определяет операционные системы и версию

• Shodan: веб-поисковая система, которая идентифицирует устройства, подключенные к Интернету, в том числе с паролями по умолчанию, известными неправильными конфигурациями и уязвимостями

• censys.io и spyze: аналогичны поиску Shodan, который уже просканировал всю сеть Интернет, с подробными сведениями о сертификатах, информацией о технологиях, неправильной конфигурации и известными уязвимостями.

На рисунке ниже показаны результаты, полученные при выполнении скрипта lbd, для целевого домена; как видите, цель использует на своем сайте как DNS-Loadbalancing, так и HTTP-Loadbalancing. С точки зрения тестера на проникновение, эта информация может быть использована для объяснения того, почему ложные результаты получаются, когда балансировщик нагрузки переносит активность конкретного инструмента с одного сервера на другой.

На рисунке ниже также показана балансировка нагрузки HTTP:

Картирование за пределами брандмауэра

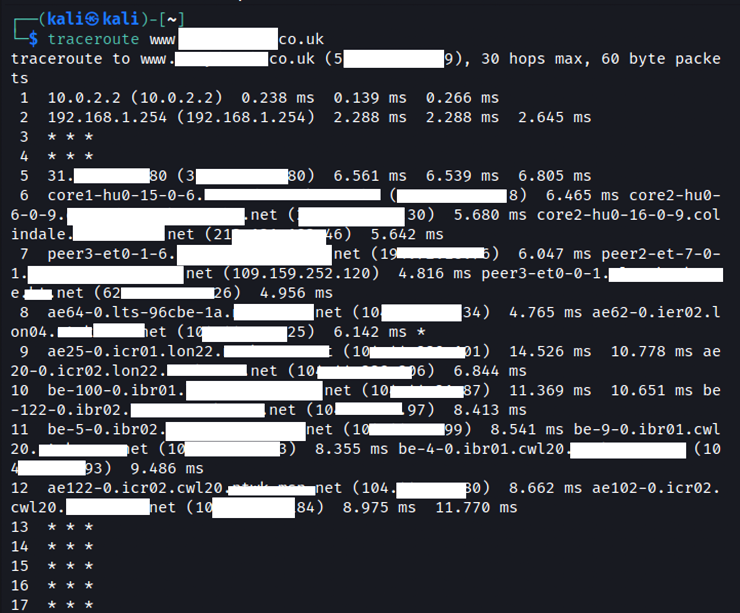

Злоумышленники обычно начинают отладку сети с помощью утилиты traceroute, которая пытается сопоставить все хосты на маршруте, к определенному целевому хосту или системе. Как только цель достигнута, поле TTL будет равно 0, в то время как цель отбросит дейтаграмму и сгенерирует превышение времени ICMP-пакета обратно его отправителю. Обычный traceroute будет похож на показанный на рисунке ниже:

Как видно из предыдущего примера, мы не можем выйти за рамки конкретного IP, который, скорее всего, означает, что на узле 3 есть устройство фильтрации пакетов. Злоумышленники копают немного глубже, чтобы понять, что развернуто на этом IP.

Развертывание опции дейтаграммы UDP по умолчанию будет увеличивать номер порта каждый раз, когда он отправляет дейтаграмму UDP. Следовательно, злоумышленники начнут указывать номер порта, чтобы достичь конечной цели назначения.

Идентификация IDS/IPS

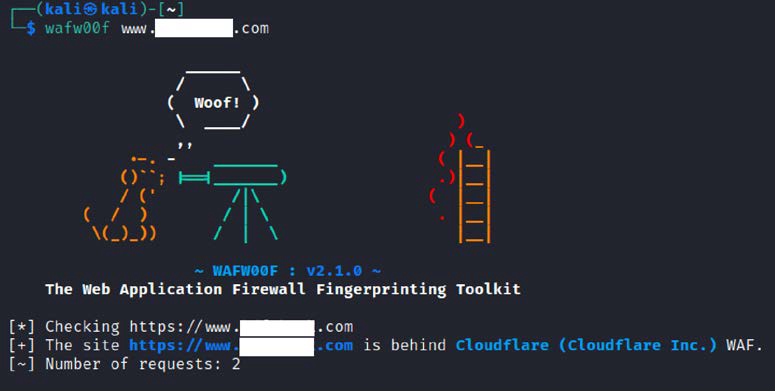

Тестеры проникновения могут использовать nmap и WAFW00F, чтобы определить, есть ли обнаружение или внедрены механизмы предотвращения, такие как система обнаружения вторжений (IDS), система предотвращения (IPS) или брандмауэр веб-приложений (WAF).

Еще один инструмент, который злоумышленники используют во время активной разведки, — WAFW00F; этот инструмент предустановлен в последней версии Kali Linux. Он используется для идентификации и fingerprint-a продуктов WAF. Он также предоставляет список известных WAF. Используемую версию WAF можно извлечь, добавив -l переключиться на команду (например, wafw00f -l). Рисунок ниже, показывает точную работу WAF за веб-приложением:

Перечисление хостов

Перечисление хостов — это процесс получения конкретных сведений об определенном хосте. Не достаточно знать, что сервер или беспроводная точка доступа присутствуют; вместо этого нам нужно расширить поверхность атаки, определяя открытые порты, базовую операционную систему, запущенные службы, и вспомогательные приложения. Это очень навязчиво, и, если не принять меры, такая деятельность будет обнаружена и зарегистрирована целевой организацией.

Обнаружение живого хоста

Первым шагом является запуск сетевой проверки связи, с целевым адресным пространством и поиском ответов, которые указывают, что конкретная цель жива и способна реагировать. Исторически сложилось так, что пинг упоминается как использование ICMP; однако трафик TCP, UDP, ICMP и ARP также можно использовать для идентификации живых хостов.

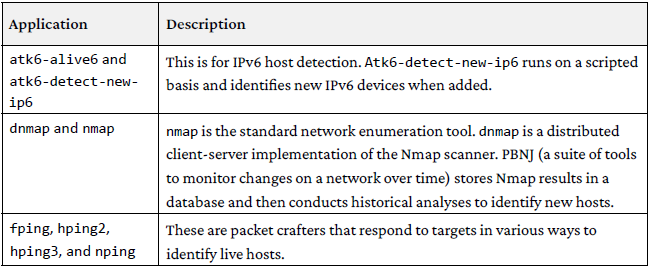

Различные сканеры могут запускаться из удаленных мест через Интернет для идентификации активных хостов. Хотя основным сканером является Nmap, Kali предоставляет несколько других приложений, которые также полезны, как показано в таблице ниже:

Для специалиста по тестированию на проникновение или злоумышленника данные, возвращенные при обнаружении живого хоста, идентифицируют цели для нападения.

Хорошей практикой является запуск нескольких сканирований, с обнаружением узлов во время теста на проникновения, так как некоторые устройства могут зависеть от времени. Во время одного теста на проникновение было обнаружено, что системный администратор настроил сервер для игр, после обычного рабочего времени. Поскольку это не была утвержденная бизнес-система, администратор не следовал стандартному процессу защиты сервера; несколько уязвимых служб присутствовали, и он не получил необходимых исправлений безопасности. Тестеры смогли скомпрометировать этот сервер, и получить доступ к базовой корпоративной сети, используя уязвимости в сервере администратора, который использовался для игр.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.