#29 Bug Bounty. GitHub.

Здравствуйте, дорогие друзья.

Введение

Выполняя первоначальную разведку организации, не забывайте о GitHub. GitHub как правило, используется разработчиками для поддержки и обмена своим кодом, однако, в конечном итоге, они делятся гораздо большим объемом информации. Большинство организаций, с которыми я сталкиваюсь, имеют общедоступный GitHub, который может содержать множество полной инфы. У меня есть кейсы, когда я использовал только информацию, полученную из учетной записи GitHub. В зависимости от размера компании, Вы можете потратить буквально неделю или больше на поиск инфы GitHub.

GitHub Dorks

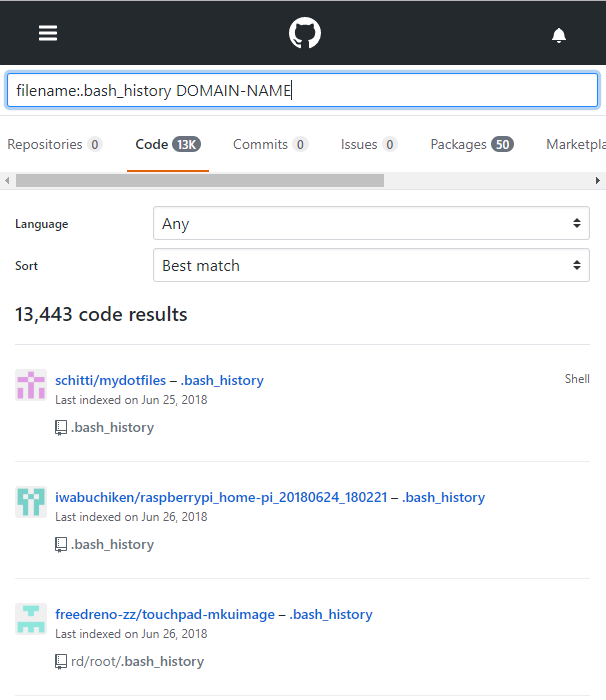

Вы, наверное, знаете, что такое дорки Google, но что такое дорки GitHub? Гитхаб дорки в основном такие же, как дорки Google. Дорк используется для поиска конкретной информации в общем объеме. Это помогает нам сузить поиск того, что мы хотим, собственно, найти. Мы можем сопоставить расширения файлов, имена файлов или определенный набор слов. Это может быть очень удобно, при поиске конфиденциальных файлов, ключей API, паролей и многого другого. Мы можем использовать дорки для поиска конфиденциальных файлов, которые разработчики могли случайно разместить. Например, однажды я проводил внешний пентест в компании, и я смог использовать GitHub дорки, чтобы найти открытый файл bash history, у которых были пароли SSH. Это было легко сделать, представив следующий дорк:

filename:.bash_history DOMAIN-NAME

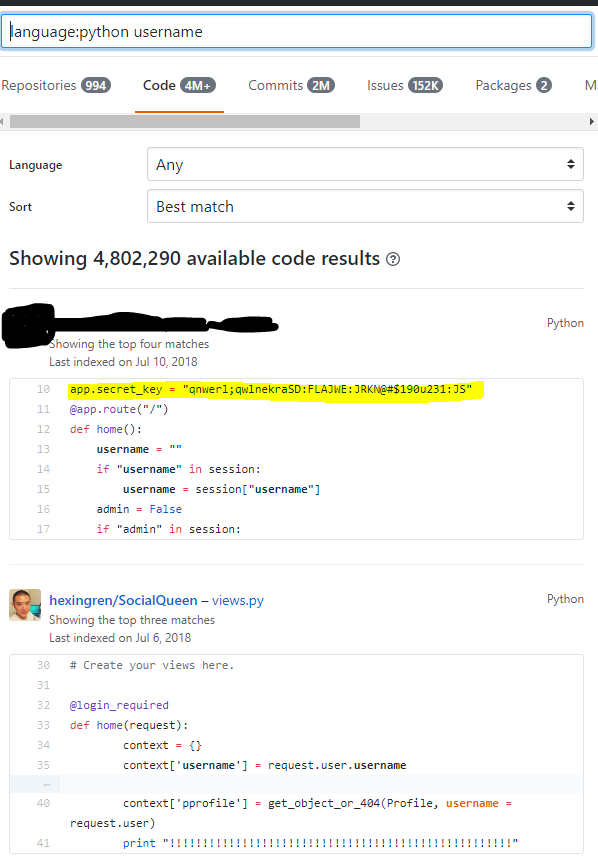

Люди всегда загружают конфиденциальные файлы на GitHub, и это золотая жила. Также будет хорошей идеей поиск открытых паролей, токенов и ключей API, имен пользователей. Часто я ищу такие слова, за которыми следует название компании, как показано на рисунке ниже:

Имена пользователей часто связаны с паролями и ключами API. Как показано выше, кто-то сливает свой секретный ключ. Хороший список этих дорков можно найти ниже:

● https://github.com/techgaun/github-dorks/blob/master/github-dorks.txt

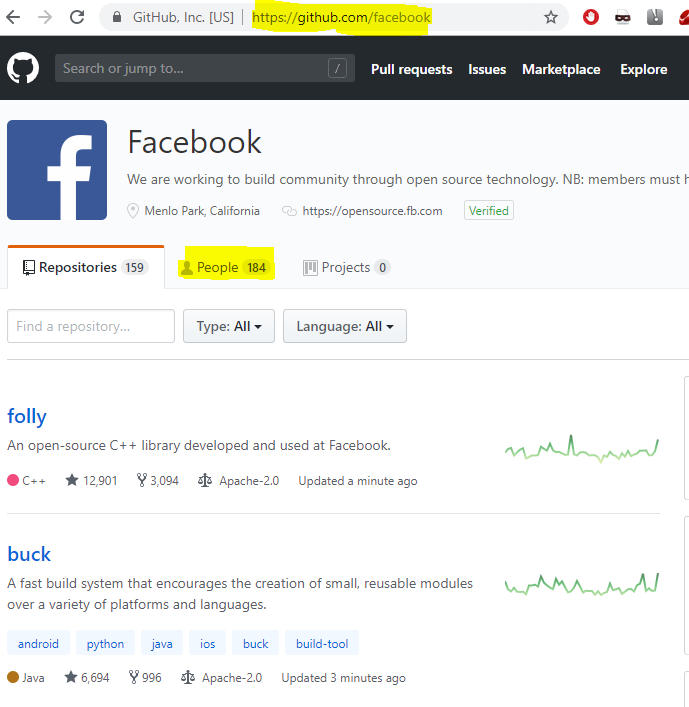

Компания GitHub

Вместо того, чтобы использовать дорки GitHub для поиска информации, Вы, возможно, захотите перейти непосредственно к источнику. Для этого Вы должны найти страницу компании GitHub и оттуда Вы можете найти всех их разработчиков, а также следить за этими учетными записями. Не у всех компаний есть общедоступная страница GitHub, но Вы можете выполнить поиск в Google, чтобы узнать это.

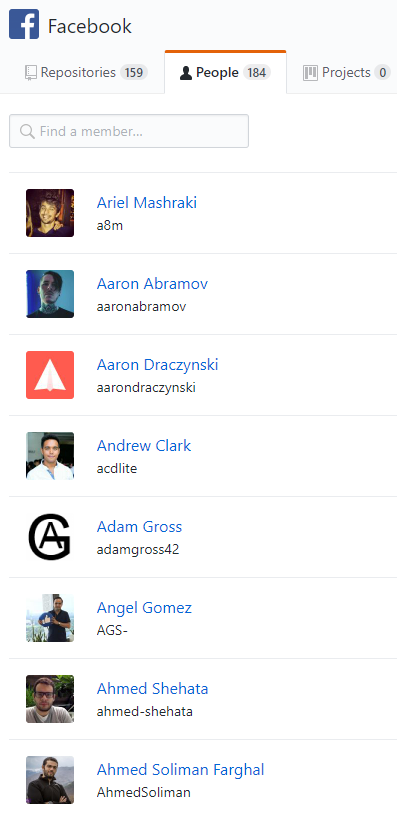

Как только Вы найдете страницу компании, Вам необходимо получить список людей, которые связаны с ней. Это можно сделать, нажав на вкладку «Люди».

Теперь Вам нужно будет вручную пройтись по каждому из профилей. Этот процесс может занять много времени. Facebook насчитывает 184 человека и проверять каждый профиль может быть скучно, а также займет много времени. Однако, если много людей, то есть большая вероятность, что кто-то загрузил то, что не должен был. Вы должны искать URL-адреса, ключи API, имена пользователей, пароли, уязвимости и все остальное, что может принести пользу.

Вывод

GitHub — отличный источник информации. У подавляющего большинства компаний, в настоящее время, есть страница на GitHub. Если Вы найдете эту страницу, Вы можете отслеживать всех их сотрудников для чувствительных воздействий. Вы также можете использовать дорки GitHub для выполнения широкого поиска по всему GitHub. Вы должны искать пароли, токены, API ключи, имена пользователей, скрытые URL-адреса или что-либо еще, что может представлять ценность.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.

#15 Bug Bounty. Reverse Whois.

#17 Bug Bounty. Разведка — Фаза 2. Словарь.

#18 Bug Bounty. Перечисление поддоменов.

#19 Bug Bounty. Поисковый движок.

#20 Bug Bounty. Перестановка поддоменов.

#21 Bug Bounty. Разрешения DNS.

#22 Bug Bounty. Wayback Machine crawl data.

#23 Bug Bounty. Проверка файлов JavaScript.

#25 Bug Bounty. Часть 8: Фаза fingerprint.

#26 Bug Bounty. Censys. Nmap. Masscan.