#30 Bug Bounty. Неправильно настроенные сегменты облачного хранилища.

Здравствуйте, дорогие друзья.

Введение

10 лет назад облачные сервисы, такие как AWS, gcloud и azure, не были чем-то особенным. Компании покупали физические серверы и размещали их у себя. Сегодня компании переносят свою инфраструктуру в облако, так как это удобнее. Однако, облачные сервисы могут быть сложны в настройке, и если Вы не знаете, что делаете, то можете все испортить и внедрить уязвимости в свою среду. Одна из самых популярных уязвимостей заключается в обнаружении открытой корзины облачного хранилища. Эти корзины используются для хранения файлов, поэтому в зависимости от того, что находится в корзине, у Вас может быть доступ к конфиденциальной информации.

Сегмент AWS S3

Введение

Amazon Web Services (AWS) на сегодняшний день является самым популярным поставщиком облачных услуг. Подавляющее большинство облачных экземпляров, с которыми Вы столкнетесь, будут размещены на этом провайдере.

S3 Bucket Dorks

Вы, наверное, слышали о корзинах S3, так как люди взламывали их уже некоторое время. Есть несколько методов, используемых для поиска этих корзин. Вы можете использовать google dorks или попробовать перебрать имя корзины. Я использую оба этих метода, поскольку они часто дают очень разные результаты. Следующий google dork можно использовать для поиска сегментов, принадлежащих компании:

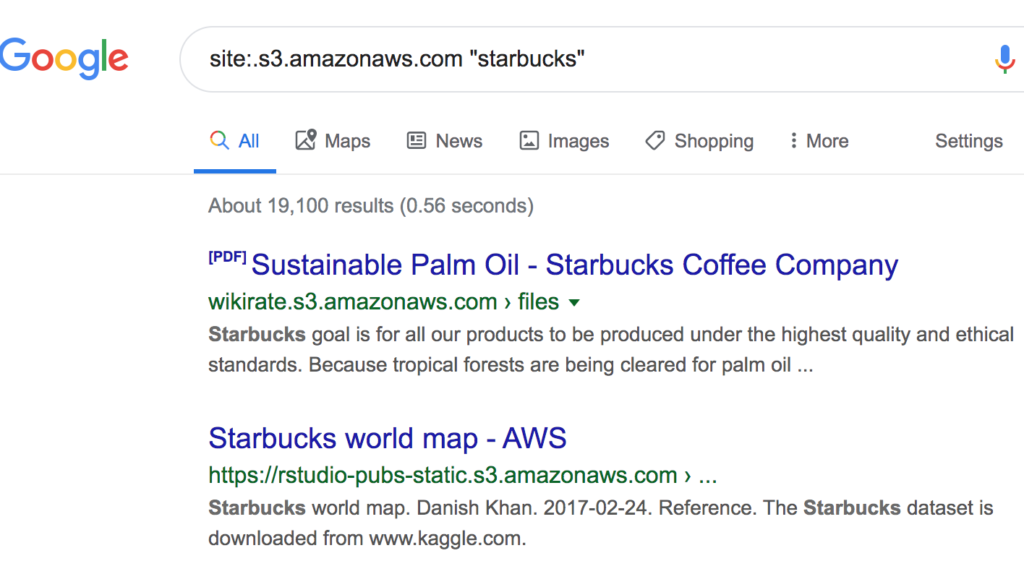

site:.s3.amazonaws.com «Starbucks»

Единственным недостатком этого метода является то, что Вы потратите много времени на переключение через полученные результаты. Тем не менее, Вы можете обнаружить некоторые очень интересные конечные точки, что в противном случае можно было бы пропустить.

S3 Bucket Brute force

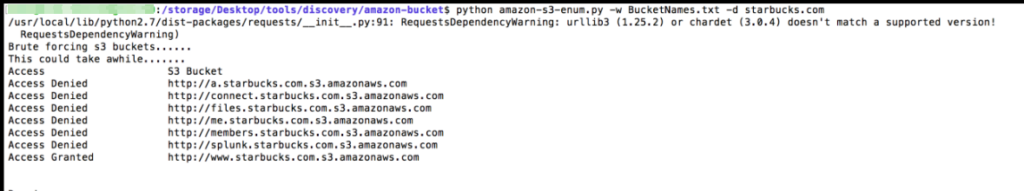

Существует слишком много инструментов для перебора корзины S3, и, кажется, они появляются каждый день. Я обычно использую этот, но все они делают одно и то же по итогу:

● https://github.com/ghostlulzhacks/s3brute

python amazon-s3-enum.py -w BucketNames.txt -d <Domain Here>

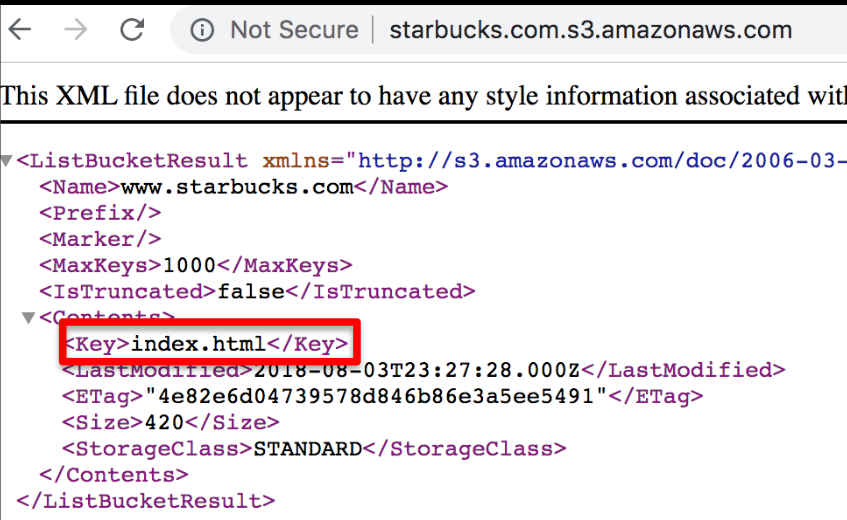

Если Вы перейдете к уязвимой конечной точке, Вы сможете перечислить все файлы в корзине. Вы должны искать конфиденциальные файлы, такие как файлы резервных копий, zip-файлы, пользовательские данные и любую другую информацию PII. В приведенном ниже примере есть только один файл «index.html».

Если Вы обнаружите уязвимую конечную точку, убедитесь, что она принадлежит компании, поскольку я часто нахожу ложные срабатывания.

Вывод

Вы столкнетесь с AWS чаще, чем со всеми другими облачными провайдерами вместе взятыми. Корзины S3 существуют уже некоторое время, и хакеры взламывают их ровно столько же. Компании постоянно раскрывают конфиденциальную информацию в своих корзинах S3, так что определенно стоит проверить эту неправильную конфигурацию.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.

#15 Bug Bounty. Reverse Whois.

#17 Bug Bounty. Разведка — Фаза 2. Словарь.

#18 Bug Bounty. Перечисление поддоменов.

#19 Bug Bounty. Поисковый движок.

#20 Bug Bounty. Перестановка поддоменов.

#21 Bug Bounty. Разрешения DNS.

#22 Bug Bounty. Wayback Machine crawl data.

#23 Bug Bounty. Проверка файлов JavaScript.

#25 Bug Bounty. Часть 8: Фаза fingerprint.

#26 Bug Bounty. Censys. Nmap. Masscan.

#27 Bug Bounty. Веб-приложение.