#27 Bug Bounty. Веб-приложение.

Здравствуйте, дорогие друзья.

Введение

Активы компании будут в основном состоять из IP-адресов и доменов. Когда мы имеем дело с доменами или веб-приложениями, мы хотим выполнить некоторое дополнительное снятие fingerprinting. Неплохо было бы знать стек технологий, языки программирования, используемые брандмауэры и многое другое. Помните, что веб-приложения можно найти как по IP-адресам, так и доменам.

Wappalyzer

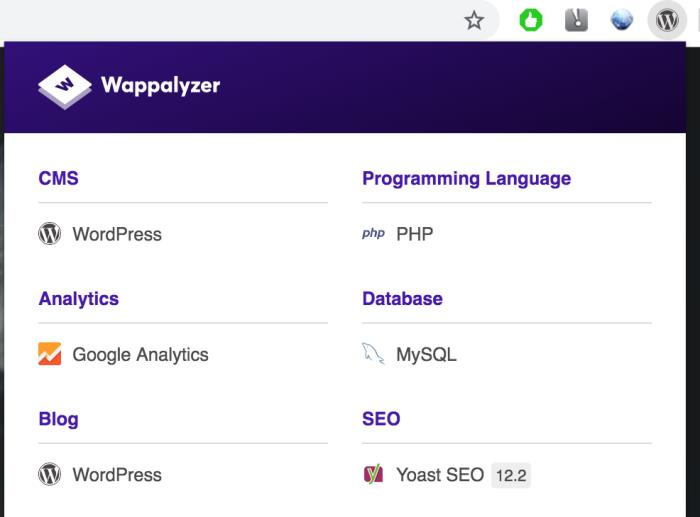

Wappalyzer, на сегодняшний день, является лучшим инструментом для определения веб-технологий. В принципе, инструмент анализирует исходный код приложения, используя набор регулярных выражений, чтобы выяснить по каким технологиям он работает. Вы можете скачать расширение для Chrome, которое может использоваться для идентификации веб-сайтов, которые Вы посещаете, как показано ниже:

Это хорошо, однако этот подход нельзя масштабировать. Вам пришлось бы вручную посетить каждое целевое приложение и сделать запись их технологии. Чтобы обойти такой подход, нам нужен инструмент.

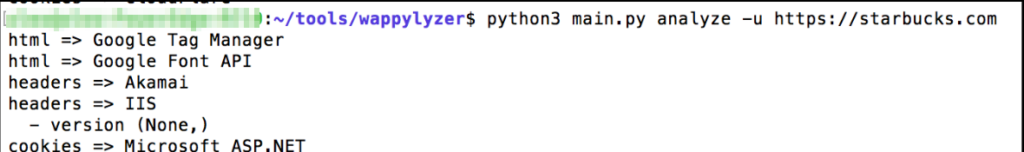

● https://github.com/vincd/wappylyzer

python3 main.py analyze -u <URL HERE>

Этот инструмент может сканировать только один домен за раз, но с помощью небольшого сценария bash, Вы можете создать скрипт-оболочку для сканирования нескольких доменов.

Эта информация позволит Вам знать о цели точный технологический стек. Вы будете знать, какой сервер, плагины, версию и языки программирования, использует приложение. Например, если Вы знаете приложение, которое работает под управлением WordPress версии 2.0, Вы можете использовать эту информацию, чтобы найти связанные уязвимости и неправильную конфигурацию.

Брандмауэр

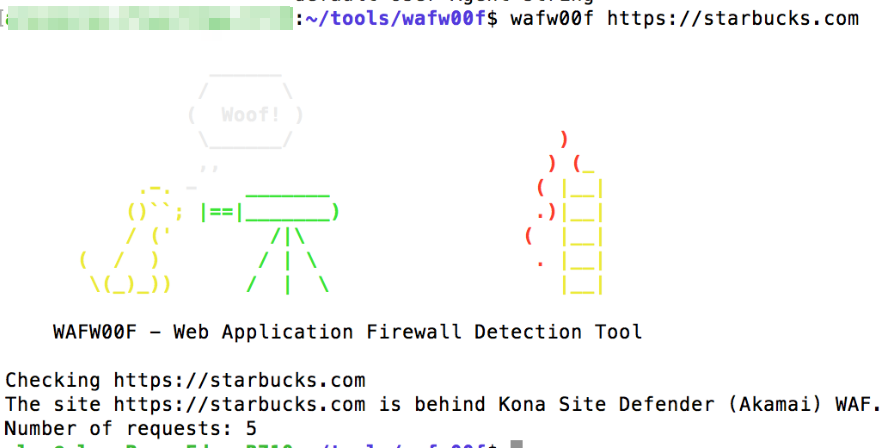

Нередко можно увидеть приложение, защищенное брандмауэром веб-приложений. (WAF). Прежде чем Вы начнете бросать пэйлоад XSS в цель, Вы должны проверить, есть ли WAF.

● https://github.com/EnableSecurity/wafw00f

Wafw00f <URL HERE>

Как видите, сайт находится за брандмауэром Kona Site Defender. Если Вы сможете обнаружить WAF, Вам нужно будет изменить свои полезные нагрузки, чтобы обойти его. Сообщество по взлому WAF появилось с тех пор, как вышел первый WAF и многое из этого было задокументировано.

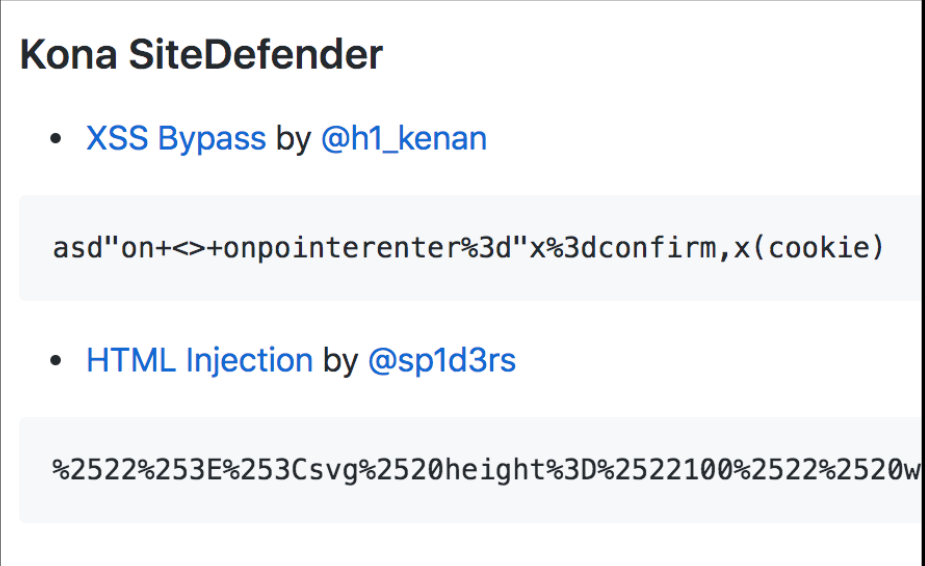

● https://github.com/0xInfection/Awesome-WAF#known-bypasses

Если Вы посмотрите на Kona Site Defender, Вы увидите несколько доступных обходов XSS.

Эта информация чрезвычайно ценна и может быть использована в целях обхода.

Вывод

Если Вы тестируете веб-приложение, было бы неплохо проверить, защищено ли оно брандмауэром. Брандмауэры веб-приложений (WAF) предназначены для блокировки вредоносной атаки, такой как XSS, но все они, похоже, содержат обходные пути.

Если Вы обнаружите приложение, которое находится за WAF, Вам нужно настроить свои полезные нагрузки, чтобы они смогли обойти брандмауэр. Бесполезно часами тестировать XSS, если он становится все более популярным. В итоге, Вы придете к тому, что все тесты будут заблокированы WAF, так что работайте умнее, а не усерднее.

Резюме

После этапа разведки Вы переходите к этапу fingerprinting. Вся цель этого этапа состоит в том, чтобы определить Ваш целевой технологический стек, открытые порты и службы, брандмауэры и все остальное, что можно использовать для определения конечной точки. Fingerprinting IP-адресов состоит из сканирования портов и захвата баннеров. Это можно сделать пассивно с помощью инструмента, вроде Shodan или активно с помощью Nmap и Masscan. В дополнение к fingerprinting IP-адресов, Вам понадобится веб-fingerprint приложения.

Если веб-сайт работает под управлением WordPress версии 2.0, Вам необходимо знать об этом. В дополнение к стеку технологий Вам также нужно знать, будет ли конечная точка за брандмауэром. Если Ваша цель находится за брандмауэром, Вы можете должным образом подготовить свой полезные нагрузки, чтобы обойти его. Информация, собранная на этом этапе, поступает непосредственно в этап эксплуатации. В результате неправильного выполнения этого этапа, Ваши конечные результаты будут не очень значительными.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.

#15 Bug Bounty. Reverse Whois.

#17 Bug Bounty. Разведка — Фаза 2. Словарь.

#18 Bug Bounty. Перечисление поддоменов.

#19 Bug Bounty. Поисковый движок.

#20 Bug Bounty. Перестановка поддоменов.

#21 Bug Bounty. Разрешения DNS.

#22 Bug Bounty. Wayback Machine crawl data.

#23 Bug Bounty. Проверка файлов JavaScript.