#16 Уязвимость DVWA — Brute Force (Уровень High).

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимости DVWA, и сегодня остановимся на атаке BruteForce или метод «Грубой силы», на высоких настройках безопасности.

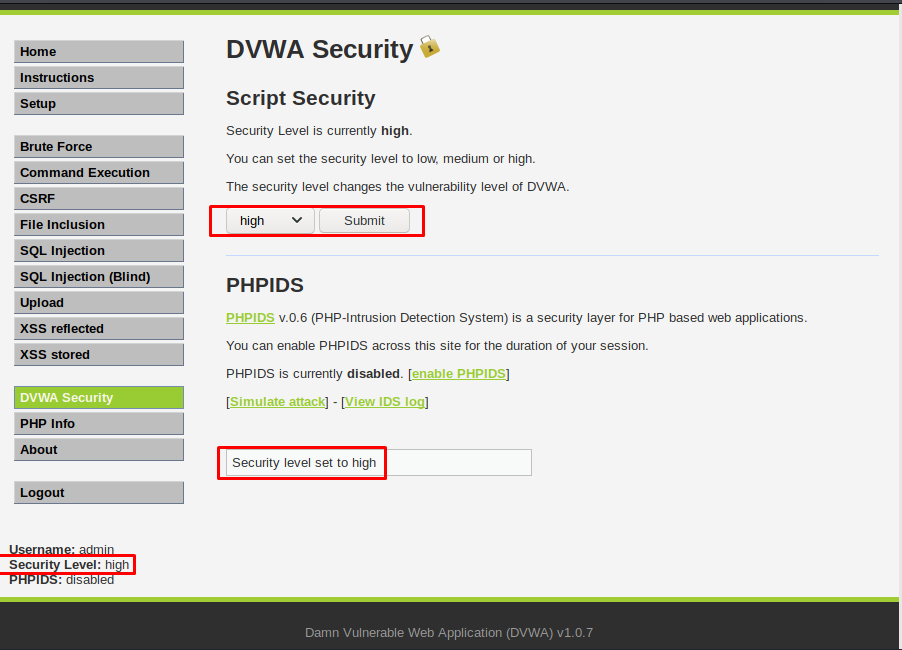

Для реализации данной атаки нам понадобится инструмент BurpSuite и расширение Mozilla Firefox – FoxyProxy. Переходим к практике, и для начала выставим настройки безопасности на самые высокие (вкладка High):

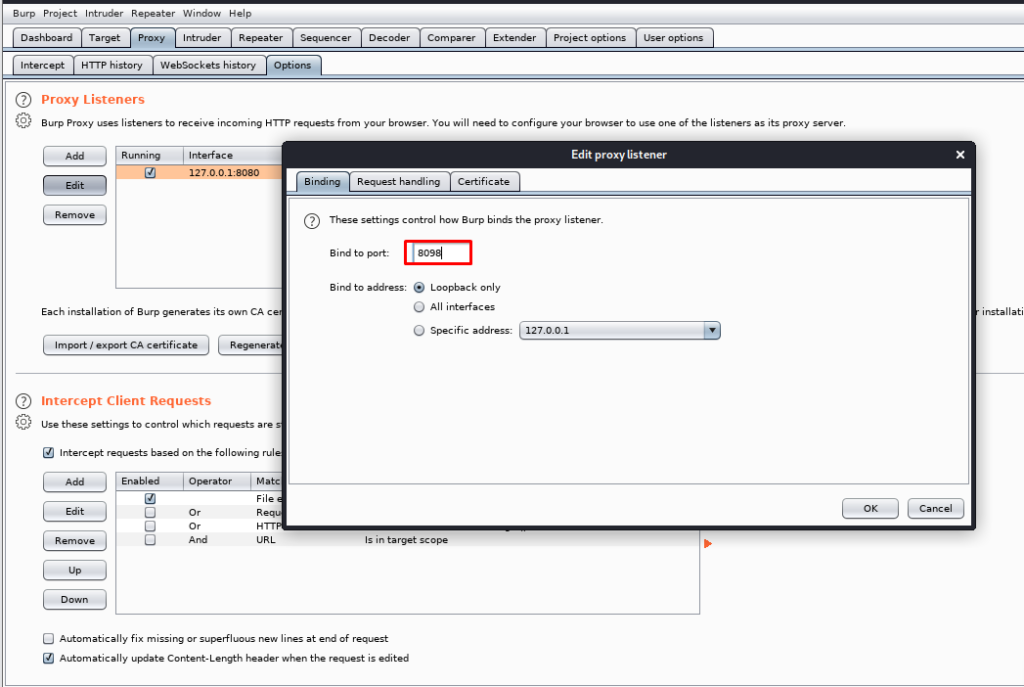

Переходим на вкладку «Brute Force», и далее в инструмент BurpSuite, где выставляем интерфейс: 127.0.0.1:8089:

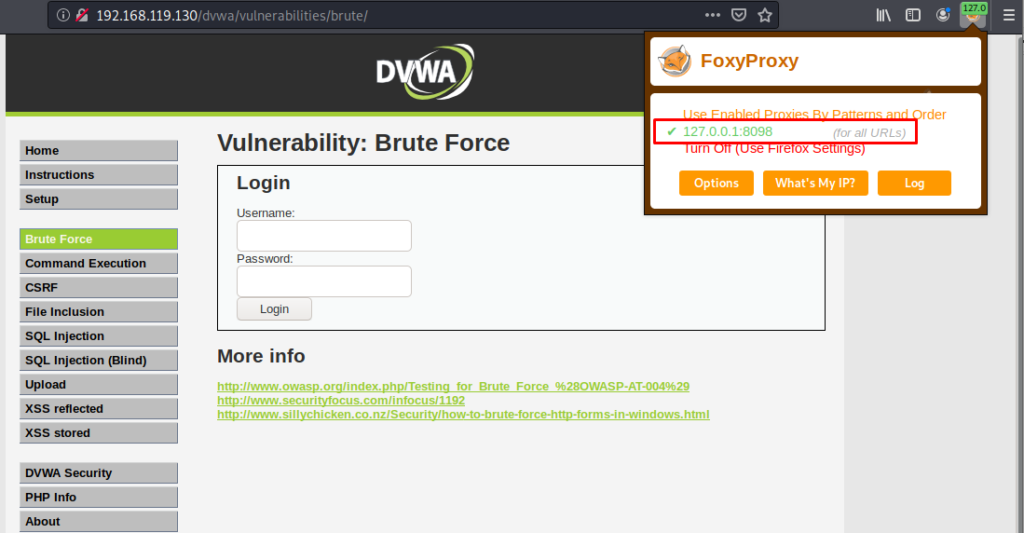

Далее переходим в браузер Mozilla Firefox и выставляем также интерфейс на порт 8098, с помощью расширения FoxyProxy:

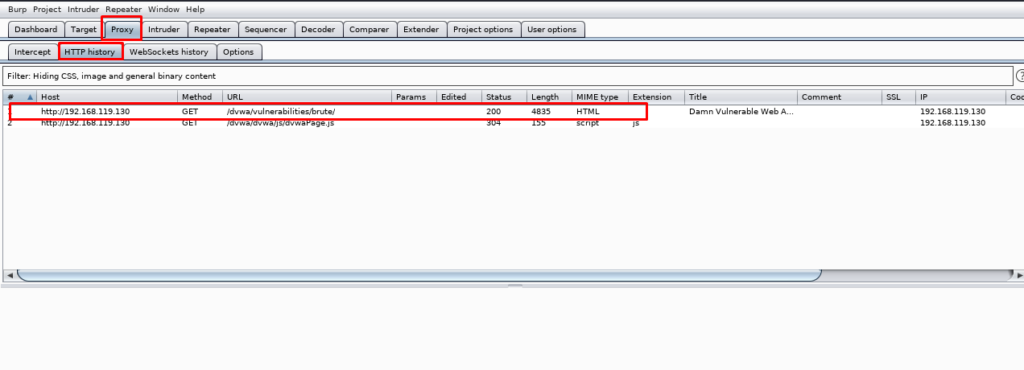

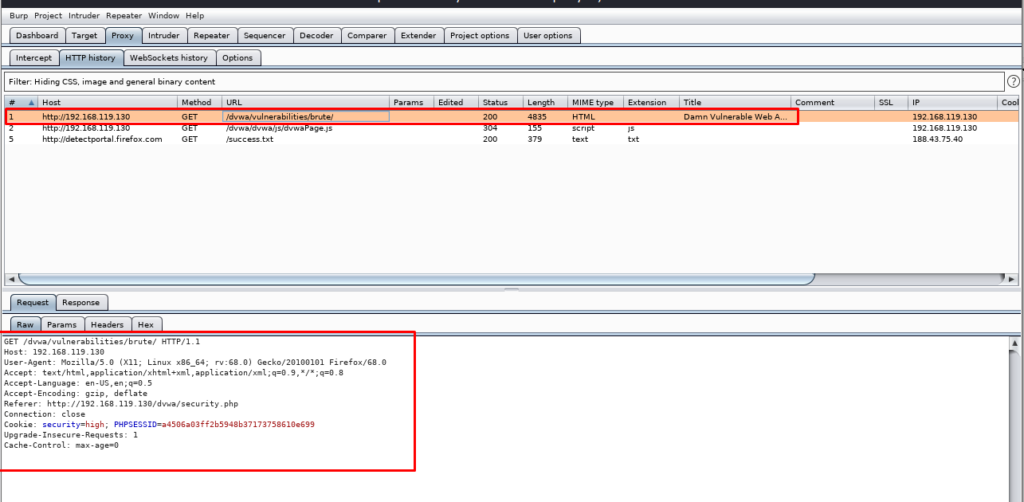

Перезагрузим страницу и перейдем в BurpSuite на вкладку HTTP history:

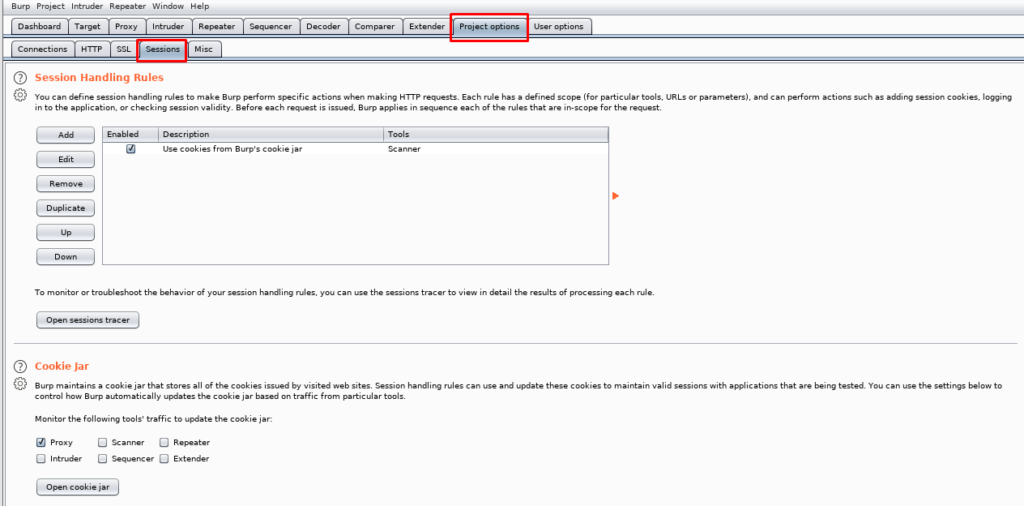

Переходим на вкладку «Project Options» и далее «Sessions»:

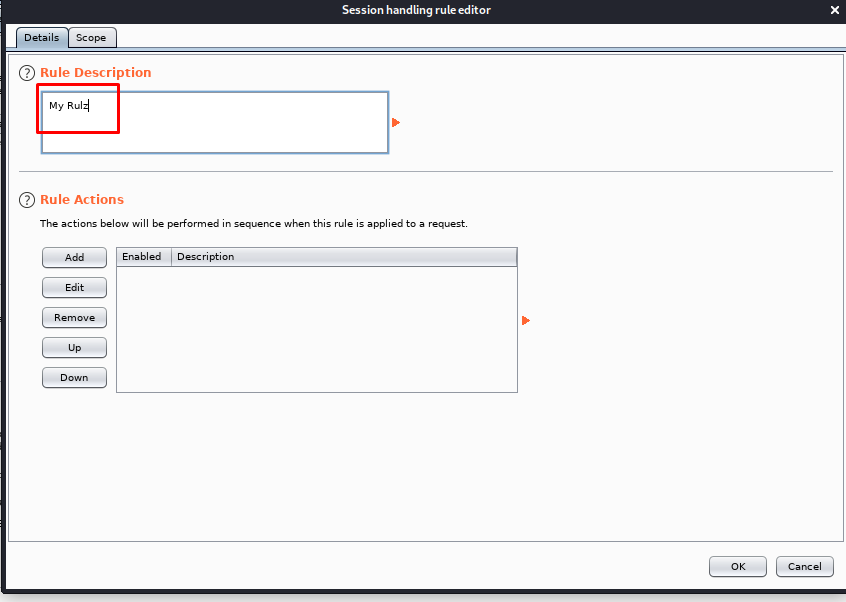

Жмем кнопку «Add» и меняем «Rule Description» на произвольный. У меня это будет «My Rulz»:

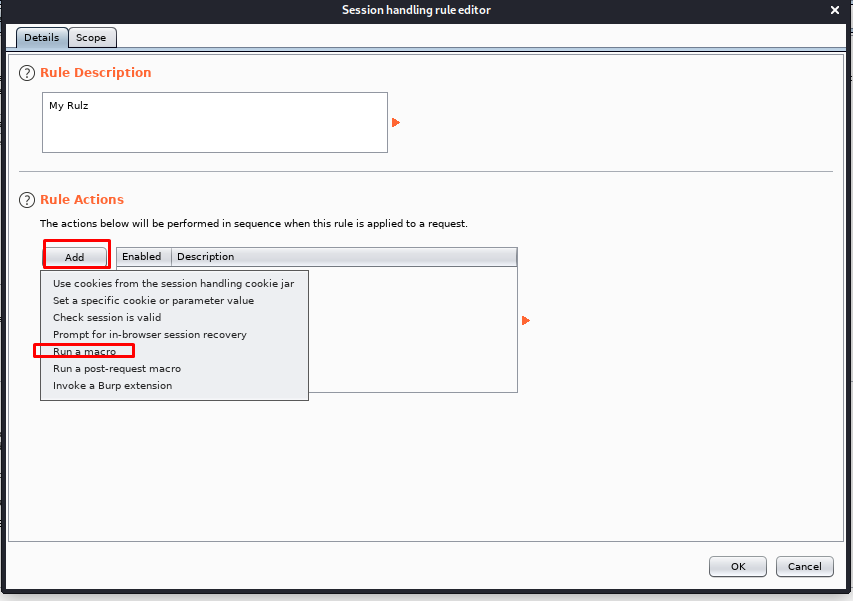

Перейдем в поле ниже, которое называется «Rule Actions» и выбираем параметр «Run a macro» с помощью кнопки «Add»:

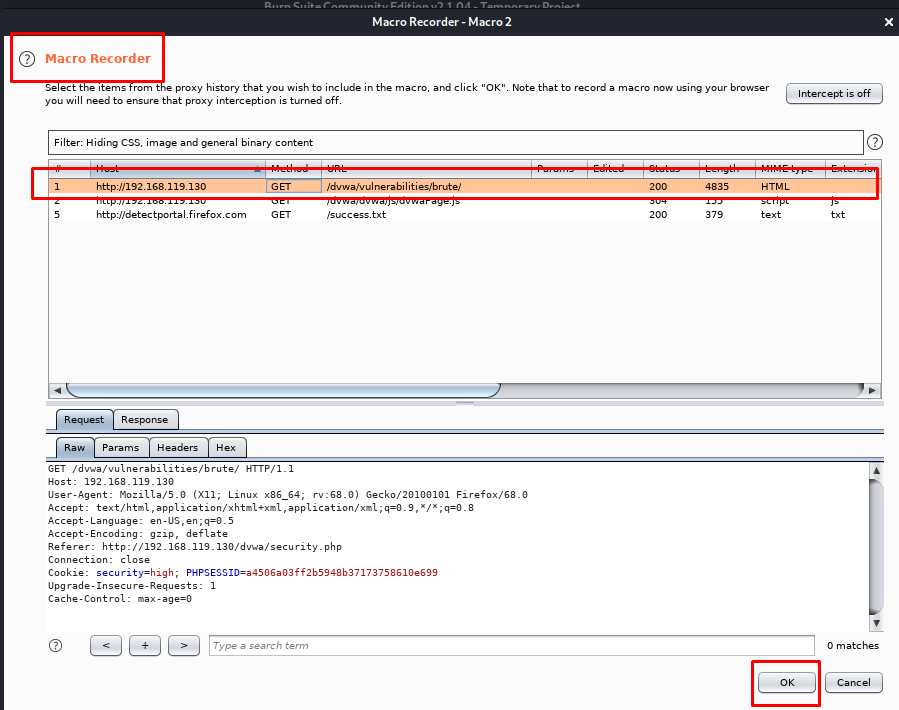

Выводится поле «Select a macro», далее жмем кнопку «Add» и получаем вывод всплывающего окна:

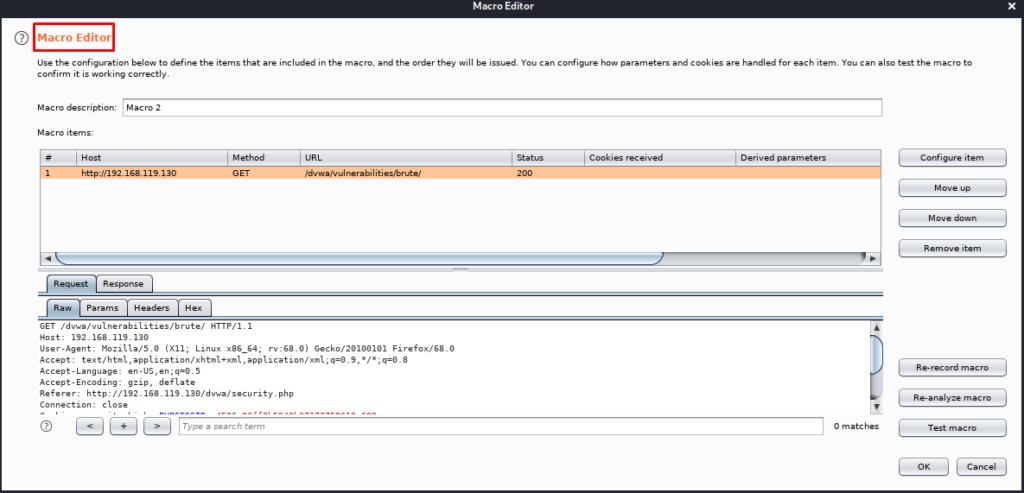

После выбора первой позиции жмем кнопку «Ok» и получаем вывод всплывающего окна «Micro Editor»:

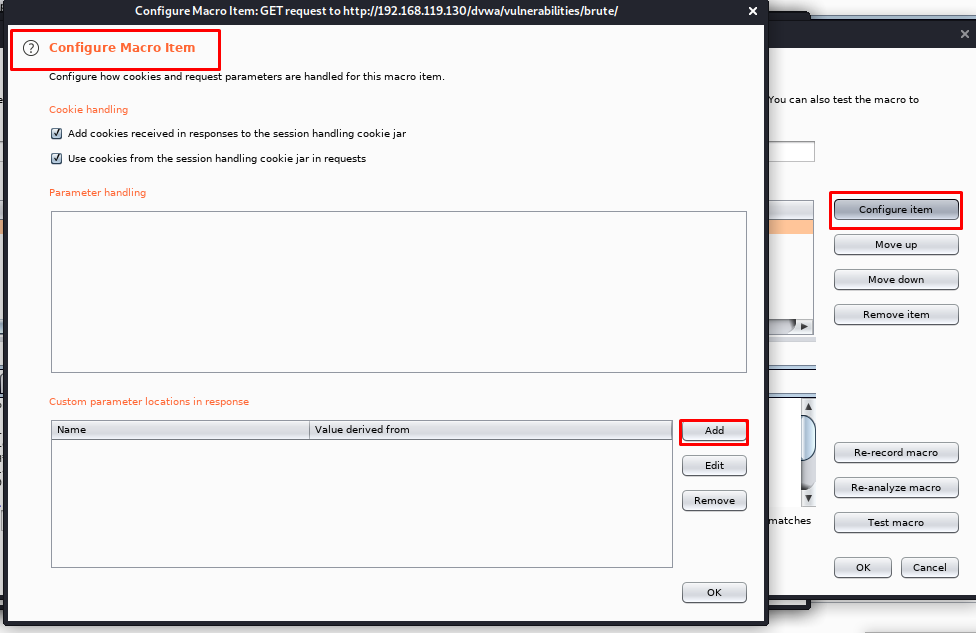

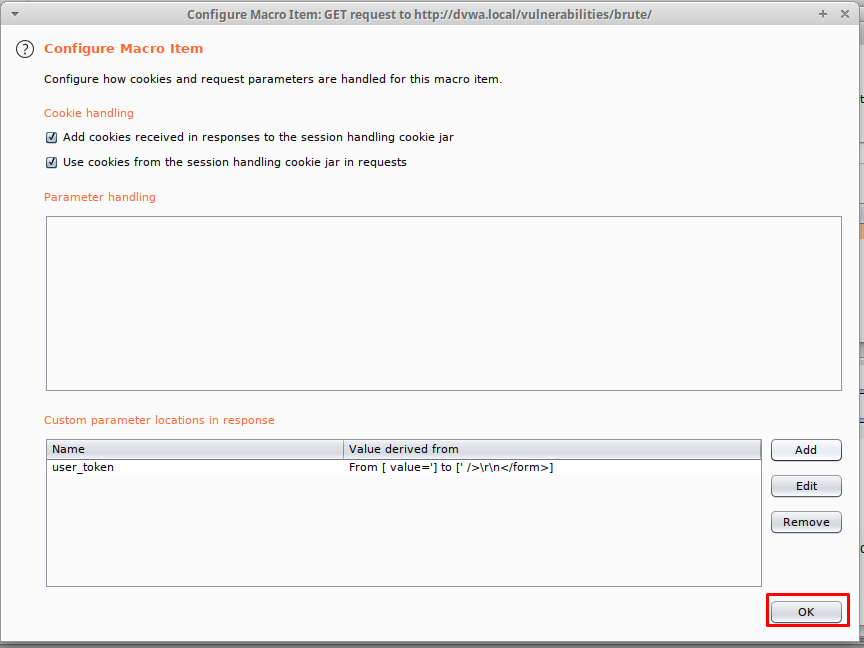

Теперь нам нужно нажать на кнопку «Configure item» и нажать «Add»:

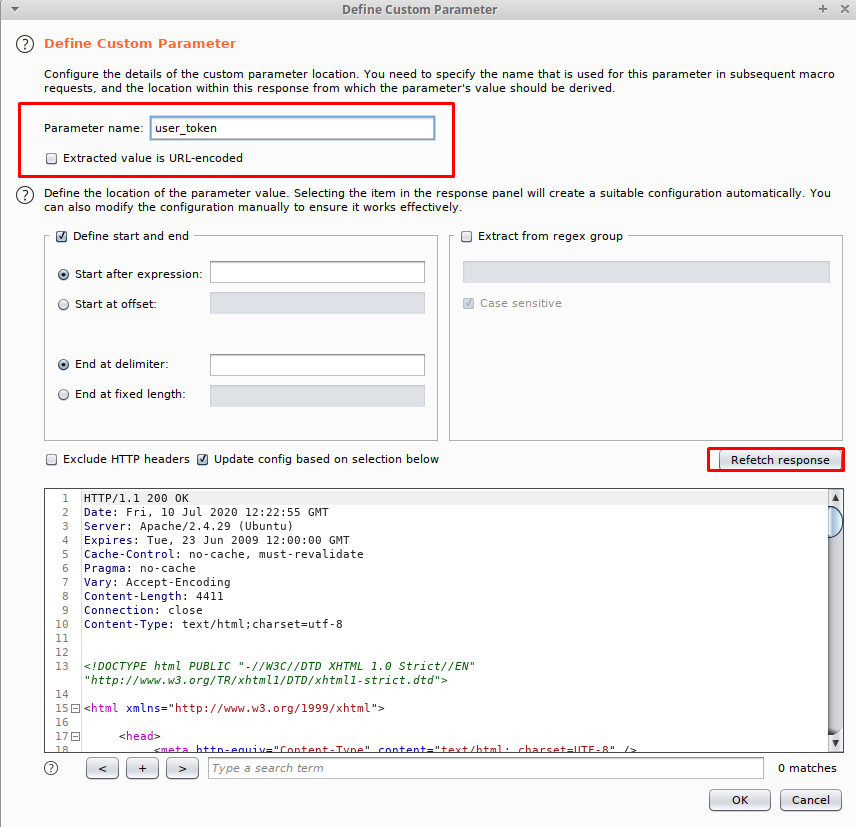

Далее переходим в окно «Define Custom Parametr», и если в нижнем окне мы не видим исходный код, то жмем кнопку «Fetch response»:

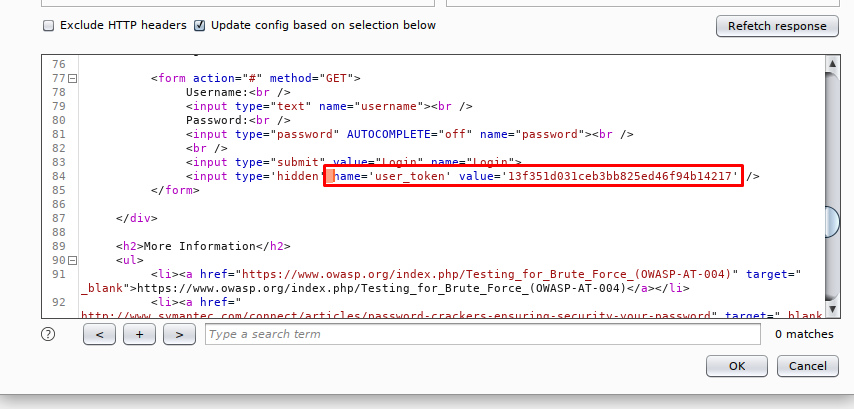

Теперь ищем в исходниках user_token:

Отлично, мы нашли токен. Жмем кнопку «Ok»:

Далее опять жмем кнопку «Ok».

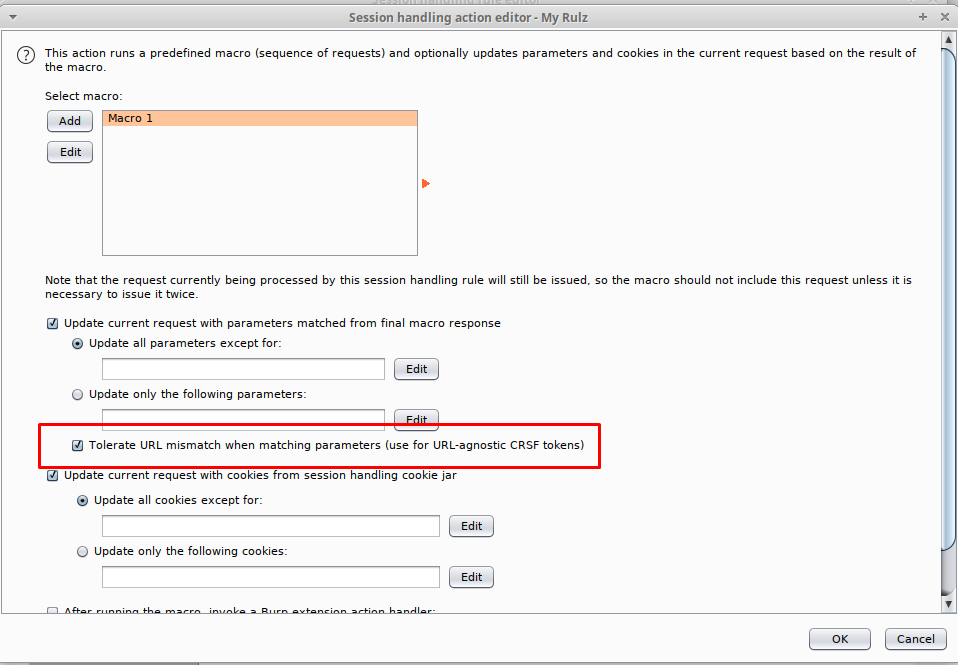

В новом появившемся окне выбираем чек-бокс, с наименованием: «Tolerate URL mismatch when matching parameters (use for URL-agnostic CSRF tokens)»:

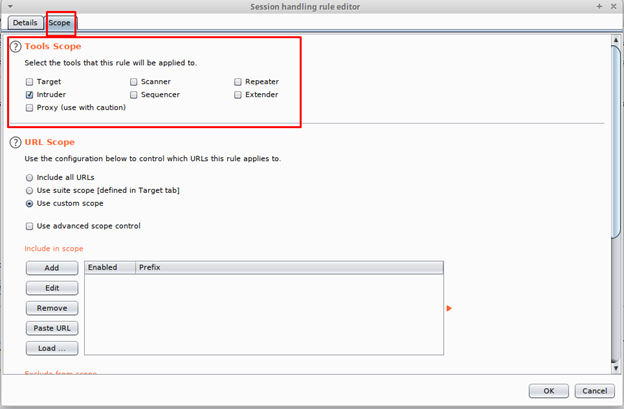

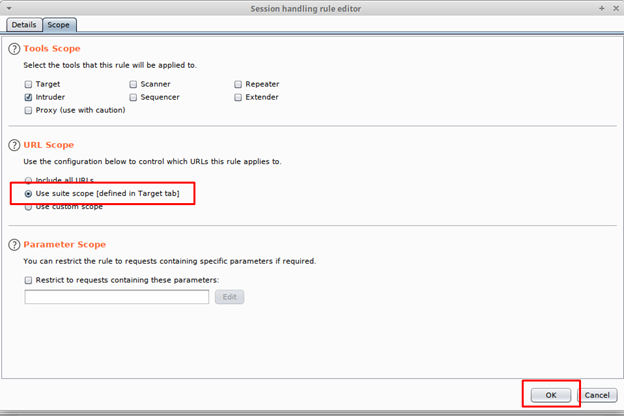

Далее переходим на вкладку «Session handling rule editor», и далее переходим на кнопку «Scope», сняв галочку с чекбоксов: Target, Scanner, Sequencer, Repeater. Выделенный остается чекбокс с Intruder:

Забегая вперед убираем выделение с радиокнопки «Use custom scope» на «Use suite scope [defined in Target lab]», и жмем кнопку «Ok»:

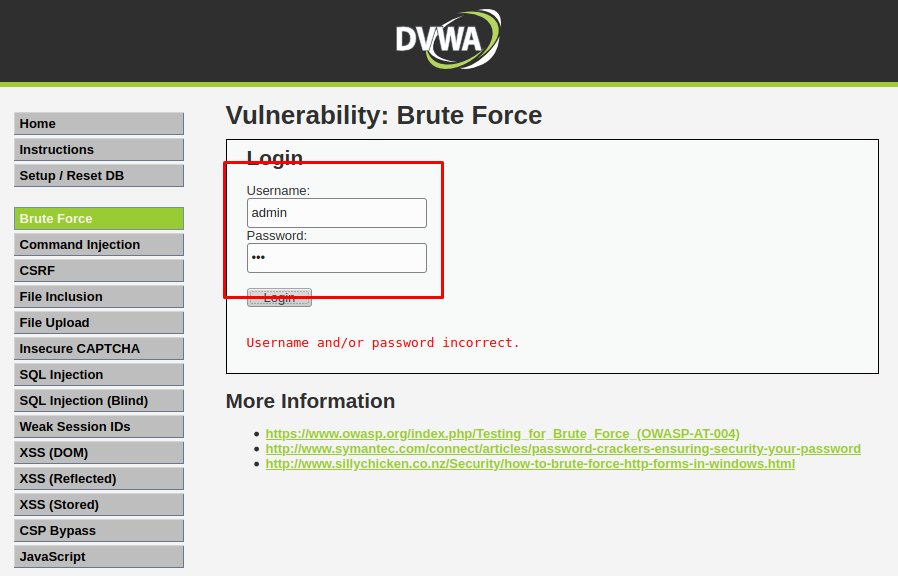

Переходим на сайт и вводим произвольные значения в полях для логина и пароля. К слову сказать, я ввожу правильный логин и неправильный пароль:

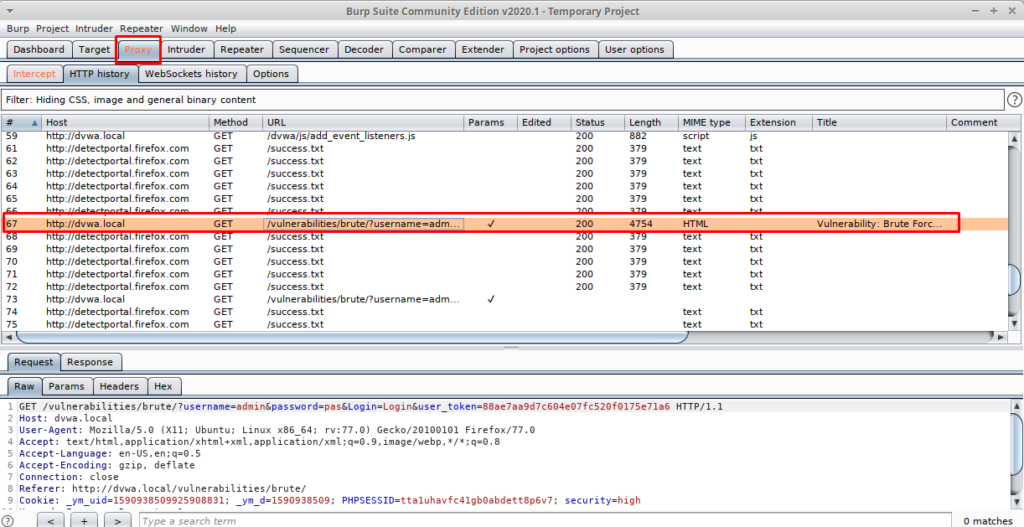

Переходим на вкладку BurpSuite «History» и выбираем запись с брутом:

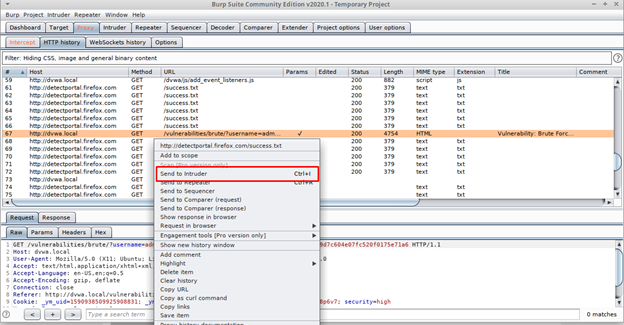

Отправляем данный запрос в «Intruder»:

Меняем порт 80 на 8001:

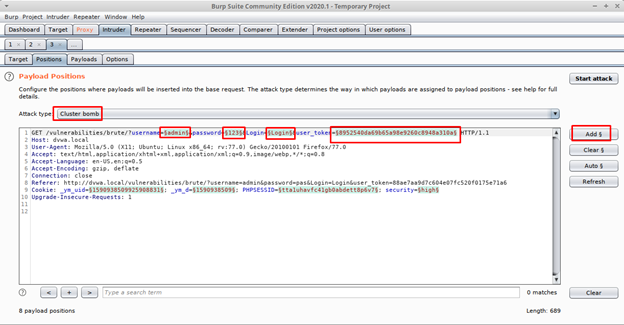

Переходим на вкладку «Positions» и выбираем тип атаки «Cluster Bomb», также экранируем логин, пароль с помощью кнопки «Add»:

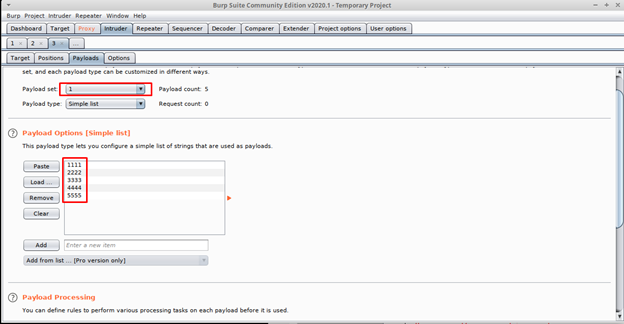

Переходим на вкладку «Payloads» и загрузим список рандомных слов для брутфорса:

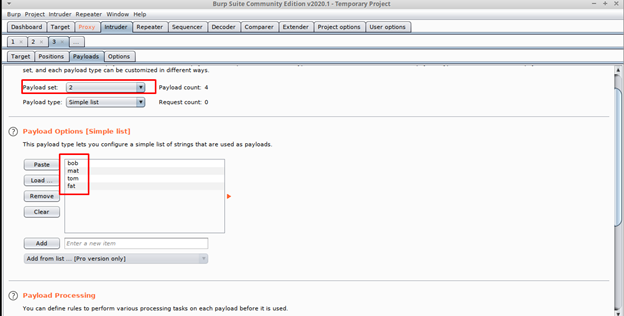

Ту же операцию проделаем со вторым словарем:

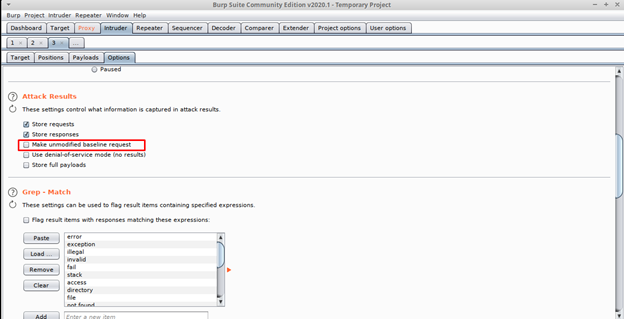

Переходим на вкладку «Options» и убираем галочку с чекбокса в разделе «Attack Results» — Make unmodified baseline request:

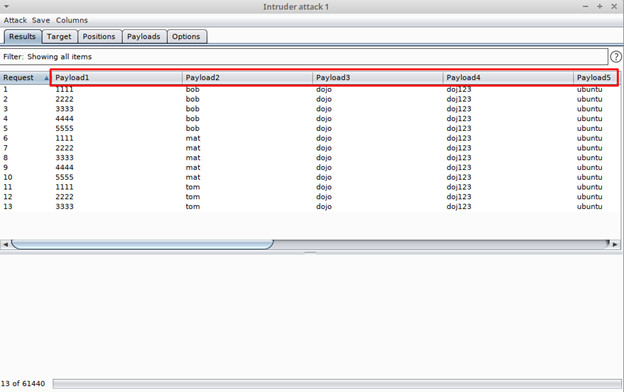

Переходим на вкладку Payloads и прописываем слова для 8 пэйлоадов.

Далее жмем кнопку «Start Attack»:

Я указал рандомные значения логина и пароля, так что перебор будет занимать какое-то время.

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).

#8 Уязвимость DVWA. Command Execution (Уровень Medium).

#9 Уязвимость DVWA. CSRF (Уровень Low).

#10 Уязвимость DVWA. CSRF (Уровень Medium).

#11. Уязвимость DVWA — (Local File Inclusion). Уровень Low.

#12 Уязвимость DVWA. LFI (Local File Inclution) — Уровень Medium.

#13 Уязвимость DVWA LFI — Local File Inclusion (Уровень High).