#20 Bug Bounty. Перестановка поддоменов.

Здравствуйте, дорогие друзья.

Один из лучших способов найти скрытые активы — использовать перестановки. Перестановка — это способ изменения набора слов. Например, если у нас есть поддомен test.starbcuks.com и слова dev, stage и production, то мы можем придумать несколько возможных поддоменов. Это может выглядеть так: test.starbucks.com, dev.test.starbucks.com, production-test.starbucks.com и другие.

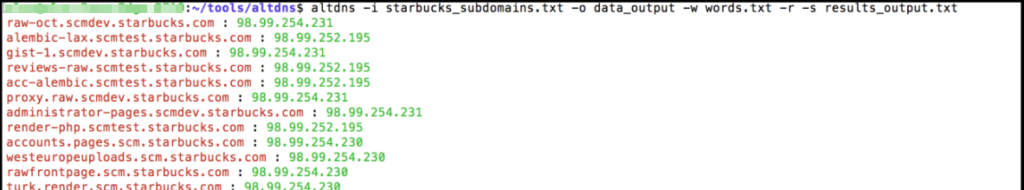

Все это можно сделать автоматически с помощью altdns:

● https://github.com/infosec-au/altdns

Используя altdns, мы можем передать список найденных субдоменов, а также список слов. Инструмент будет выводить огромный список перестановок. Он также может проверить каждый вновь найденный субдомен, на предмет активности:

altdns -i found_subdomains.txt -o permutation_output -w words.txt -r -s resolved_output.txt

Это может занять некоторое время, но этот метод создаст кучу скрытых активов, которые Вы никогда бы не нашли. Обратите внимание, что эта техника должна быть выполняется после того, как Вы собрали список поддоменов, создавать которые бесполезно перестановкой поддоменов.

Итак, данная процедура должна выполняться, как последний шаг в процессе перечисления поддоменов.

Другие методы

Есть много других методов и ресурсов, которые Вы можете использовать, чтобы найти поддомены. Я не могу подробно остановиться на каждом из них, так как это повествование для отдельной книги.

Однако большинство других методов включают в себя запросы или скрейпинг, стороннего ресурса для поддоменов.

Небольшой список этих ресурсов можно найти ниже:

● Virus Total

● Netcraft

● DNSdumpster

● Threat crowed

● Shodan

● Cencys

● DNSdb

● Pastebin

Этот список можно продолжать вечно. Обратите внимание, что подавляющее большинство этих ресурсов были скомпилированы в самые популярные инструменты перечисления поддоменов, поэтому нет нужды вручную делать этот процесс.

Инструменты

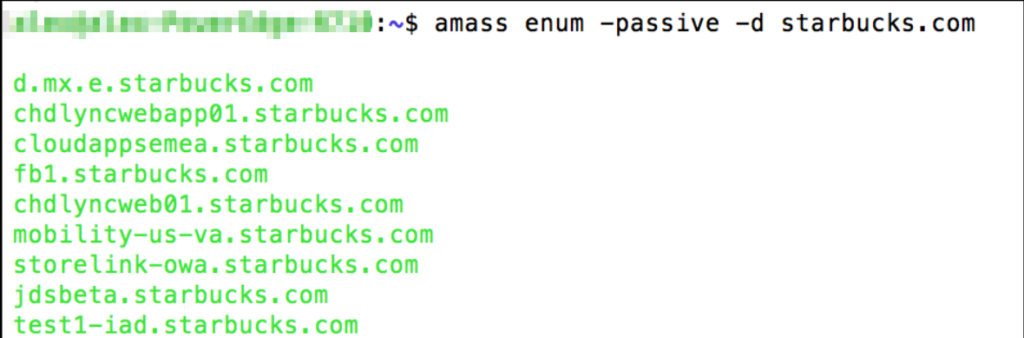

Amass

Вы уже должны быть знакомы с понятием накопления, так как мы использовали его в нашем горизонтальном корреляционном процессе. Этот инструмент также можно использовать на этапе вертикальной корреляции для поиска поддоменов Вашей цели.

● https://github.com/OWASP/Amass

Используйте следующую команду, чтобы получить список поддоменов с помощью amass:

amass enum -passive -d <Domain Name Here>

Amass будет использовать множество онлайн-ресурсов для поиска субдоменов. Большинство из них являются сторонними поставщиками, которые используют свой API для получения списка поддоменов.

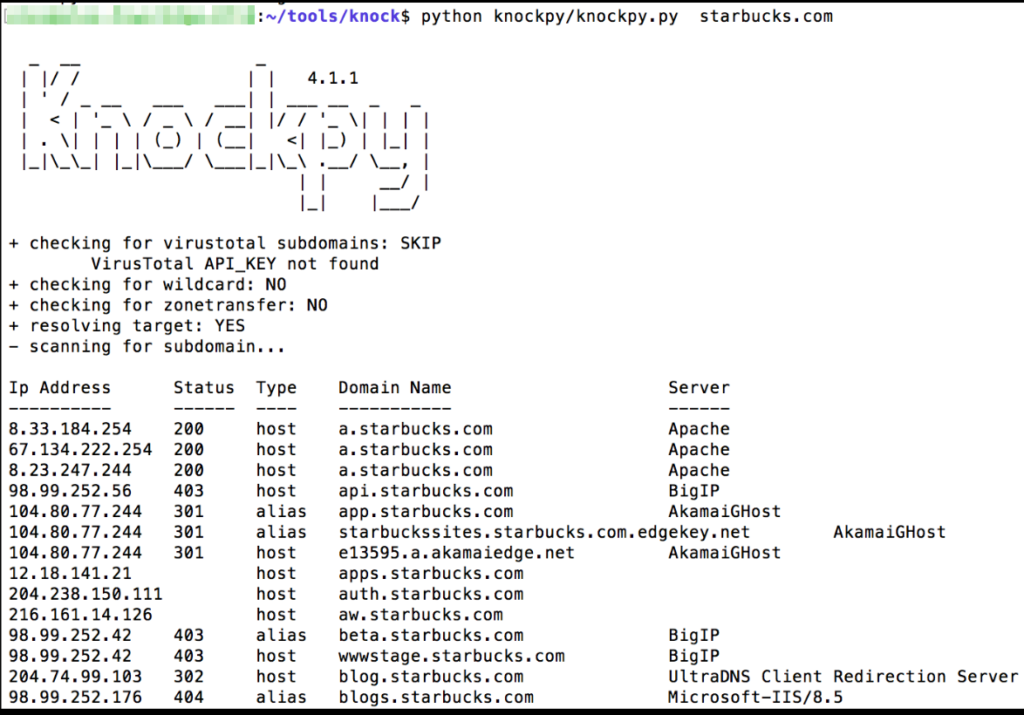

Knock.py

Этот инструмент, кажется, пропускает много субдоменов, но мне все равно нравится, потому что он показывает статус ответа и стек технологий. Это очень удобно, для быстрого обзора каждого поддомена.

● https://github.com/guelfoweb/knock

Используйте следующую команду для запуска инструмента:

knockpy.py <Domain Name Here>

Вывод

Перечисление поддоменов — один из самых важных шагов в процессе разведки. Существует множество методов, но основные из них включают сбор информации: перебор, переадресация базы данных DNS и поддомены перестановки.

Amass можно использовать для скрейпа всех сторонних ресурсов. Для перебора поддоменов следует использовать Gobuster, а инструмент Altdns следует использовать для перестановок субдоменов.

Если Вы используете все эти методы правильно, у Вас должен быть очень подробный список поддоменов.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.

#15 Bug Bounty. Reverse Whois.

#17 Bug Bounty. Разведка — Фаза 2. Словарь.