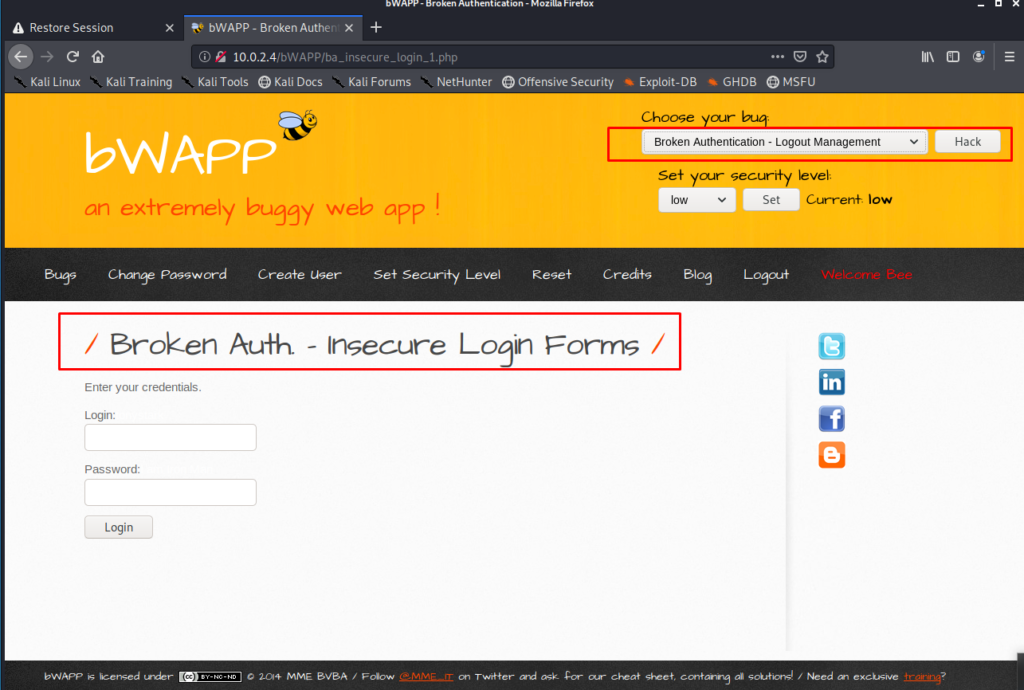

#21 Уязвимость Broken Authentication – Insecure Login Forms.

Здравствуйте, дорогие друзья. Продолжим рассматривать уязвимости bWAPP (buggy web application). По классификации OWASP – top10, данная уязвимость принадлежит к категории «A2».

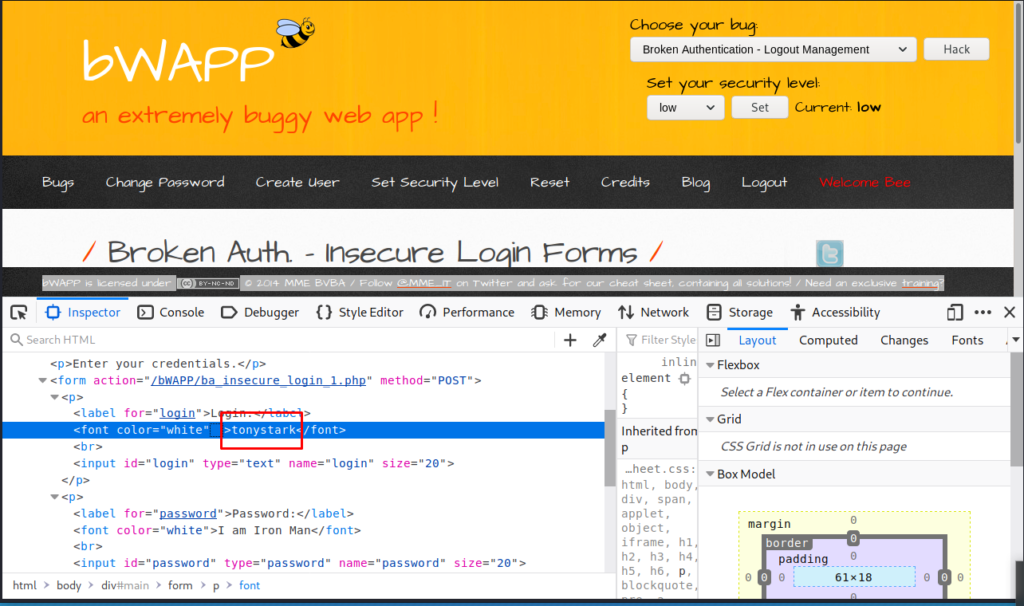

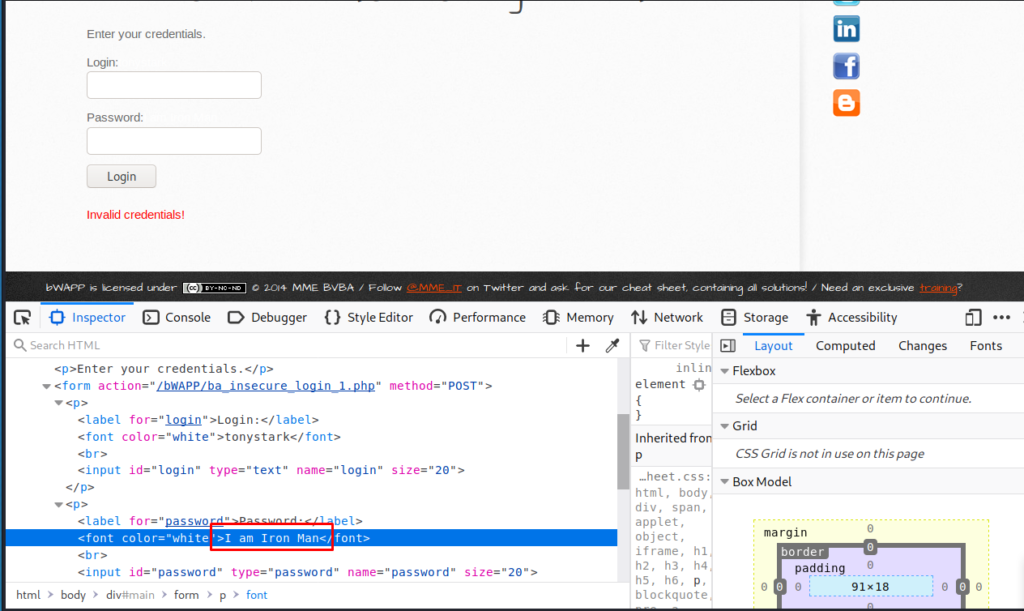

Эта ошибка очень простая, и для ее идентификации нужно профильтровать источник страницы, чтобы найти конфиденциальную информацию. Итак, когда вы просматриваете исходный код страницы (щелкните правой кнопкой мыши на странице и выберите просмотр исходника страницы), вы должны увидеть учетные данные пользователя, хранящиеся в HTML. Это позволяет хакерам с легкостью получить аутентификацию. Хотелось бы отметить, что данная уязвимость будет встречаться редко.

Получаем логин:

И получаем пароль:

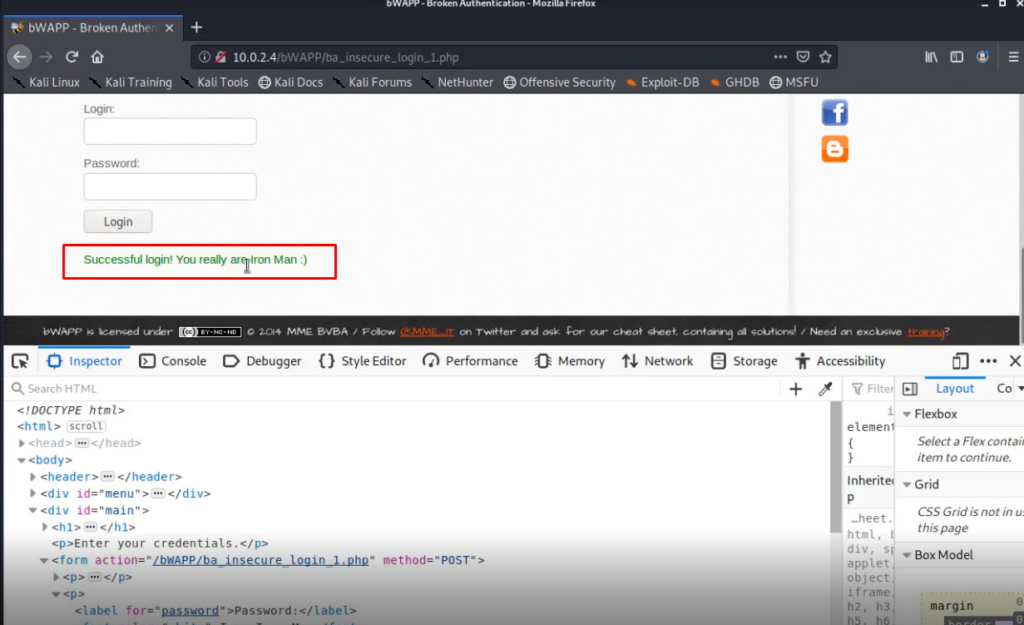

И успешно проходим авторизацию:

На этом все. Всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.

#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

#13 Уязвимость SQL-Injection (GET/Search).

#14 Уязвимость SQL-Injection (GET/Select).

#15 Уязвимость SQL Injection (POST/Search).

#16 Уязвимость SQL-Injection (POST/Select).

#17 Уязвимость SQL Injection (Login Form/Hero).

#18 Уязвимость SQL-Injection — Stored (User-Agent).