#13 Уязвимость DVWA LFI — Local File Inclusion (Уровень High).

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимость Local File Inclusion на уровне настроек безопасности High.

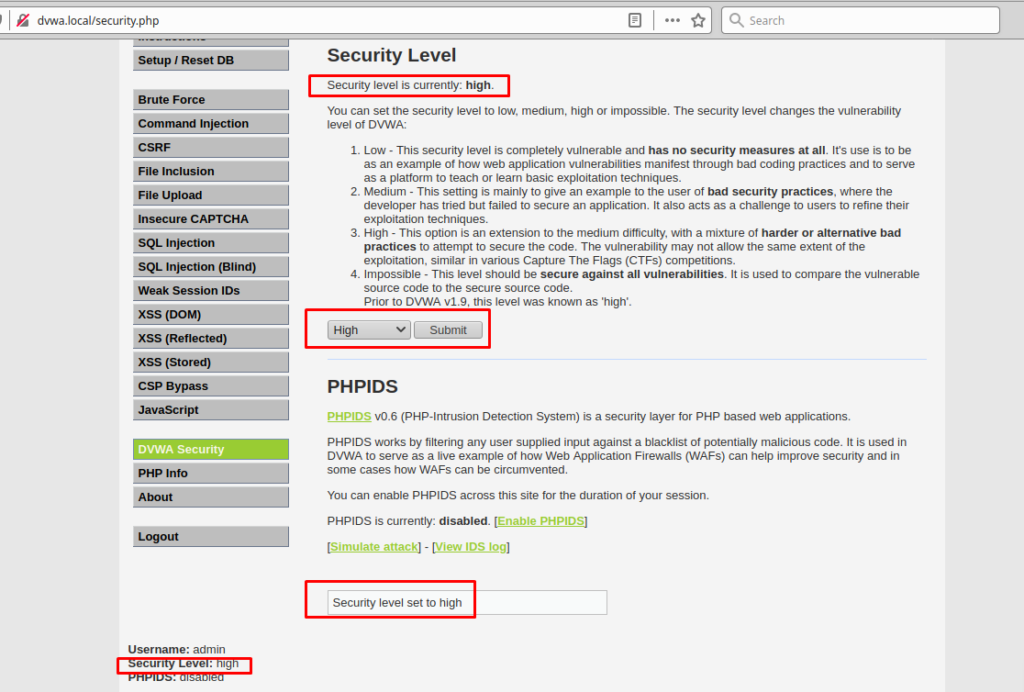

Что это такое и описание есть в 11 уроке, так что ознакомьтесь с содержанием данного видео и приступайте к этому уроку. Для начала выставим настройки безопасности на High:

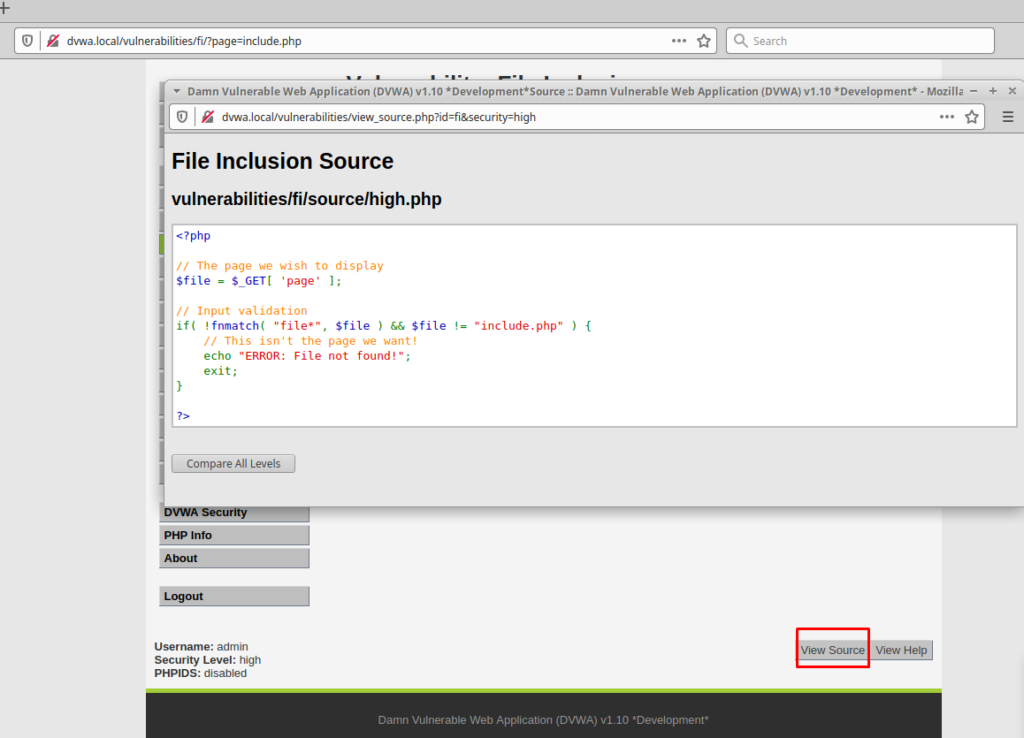

Перейдем в раздел «LFI», и просмотрим исходный код страницы. Это кнопка «View Source»:

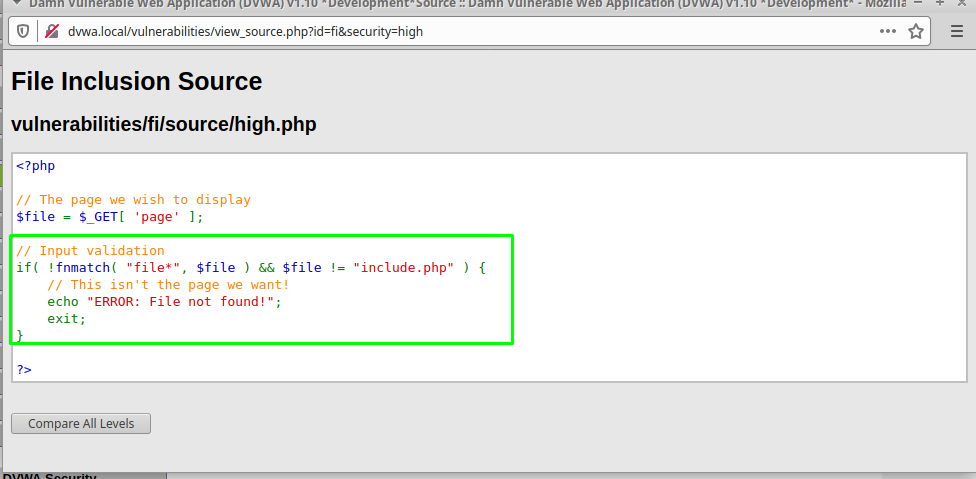

Просмотрим исходники данной страницы, и в «Input Validation» мы видим условный оператор if, который сообщает нам, что если будут выполнены условия в скобках с переменной «$file», то будет происходить вывод ошибки файла и мы получим сообщение «ERROR: file not found», и далее последует выход из if, и на этом скрипт завершается:

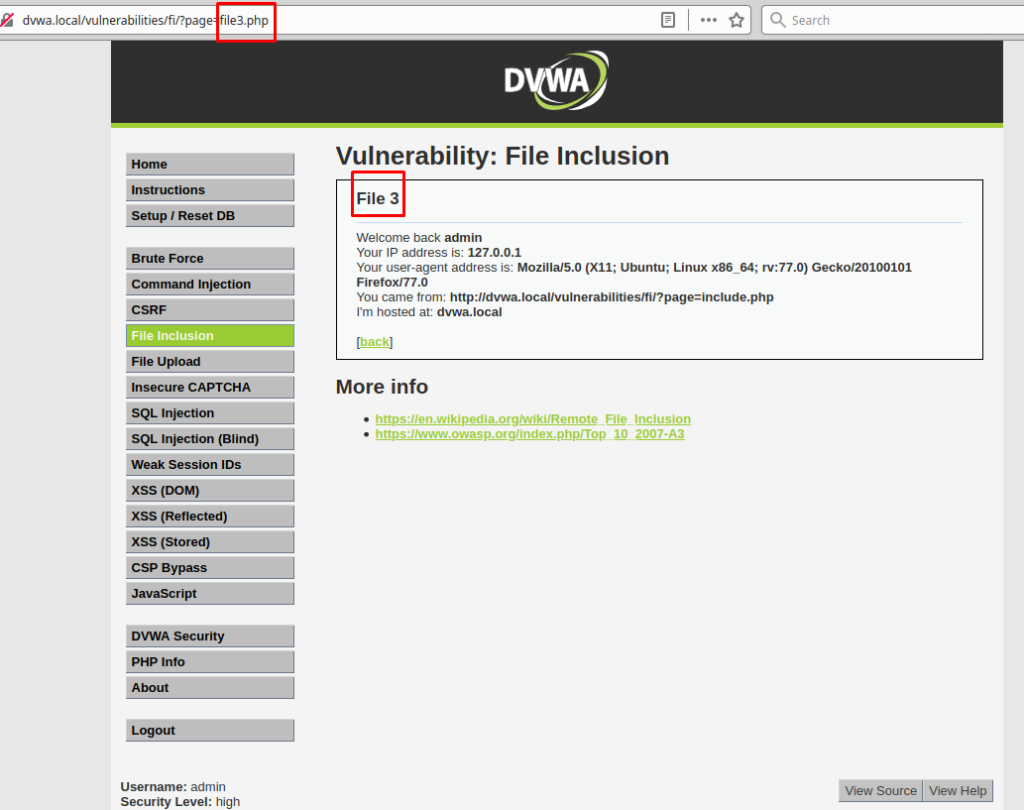

Далее переходим на уязвимую страницу и выбираем третий файл с расширением «.php»:

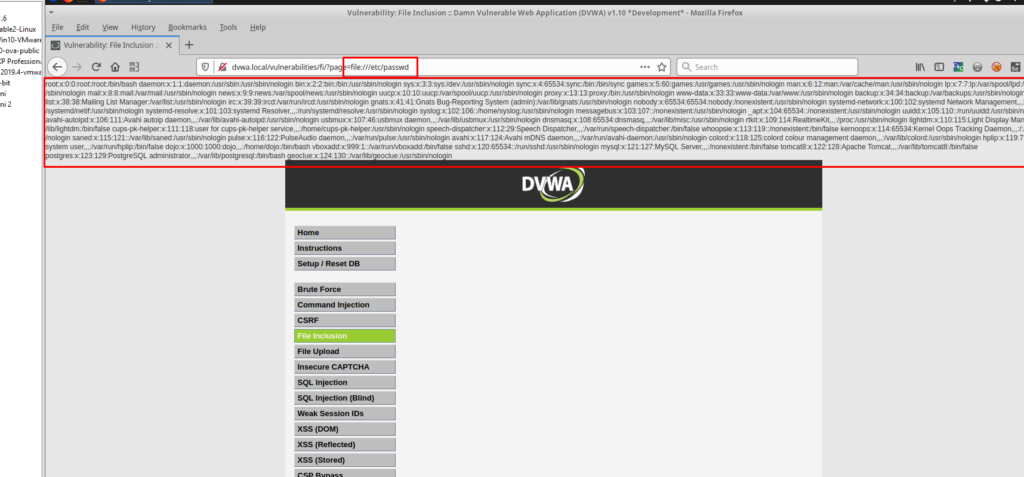

Обходим фильтрацию с помощью записи в адресной строке «url»: file:///etc/passwd:

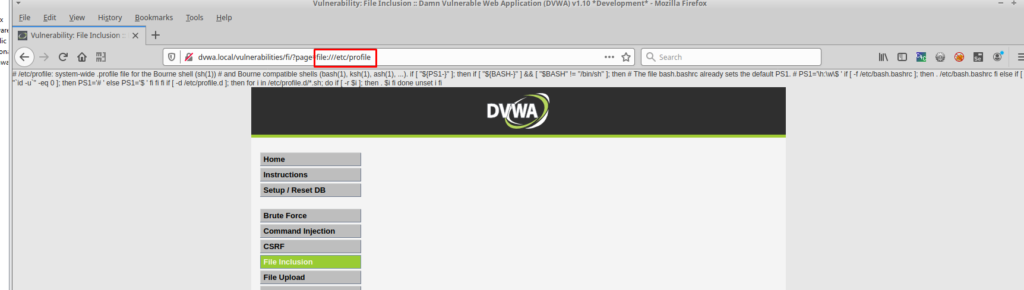

Можем поиграться, и ввести слово «profile»:

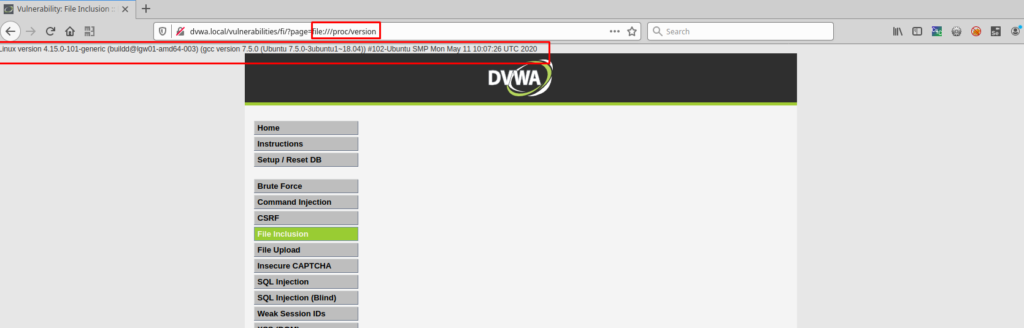

Можно также вывести версию операционной системы, с помощью команды: «file:///proc/version»:

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).

#8 Уязвимость DVWA. Command Execution (Уровень Medium).

#9 Уязвимость DVWA. CSRF (Уровень Low).

#10 Уязвимость DVWA. CSRF (Уровень Medium).

#11. Уязвимость DVWA — (Local File Inclusion). Уровень Low.

#12 Уязвимость DVWA. LFI (Local File Inclution) — Уровень Medium.