#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

Здравствуйте, дорогие друзья.

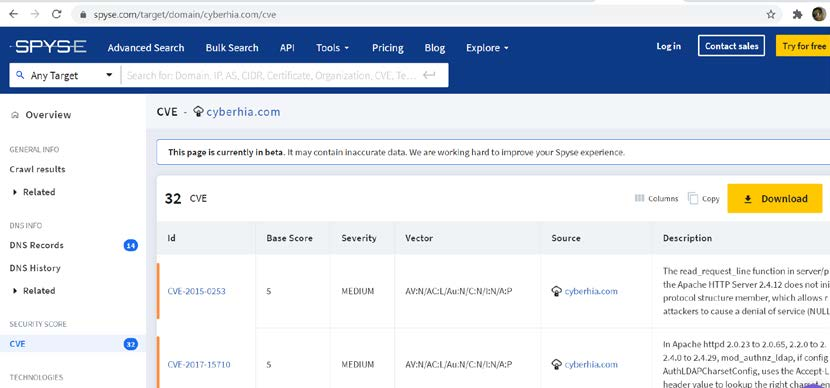

Spyse (https://spyse.com/) и ZoomEye (https://www.zoomeye.org/) — отличные поисковые движки, которые можно использовать для оборонительной пассивной разведки, чтобы быстро собрать всю поверхность атаки для заданной цели. На рисунке ниже представлен скриншот того, как выглядит Spyse:

Google Hacking Database

Рост инфодемии во время пандемии Covid-19 оказал значительное влияние на мировую экономику. Публика обычно использует Google, чтобы быть в курсе; «погугли» это распространенная идиома, которая может относиться к поиску любого типа информации, будь то простой поисковый запрос или при сопоставлении информации по заданной теме. В этом разделе мы сузим направление таким образом, как тестировщики на проникновение могут использовать Google через дорки.

Google dork или запрос Google Hacking – это строка поиска, в которой используется расширенный поиск, с помощью приемов и методов поиска информации, которая не всегда доступна в целевых сайтах. Эти дорки могут возвращать информацию, которую трудно найти через простые поисковые запросы.

Использование дорк-скриптов для запросов к Google

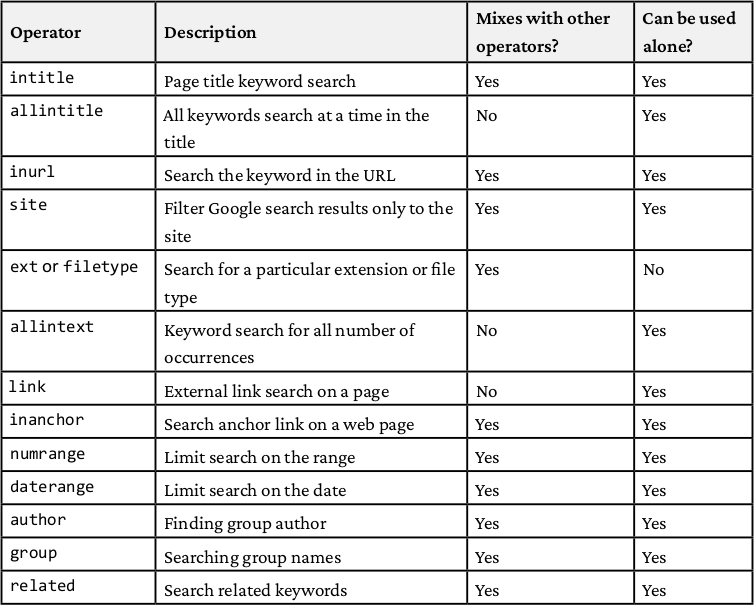

Первый шаг к пониманию Google Hacking Database (GHDB) заключается в том, что тестировщики должны понимать все продвинутые операторы Google, так же, как понимают программирование на машинном уровне инженеры, в частности, языковые инструкции, которые определяют, какие операции должны быть выполнены.

Эти операторы Google являются частью процесса запроса Google, и синтаксис поиска выглядит следующим образом:

operator:itemthatyouwanttosearch

Между оператором, двоеточием (:) и элементом, который вы хотите найти, нет пробела. В таблице ниже перечислены все продвинутые операторы Google:

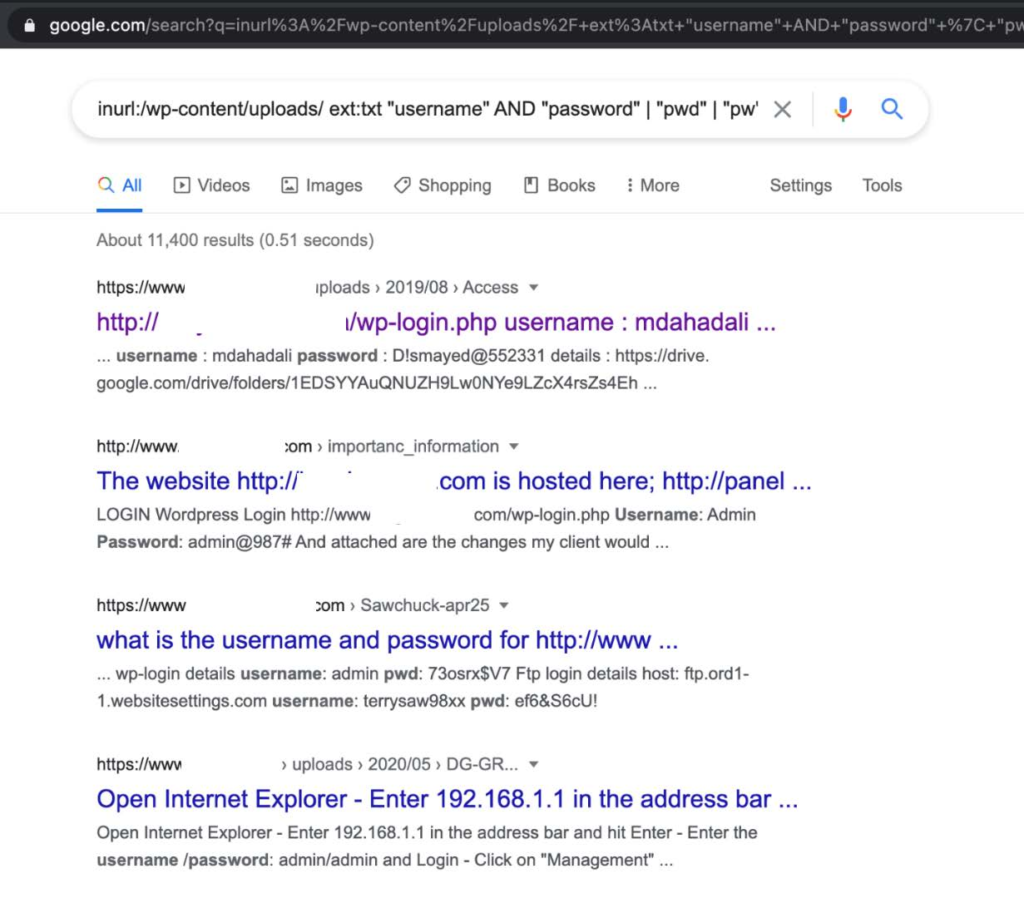

На рисунке ниже показан снимок экрана простого Google-дорка, для поиска любых незашифрованных паролей на плохо настроенных сайтах WordPress. Поиск дорка имеет следующий формат, введенный в поле панели поиска:

inurl:/wp-content/uploads/ ext:txt "username" AND "password" | "pwd" | "pw"

Для более конкретных операторов мы можем обратиться к руководству от Google по адресу http://www.googleguide.com/advanced_operators_reference.html.

Мы можем воспользоваться хакерской базой данных Google, которую можно найти в файле exploit-db, которая постоянно обновляется сообществом исследователей безопасности, доступная по адресу https://www.exploit-db.com/google-hacking-database/.

Data dump sites

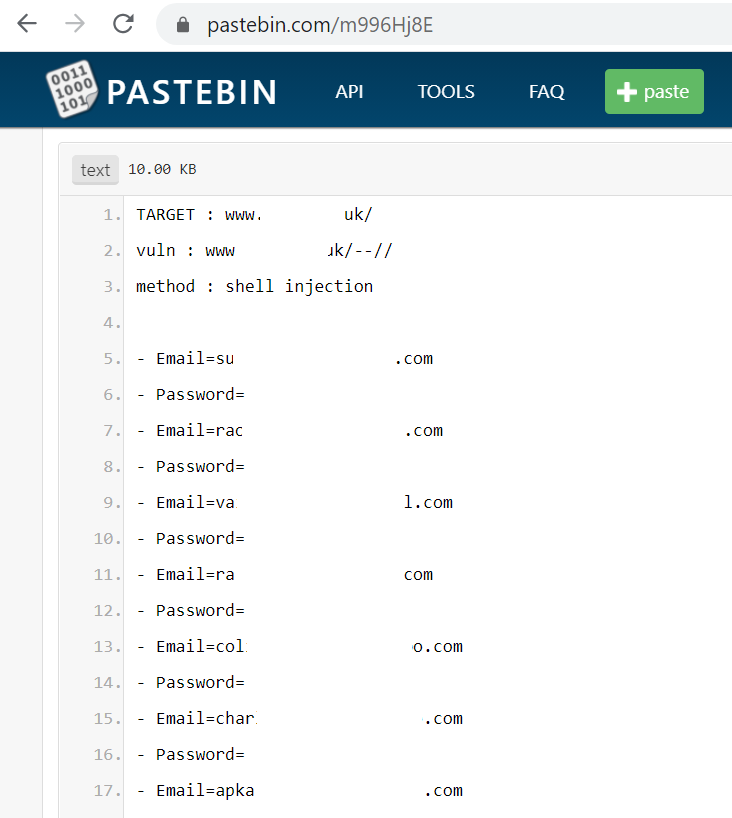

В современном мире любой информацией можно быстро и эффективно поделиться в сети, с появлением таких приложений, как pastebin.com. Тем не менее, это оказывается одним из основных недостатков, когда разработчики хранят исходный код, криптографические ключи и другую конфиденциальную информацию в приложении, что оставляет ее без контроля; эта онлайн-информация предоставляет злоумышленникам список исчерпывающей информации, с помощью которой можно сформулировать более целенаправленные атаки.

Архивные форумы также раскрывают журналы определенного веб-сайта или прошлые инциденты взлома, если ранее он был взломан; Pastebin также предлагает эту информацию. На рисунке ниже представлен список конфиденциальной информации о цели:

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#17 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. TinEye. Shodan. SpiderFoot.