#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

Здравствуйте, дорогие друзья.

OSRFramework — это инструмент, разработанный i3visio для анализа угроз с открытым исходным кодом в виде веб-сайта, и интерфейса с такими консолями, как OSRFConsole. Чтобы установить этот фреймворк, установите pip3, запустив sudo apt install python3-pip в терминале. Наконец, можно установить инструмент OSRFramework, непосредственно через pip3, выполнив команду sudo pip3 install osrframework в том же терминале.

OSRFramework предоставляет информацию об угрозах по ключевым словам из нескольких источников, а также значительную гибкость, чтобы быть автономным инструментом или плагином для Maltego. Есть три удобных модуля, которые поставляются с OSRFramework, каждый из которых может использоваться пентестерами во время внешнего сбора данных об угрозах:

• usufy: используется для поиска в нескольких поисковых системах, чтобы определить ключевые слова в URL-адресе, а также для автоматического перечисления и сохранения всех результатов в формате .csv.

Ниже приведен вывод Cyberhia как ключевого слова для usufy:

usufy -n cyberhia

• mailfy: идентифицирует ключевое слово и добавляет домены электронной почты в конец ключевого слова, при автоматическом поиске на сайте haveibeenpawned.com с помощью вызова API:

mailfy -n cyberhia

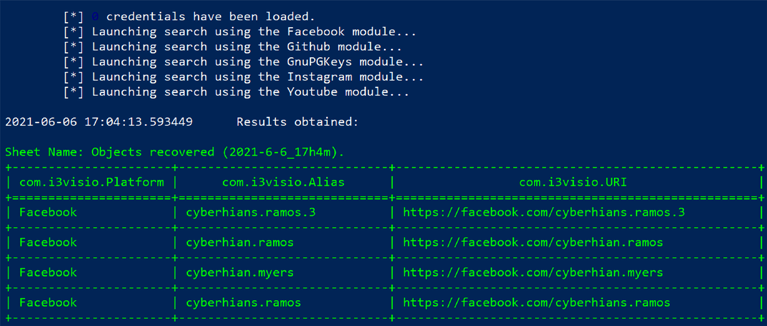

• searchfy: поиск по ключевому слову в Facebook, GitHub, Instagram, Twitter и YouTube. Тестировщики могут запустить searchfy -q "cyberhia" в терминале, чтобы запросить Cyberhia как ключевое слово для searchfy, и это показано на рисунке ниже:

Веб-архивы

Когда что-то удаляется из Интернета, это не обязательно полностью удаляется везде. Каждая страница, которую посещает Google, сохраняется в виде снимка в кэше на Google-серверах. Как правило, эти кеш-серверы предназначены для проверки того, сможет ли Google предоставить Вам наилучшие услуги, а также, доступный вариант для основы Вашего поискового запроса.

Тот же метод может быть использован злоумышленниками, для сбора информации о заданной цели. Например, сведения о взломанной базе данных были размещены на сайте sampledatadumpwebsite.com, и то, что веб-сайт или ссылка были удалены из Интернета.

Если к странице обращался Google, эта информация может служить отличным источником информации, для злоумышленников, включая имена пользователей, хэши паролей, тип используемого бэкэнда, и другая соответствующая техническая и политическая информация.

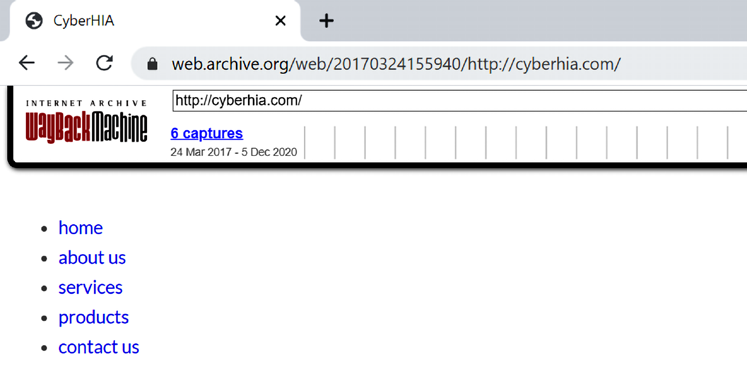

Wayback Machine поддерживает цифровой архив веб-страниц в Интернете. Следующая ссылка — это второй уровень, используемый после кеша Google при сборе прошлых данных https://web.archive.org/ На рисунке ниже, показан скриншот сайта cyberhia.com в WayBack Machine по состоянию на 24 марта 2018 года:

Google Cache, Wayback Machine и действующая версия любого домена, могут быть доступны напрямую, посетив https://cachedviews.com/.

Passive Total

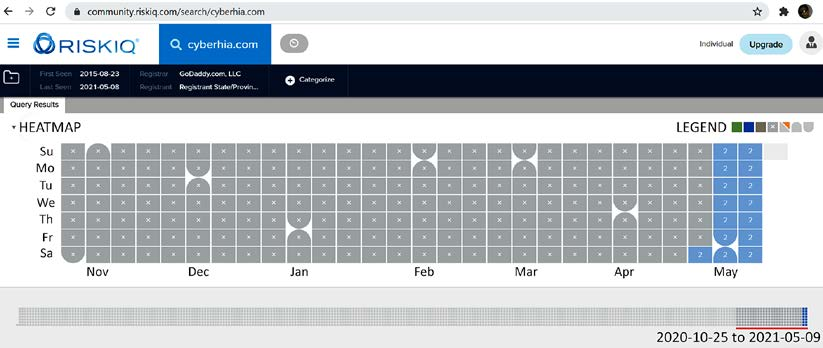

Passive Total от RiskIQ — это еще одна платформа, которая предоставляет OSINT для любого конкретного целевого домена. Она имеет как коммерческое предложение, так и версию для сообщества (https://community.riskiq.com/). Злоумышленники могут перечислить информацию о цели на этом портале, такую как DNS и IP-адрес, информация о сертификате и частота изменений, происходящих в конкретном поддомене.

На рисунке ниже представлена подробная информация о cyberhia.com:

Мы обсудим скрытую сторону Google более подробно в базе данных раздела Google Hacking.

Scraping

Техника, которую злоумышленники используют для извлечения большого количества наборов данных с веб-сайтов, и извлеченные данные, хранятся локально, в файловой системе, это называется парсингом или веб-скрейпингом. В следующем разделе мы будем использовать некоторые из наиболее часто используемых инструментов в Kali Linux для scraping.

Сбор имен пользователей и адресов электронной почты

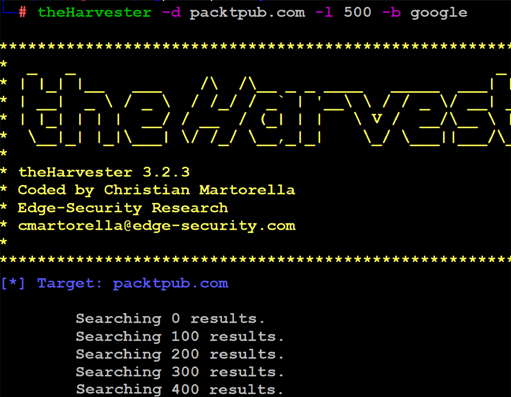

theHarvester — это скрипт Python, который ищет в популярных поисковых системах и на других сайтах адреса электронной почты, хосты и поддомены. Использование theHarvester относительно легко, так как нужно установить только несколько командных переключателей. Варианты следующие:

• -d: Идентифицирует домен для поиска, обычно домен или веб-сайт цели.

• -b: Идентифицирует источник для извлечения данных; это должно быть одно из следующих: Bing, BingAPI, Google, Google-Profiles, Jigsaw, LinkedIn, People123, PGP или все.

• -l: этот ограничивающий параметр, указывающий theHarvester собирать данные только с указанного числа возвращенных результатов поиска.

• -f: этот параметр используется для сохранения окончательных результатов в файл HTML и XML. Если этот вариант опущен, результаты будут отображаться только на экране, а не сохраняться.

На рисунке ниже, представлен образец извлечения данных из theHarvester для домена packtpub.com, выполнив

запуск theHarvester -d packtpub.com -l 500 -b google.

Обратите внимание, что на Kali могут быть установлены две версии theHarvester, поэтому рекомендуется использовать последнюю версию theHarvester.

Злоумышленники также могут использовать LinkedIn API, для извлечения списка людей в данном домене, и легко сформировать список возможных действительных адресов электронной почты и/или имен пользователей. Примером может быть организация, которая использует имена и фамилии в формате X.Y@domain.com; Например, vijay.velu@company.com. Инструмент theHarvester можно использовать для перечисления сведений о пользователях, которые в настоящее время работают в организации; это можно легко запустить, используя:

theHarvester -d packtpub.com -l 500 -b LinkedIn

Результаты можно использовать для создания списка адресов электронной почты для фишинга.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.