#12 Уязвимость DVWA. LFI (Local File Inclution) — Уровень Medium.

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимость DVWA (Local File Inclusion), на среднем уровне настроек безопасности.

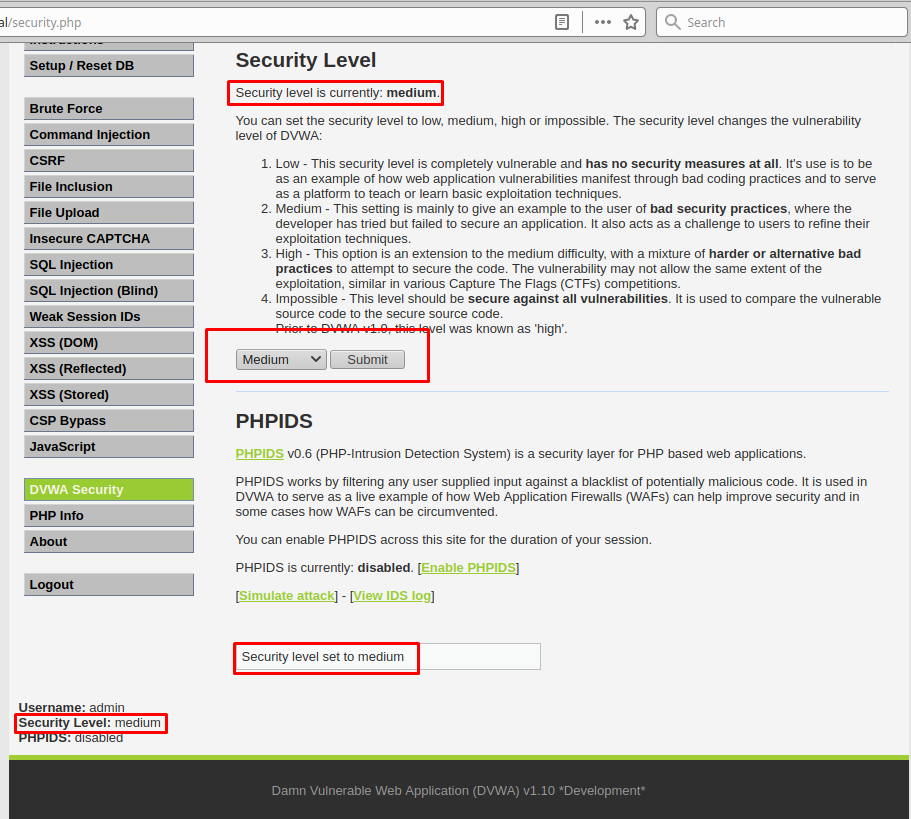

Я уже описывал структуру данной уязвимости, и где она может проявляться. Описание есть в 11 уроке, и если Вы его не видели, то рекомендую ознакомиться. Переходим к практике и выставим настройки безопасности на medium:

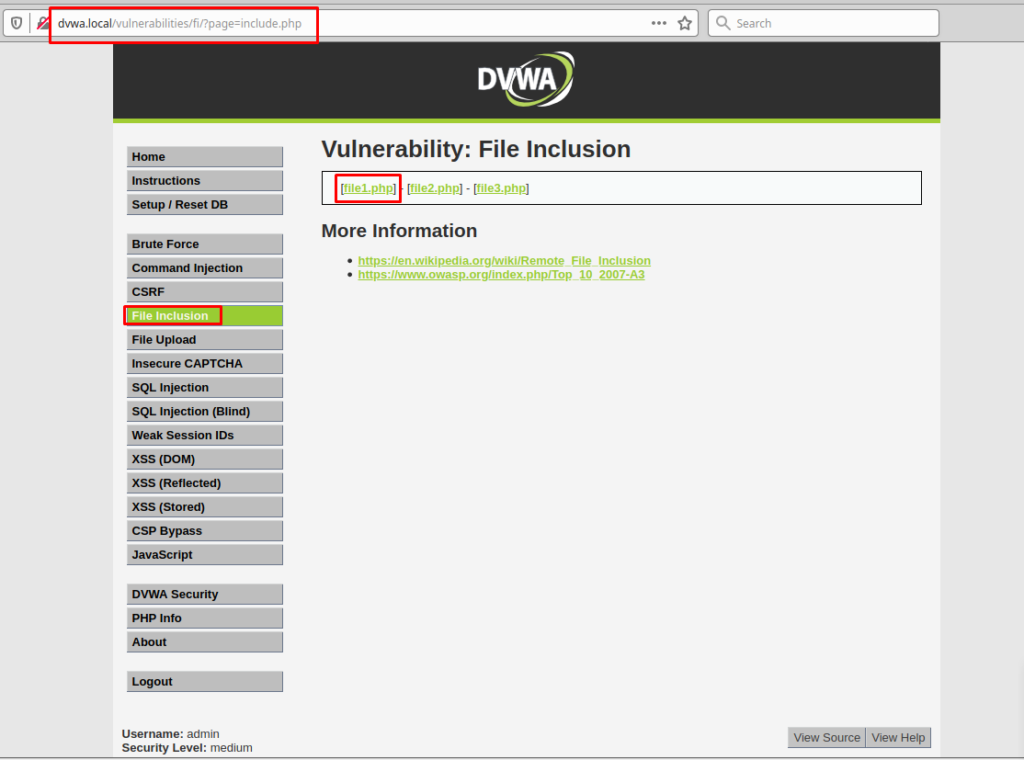

Далее переходим на вкладку «File Inclusion», и выбираем выделенный текст «file1.php»:

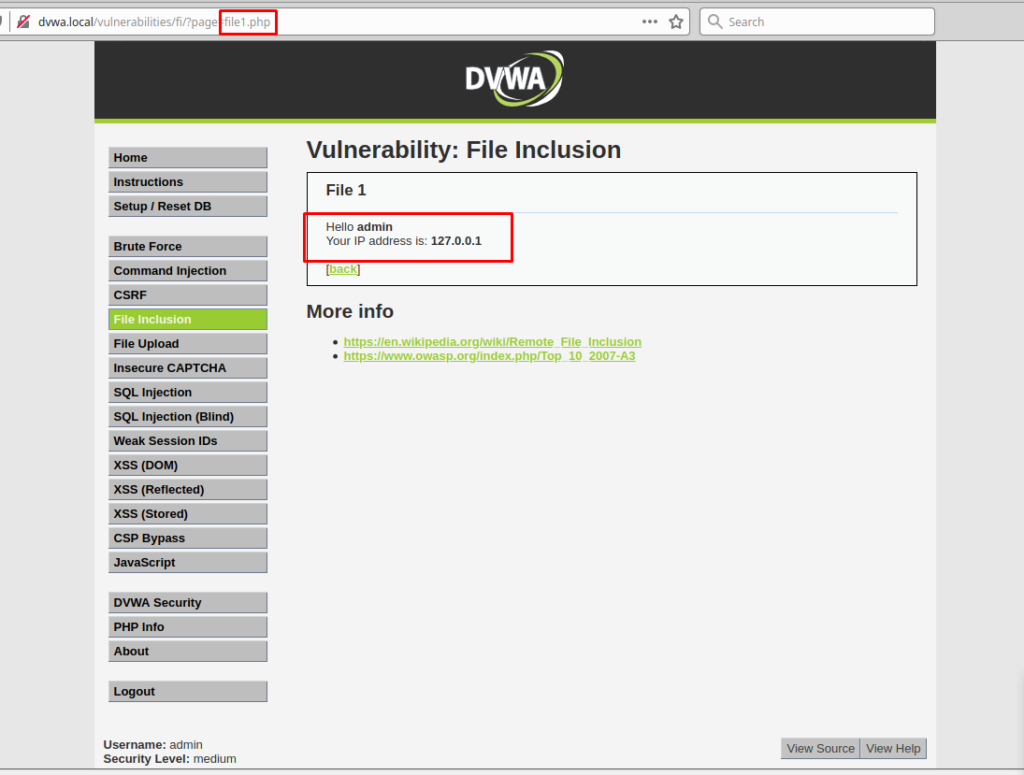

Жмем на file1.php:

В итоге мы догадываемся, что данная страница выводит айпи-адрес админа, и в адресной строке url мы видим ее наименование.

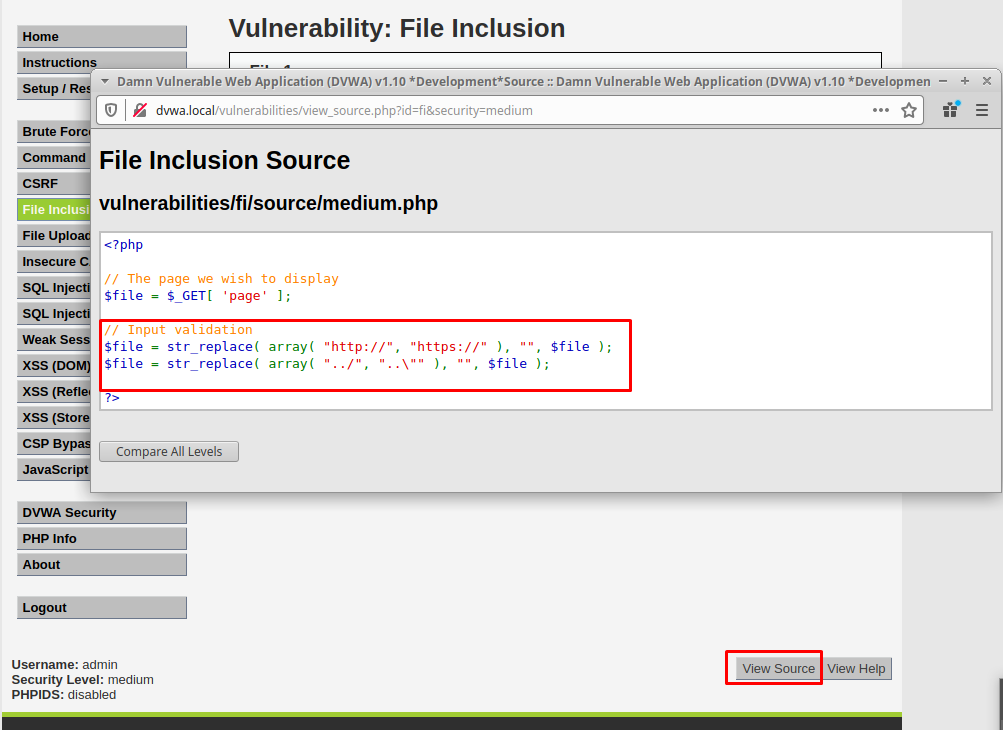

Нам нужно просмотреть исходники данной страницы, которые находятся в правом нижнем углу. Это кнопка «View Source»:

Обратите внимание на выделенный код, который представляет из себя фильтр, отбрасывающий значения букв и символов, которые могут передаваться способом GET. Это переменная $file.

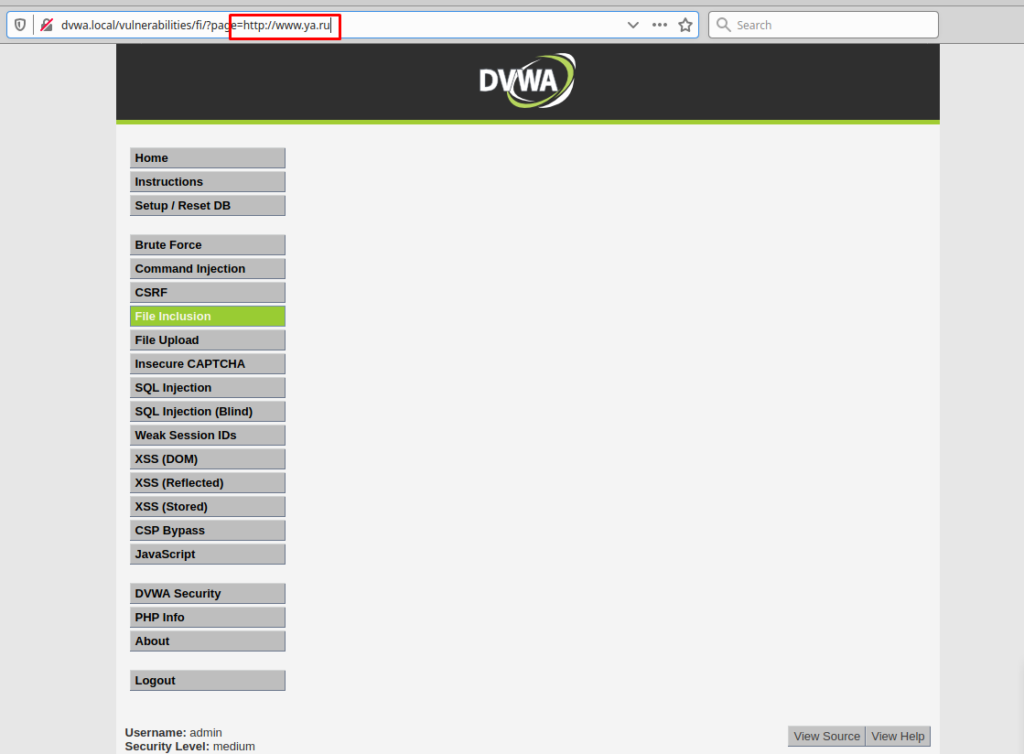

Для того, чтобы обойти данную фильтрацию, можно схитрить, и ввести заглавные буквы http, и вывести какой-либо сайт. Например, www.ya.ru:

Запрос с фильтрацией ничего не выводит.

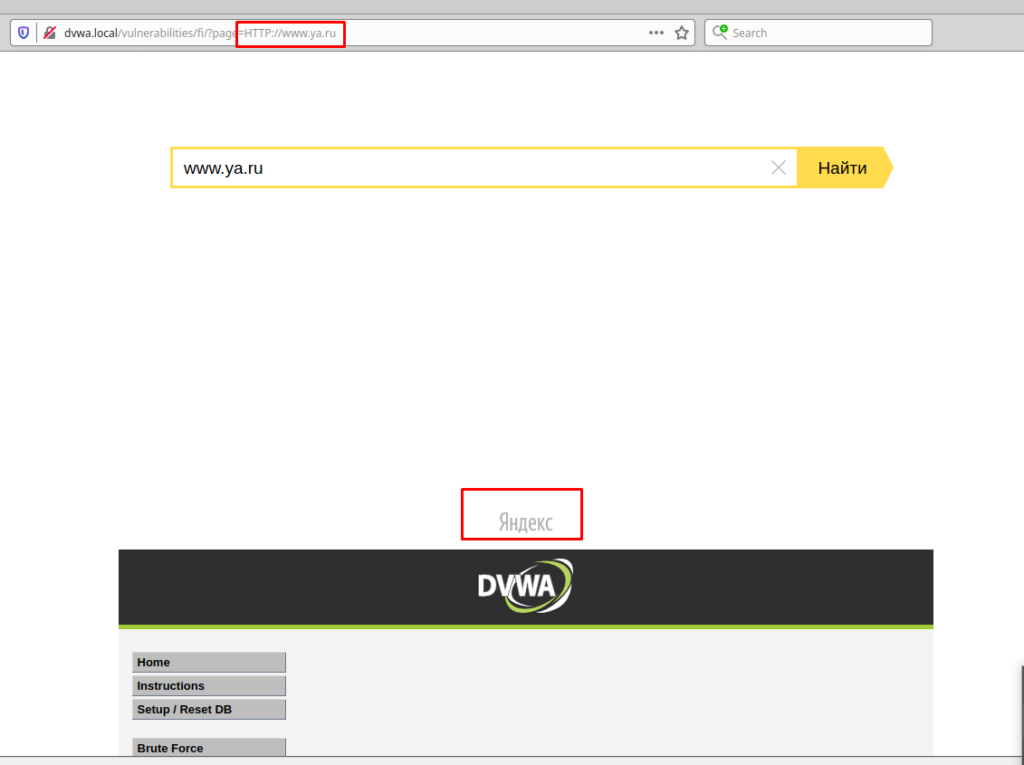

А когда мы обходим фильтр, введя в записи заглавные буквы HTTP, то вывод корректно работает:

В итоге мы успешно проэксплуатировали данную уязвимость.

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).

#8 Уязвимость DVWA. Command Execution (Уровень Medium).

#9 Уязвимость DVWA. CSRF (Уровень Low).