#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

Здравствуйте, дорогие друзья.

Информация, предназначенная для сбора, зависит от первоначальной цели теста на проникновение. Например, если тестировщики хотят получить доступ к личным медицинским записям, им потребуются имена и биографические данные соответствующих вовлеченных сторон (сторонние страховые компании, поставщики медицинских услуг, руководители ИТ-операций в любой отрасли, коммерческие поставщики и т. д.), их имена пользователей и их пароли. Если маршрут атаки включает в себя социальную инженерию, они могут дополнять эту информацию подробностями, которые придают достоверность запросам на информацию, такие как:

• Доменные имена: Идентификация целей для злоумышленников или пентестеров, во время внешнего сценария, начинается с доменных имен, что является наиболее важным элементом OSINT:

• Поддомены: это домены, являющиеся частью основного домена; например, если целевому объекту предлагается домен sample.com, он может использовать demo.sample.com, producton.sample.com, ecommerce.sample.com и так далее. Идентификация этих доменов предоставят злоумышленникам более широкий спектр активов, для оценки в этапе разведки.

• Записи DNS: в современном кибермире все потенциально может быть объединено в сеть. Это означает, что каждое устройство, подключенное к Интернету, имеет уникальный IP-адрес, который присвоен ему. Точно так же записи DNS представляют собой список понятных человеку имен, которые присвоены определенному IP-адресу, например, demo.sample.com, который переводится на IP-адрес, в формате 104.x.x.243. Записи DNS включают A (имя хоста для IP), NS (сервер имен), CNAME (каноническое имя), MX (почтовый обмен) AAAA (запись DNS для IP v6), SRV (служебная запись), TXT (текстовая запись) и PTR (указатель записи, противоположной записи А). Вся эта информация позволит злоумышленнику владеть не только подробностями, касающимися DNS, но и широким спектром другой информации, например, о типе службы, на которой они работают, и которые, могут быть использованы, чтобы начать разворачивать стратегии атаки.

• Обмен почтой: хотя мы найдем записи MX из записей DNS, идентификация обмена почтой рассматривается как совершенно другой набор перечислений, поскольку большую часть времени в них участвует третья сторона, предоставляющая услуги по доставке почты, которые потенциально могут быть использованы злоумышленниками для массовой рассылки электронных писем, используя нормальную функциональность SMTP почтового ретранслятора.

• Разведка DNS и сопоставление маршрутов: после того, как пентестер определил цель, которая присутствует в Интернете и содержит объекты, представляющие интерес, следующим шагом является определение IP-адреса, и маршрута к цели. Разведка DNS связана с определением того, кто владеет определенным доменом или серией IP-адресов (такая информация, как WHOIS, хотя она сильно изменилась, после принятия Общего регламента по защите данных), информация DNS — определение фактических доменных имен и IP-адресов, назначенных цели, и маршрута между тестером на проникновение или злоумышленником и конечной целью.

Этот сбор информации является полуактивным — часть информации доступна бесплатно, из открытых источников, в то время как другая информация доступна от третьих лиц, таких как регистраторы DNS. Хотя регистратор может собирать IP-адреса и данные о запросах злоумышленника, он редко предоставляет их конечной цели. Информация, которая может быть непосредственно проверена целью, такие как журналы DNS-сервера, почти никогда не просматриваются и не сохраняются. Информация может быть запрошена с использованием определенного систематического и методического подхода, ее сбор может быть автоматизированным.

В следующих разделах мы обсудим, насколько просто было бы перечислить все доменные имена, с помощью простых инструментов, предварительно установленных в Kali Linux.

Соберите информацию о домене

Мы будем использовать инструмент sublist3r, для сбора доменов. Этот инструмент не предустановлен в Кали Линукс; однако его можно установить, запустив sudo apt install sublist3r в терминале. Этот инструмент написан на Python, который будет перечислять поддомены основного домена, используя методы OSINT. Он использует такие API, как поисковые системы Google, Bing, Baidu и ASK.

Кроме того, он также выполняет поиск в NetCraft, VirusTotal, Threatcrowd, DNSDumpster и ReverseDNS, а также выполняет перебор DNS с использованием определенного списка слов.

После установки инструмента злоумышленники могут запустить: sudo sublist3r -d ourtargetcompany.com -t 3 -e bing для поиска поддоменов, в поисковой системе Bing, как показано на рисунке ниже для packtpub.com:

Можно столкнуться с сообщением об ошибке, когда VirusTotal блокирует запросы. Это можно исправить, добавив свой собственный ключ API, введя export VT_APIKEY=yourapikey. Ключ API может быть сгенерирован путем создания учетной записи на сайте virustotal.com.

Maltego

Maltego — одна из самых эффективных платформ OSINT, как для индивидуального применения, так и для разведки организаций. Это инструмент с графическим интерфейсом, который может собирать информацию о любом человеке, путем извлечения информации, которая общедоступна в Интернете различными способами, такими как адреса электронной почты адреса, URL-адреса, профили отдельных лиц в социальных сетях и взаимные связи между двумя личностями. Он также способен перечислять DNS, перебирать обычный DNS, и производить сбор данных из социальных сетей, в удобном для чтения формате.

Мы можем использовать этот инструмент, разработав визуализацию собранных данных в Community Edition, Maltego 4.2.17, поставляется вместе с Kali Linux. Самый простой способ получить доступ к нему — это введя maltego в терминале. Задачи в Maltego называются преобразованиями. Преобразования встроены в инструмент и определяются как сценарии кода, выполняющие определенные задачи.

В Maltego также доступно несколько плагинов, таких как набор инструментов SensePost, Shodan, VirusTotal и ThreatMiner.

Шаги по использованию Maltego для OSINT следующие:

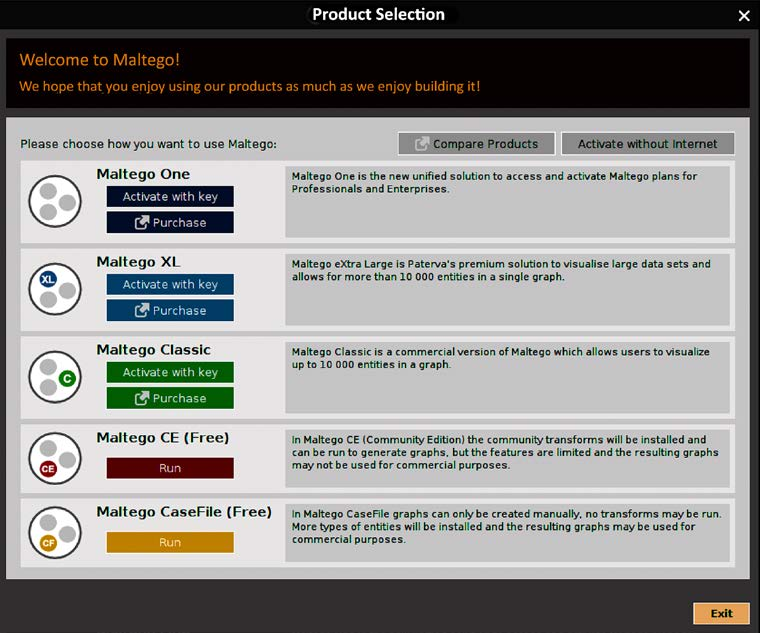

1. Чтобы получить доступ к Maltego, Вам необходимо создать учетную запись, посетив https://www.maltego.com/ce-registration/. После создания учетной записи и успешного войдя в приложение Maltego, Вы должны увидеть экран, показанный на рисунке ниже:

2. Нажав кнопку Запустить под Maltego CE (бесплатно), согласитесь с условиями, установите преобразования, выберите параметр веб-браузера (режим конфиденциальности) и, наконец, нажмите «Готово». Что позволит нам использовать преобразования сообщества. Существует ограничение на то, сколько параметров Вы можете использовать.

3. Transform Hub — это место, где клиент Maltego позволяет пользователям легко устанавливать преобразования от разных поставщиков данных, которые имеют как коммерческие, так и общественные преобразования.

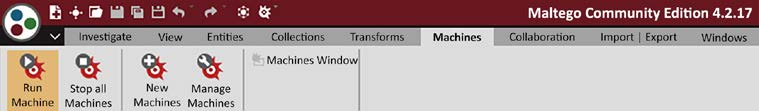

4. Когда все будет готово, Вы можете использовать Maltego; необходимо создать машину, перейдя к «Машины» в папке «Меню» и нажав «Запустить машину», как показано на рисунке ниже; тогда Вы сможете запустить экземпляр движка Maltego.

После запуска машины, обычно будут представлены следующие варианты выбора:

• Company Stalker: извлекает все адреса электронной почты, связанные с доменом, а затем можно посмотреть, у кого из них есть записи на сайтах социальных сетей, таких как LinkedIn. Он также загружает и извлекает метаданные из опубликованных документов в Интернете, путем фильтрации по конкретным доменам, в качестве цели.

• Поиск правок Википедии: это преобразование ищет детали из правок Википедии и во всех социальных сетях.

• Footprint L1: выполняет базовые посадочные места домена.

• Footprint L2: выполняет отпечатки домена среднего уровня.

• Footprint L3: выполняет интенсивное глубокое погружение в домен и будьте осторожны, так как он будет потреблять большое количество ресурсов памяти, работающих в Kali Linux.

• Footprint XML: работает с крупными объектами, такими как компания, располагающая собственными центрами обработки данных, и пытается получить след, просматривая записи структуры политик отправителя (SPF), надеясь на сетевые блоки, а также на обратное делегирование DNS своим серверам имен.

• Person — Email Address: используется для получения чьего-либо адреса электронной почты, и он используется в Интернете. Вводится не домен, а полный адрес электронной почты.

• Prune Leaf entries: фильтрует информацию, предоставляя опции для удаления определенных частей сети.

• Twitter digger X: анализирует твиты на наличие псевдонимов.

•Twitter digger Y: работает с аффилированными лицами Twitter; он находит твит, извлекает и анализирует его.

• Twitter Monitor: его можно использовать для мониторинга Twitter на наличие хэштегов и именованных объектов, которые упоминаются вокруг определенной фразы. На входе фраза.

• URL-адрес для информации о сети и домене: это преобразование идентифицирует информацию домена, а также о других доменах верхнего уровня (TLD). Например, если вы указываете www.Cyberhia.com, он будет идентифицировать www.cyberhia.co.uk и cyberhia.co.in и т.д.

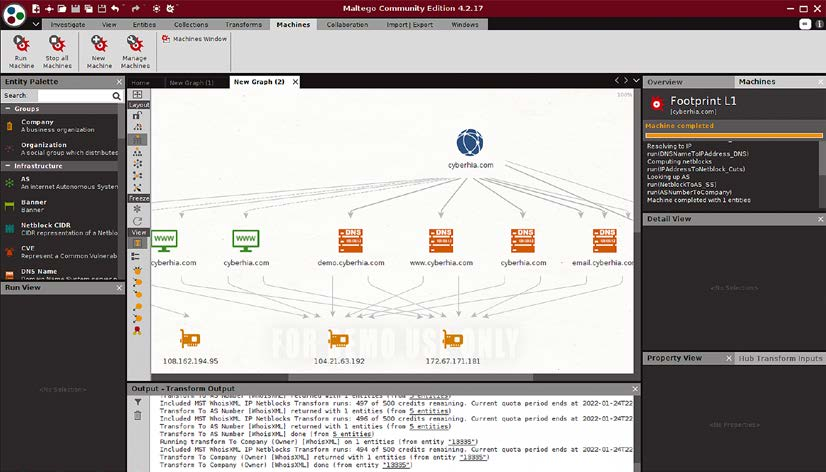

Злоумышленники начинают с посадочного места L1, чтобы получить общее представление о домене и его подсистемах, потенциально доступных доменах вместе с соответствующими IP-адресами. Хорошей практикой является начать с этой информации в рамках ее сбора; однако злоумышленники также могут использовать все другие машины, упомянутые ранее, для достижения своей цели. После того, как машина выбрана, нажмите Далее и укажите домен, например, cyberhia.com. На рисунке ниже представлен обзор сайта Cyberhia.com:

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.