Здравствуйте, дорогие друзья.

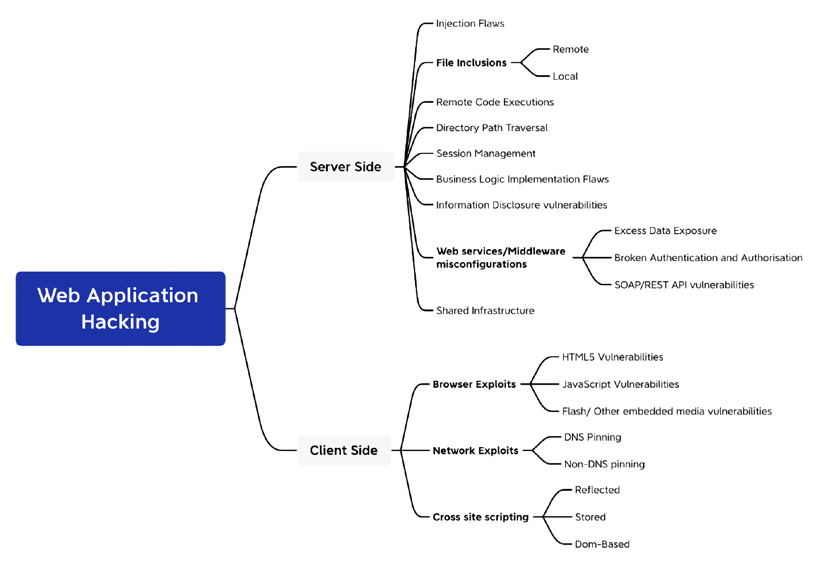

Наиболее распространенной и используемой уязвимостью на веб-сайтах является инъекция, которая происходит, когда сайт-жертва не отслеживает ввод пользователя, тем самым позволяя злоумышленнику взаимодействовать с бэкенд-системами. Злоумышленник может обработать входные данные, чтобы изменить или украсть содержимое из базы данных, …