#16 Bug Bounty. Гугл Дорки.

Здравствуйте, дорогие друзья.

Введение

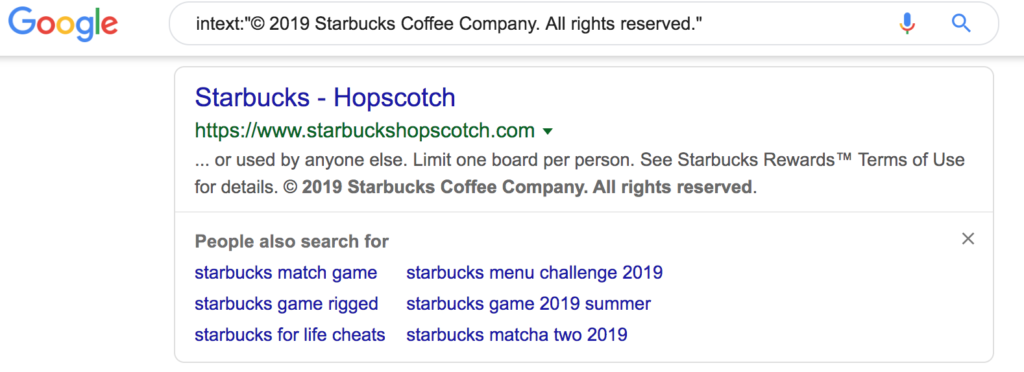

Google дорки существуют уже некоторое время. Я буду обсуждать гугл дорки подробнее далее. На данный момент, мы будем использовать дорк «intext» для поиска слов, которые присутствуют на веб-странице.

Дорк

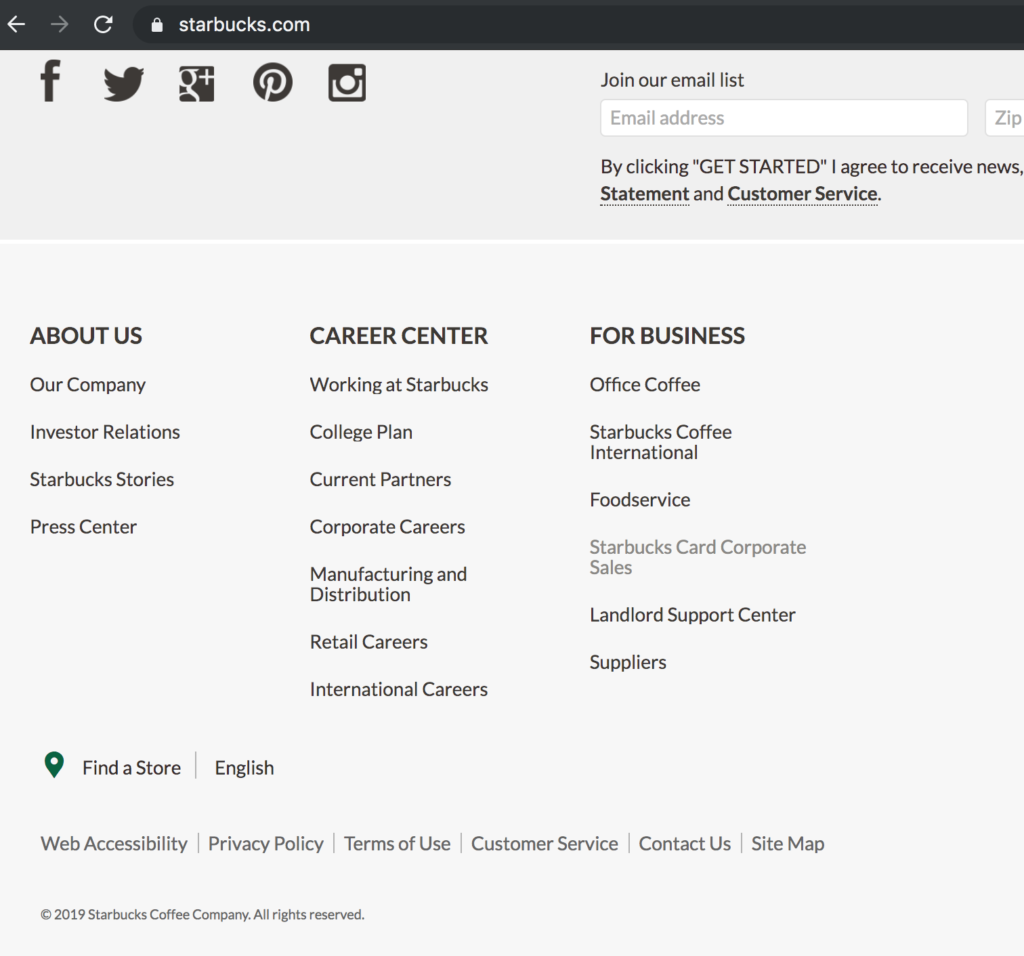

В нижней части большинства страниц сайтов, Вы увидите, своего рода, тег копирайта. Этот уникальный тег можно использовать для поиска доменов, принадлежащих одной и той же компании.

Затем мы можем взять этот текст об авторских правах и найти любой другой веб-сайт, который содержит этот копирайт.

Вывод

Используя «intext» Гугл дорк с текстом об авторских правах организации, мы можем найти сайты, которые принадлежат одной компании.

Гугл дорки — отличный способ найти скрытые домены, но единственным недостатком этого споосба является то, что он, как правило, выполняется вручную.

Инструменты

Amass

Введение

Amass — самый популярный инструмент для обнаружения активов. Этот инструмент имеет множество функции и действует как швейцарский армейский нож, для обнаружения активов.

Я буду использовать это инструмент много раз, поэтому убедитесь, что Вы освоились с ним.

● https://github.com/OWASP/Amass

Установка

Для начала нужно установить amass. Чтобы его установить, следуйте инструкциям на (https://github.com/OWASP/Amass/blob/master/doc/install.md).

Я лично использовал команду в терминале для установки инструмента. Это можно сделать с помощью следующей команды:

sudo snap install amass

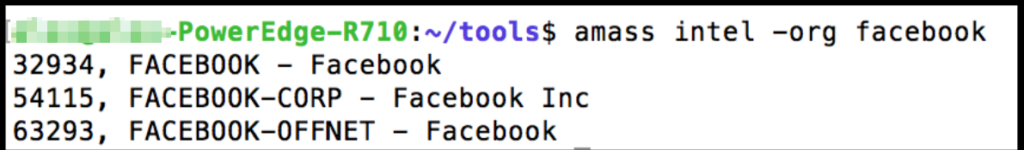

ASN

Помните, что мы можем использовать номер ASN компании, чтобы найти список активов, который принадлежит организации. Во-первых, мы должны найти список номеров ASN, присвоенных организации, с помощью следующей команды:

amass intel -org <название компании>

Эта команда вернет список номеров ASN, которые могут принадлежать организации. Обязательно проверьте имена, так как иногда будут ложные срабатывания. Теперь, когда у Вас есть список номеров ASN, Вы можете найти соответствующий CIDR диапазон, с помощью следующей команды bash:

whois -h whois.radb.net -- '-i origin <ASN Number Here>' | grep -Eo "([0-9.]+){4}/[0-9]+" | sort -u

![whois -h whois.radb.net -- '-i origin <ASN Number Here>' | grep -Eo "([0-9.]+){4}/[0-9]+" | sort -u](https://timcore.ru/wp-content/uploads/2022/04/32-1024x72.png)

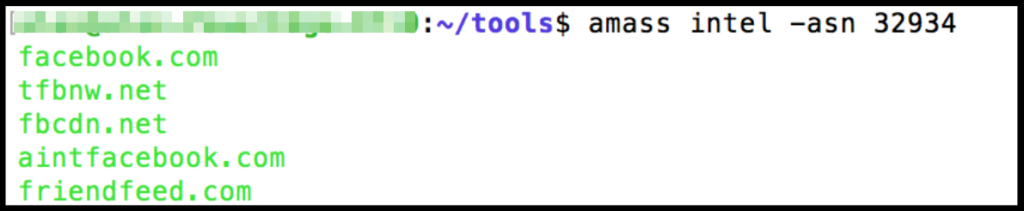

Вы также можете использовать amass, чтобы найти список доменов, работающих на данном ASN. Он будет использовать обратный поиск IP-адресов, чтобы найти домены, работающие на IP-адресах в указанном АSN.

Следующая команда может быть использована для поиска доменов, работающих на данном АSN:

amass intel -asn <ASN Number Here>

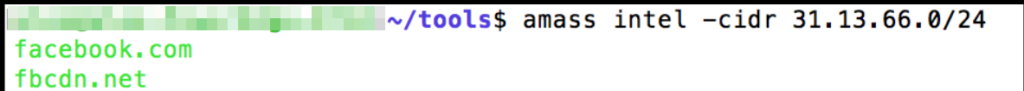

CIDR

Amass также можно использовать для поиска доменов в заданном диапазоне CIDR. Мы можем использовать следующую команду, чтобы найти эти конечные точки:

amass intel -cidr <CIDR Range Here>

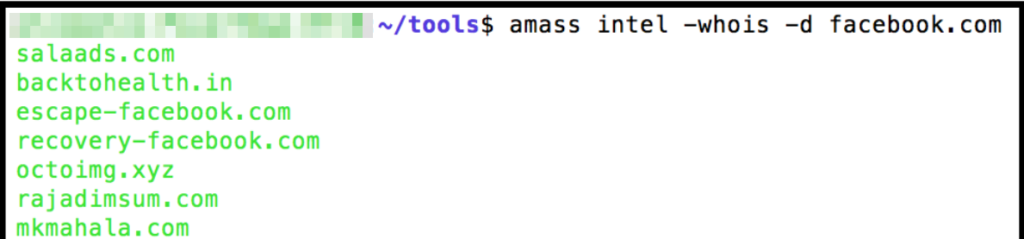

Обратный Whois

Учитывая конкретный домен, можно использовать обратный поиск whois, чтобы найти другие домены, купленные одним и тем же пользователем. Следующая команда может быть использована для выдачи этого запроса:

amass intel -whois -d <Domain Name Here>

Вывод

Amass — один из лучших инструментов для обнаружения активов. Если Вы хотите расширить Вашу область для поиска, найдя дополнительные домены, принадлежащие Вашей целевой группе, — это идеальный инструмент.

Убедитесь, что Вы освоились с этим инструментом, так как Вы, в конечном итоге, будете его использовать множество раз.

Резюмирую

Эта часть процесса разведки заключается в горизонтальной корреляции и расширении Вашего скоупа. Многие программы Bug Bounty имеют фиксированную область действия для набора доменов. или IP-адресов, поэтому Вам не будет разрешено нацеливаться на другие конечные точки.

Однако, некоторые программы баг-баунти имеют открытый скоуп, который позволяет Вам нацеливаться на активы, которыми они владеют.

Существовует способность находить диапазоны CIDR, домены и другие активы. Это очень важно, если Вы ищете мишень с открытым скоупом. Использование инструмента «amass», позволит Вам выполнить это всю фазу одним инструментом. Чем больше целей вы найдёте на этом этапе, тем лучше шансы будут в обнаружении уязвимости на этапе эксплуатации.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.