#10 Уязвимость DVWA. CSRF (Уровень Medium).

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимость CSRF, но уровень повысим до «Medium».

Для работы нам понадобится инструмент BurpSuite.

На самом деле данную уязвимость достаточно легко эксплуатировать.

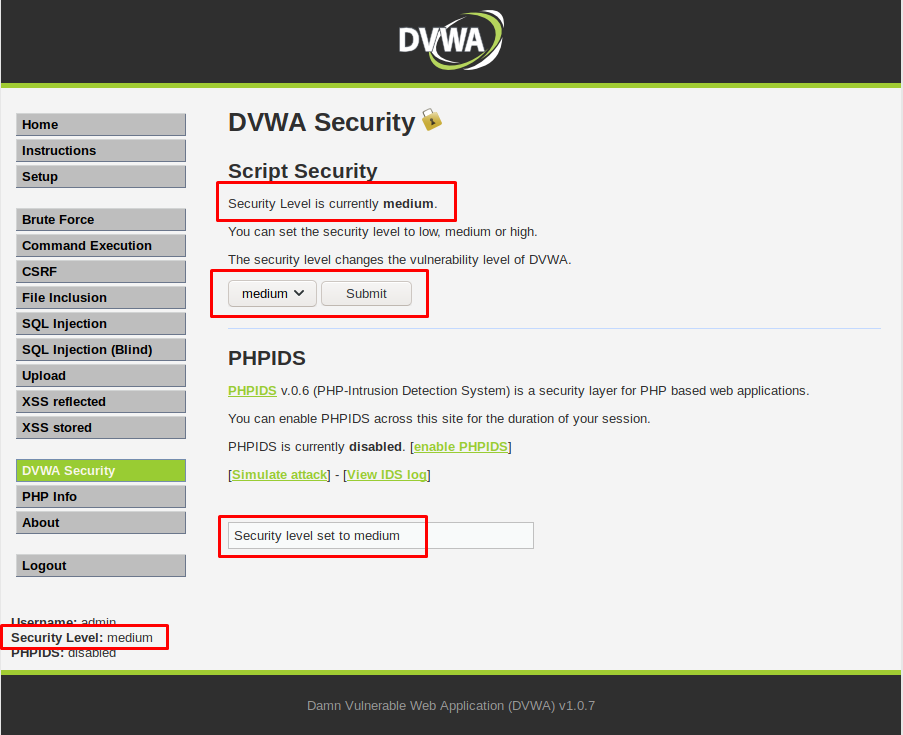

Не буду долго затягивать, просто вернитесь на более ранний урок по CSRF, с уровнем «Low», где более подробнее описана эксплуатация, а также что такое CSRF. Переходим к практике, и выставляем настройки безопасности на средние (Уровень Medium):

Теперь сконнектим наш браузер с инструментом BurpSuite. Я уже описывал, как это делать, но тем не менее еще раз покажу.

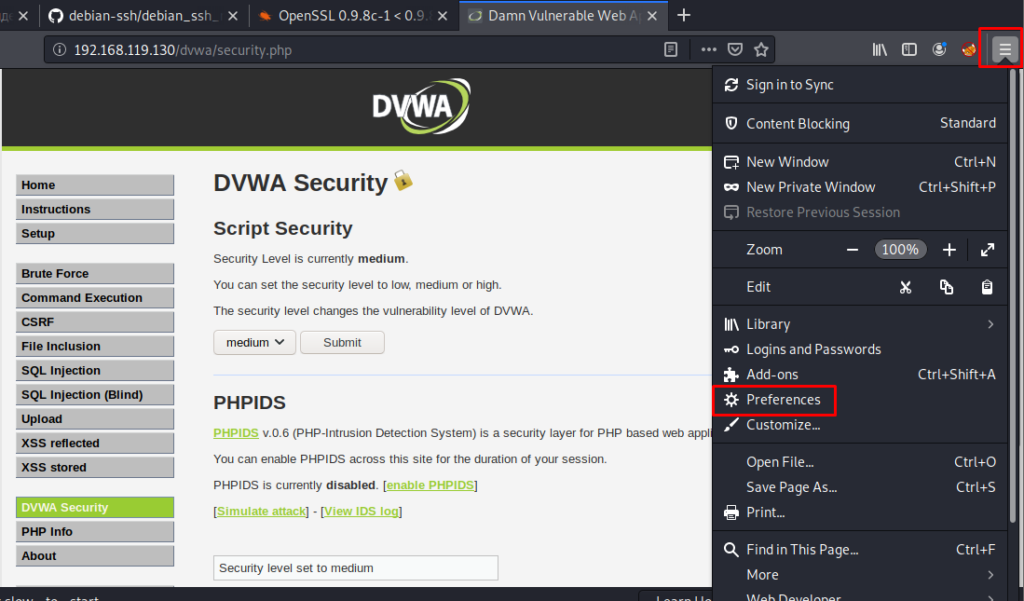

Идем в правый верхний угол браузера «бургер», далее выбираем вкладку «Preferences»:

Скроллим страницу в самый низ в раздел «Network Settings», и жмем кнопку «Settings». После этого выбираем радиокнопку «Manual Proxy Configuration»:

Отлично, первая часть соединения выполнена.

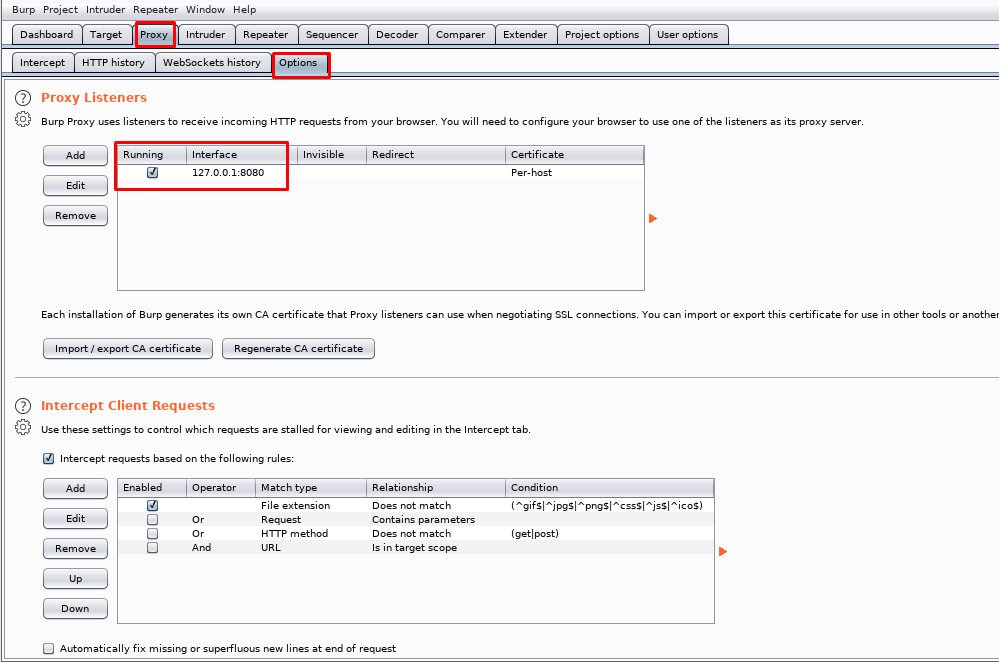

Запускаем BurpSuite и выставляем такой же интерфейс, что и в браузере:

Теперь мы сконнектились.

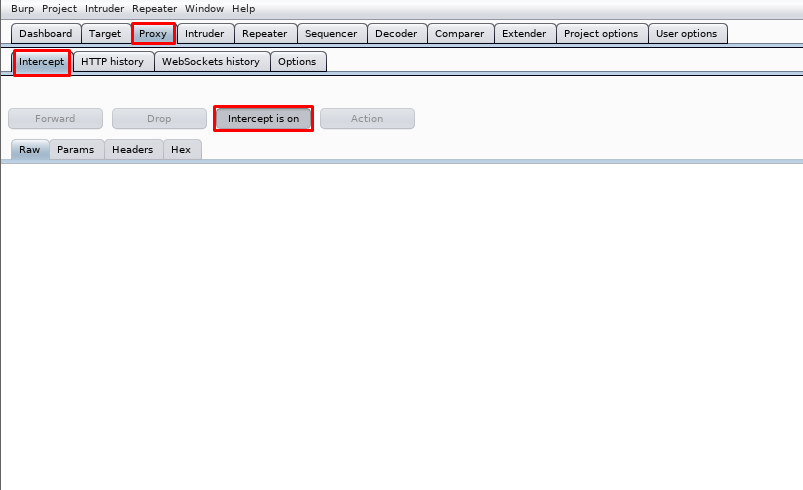

Далее запускаем перехватчик «intercept»:

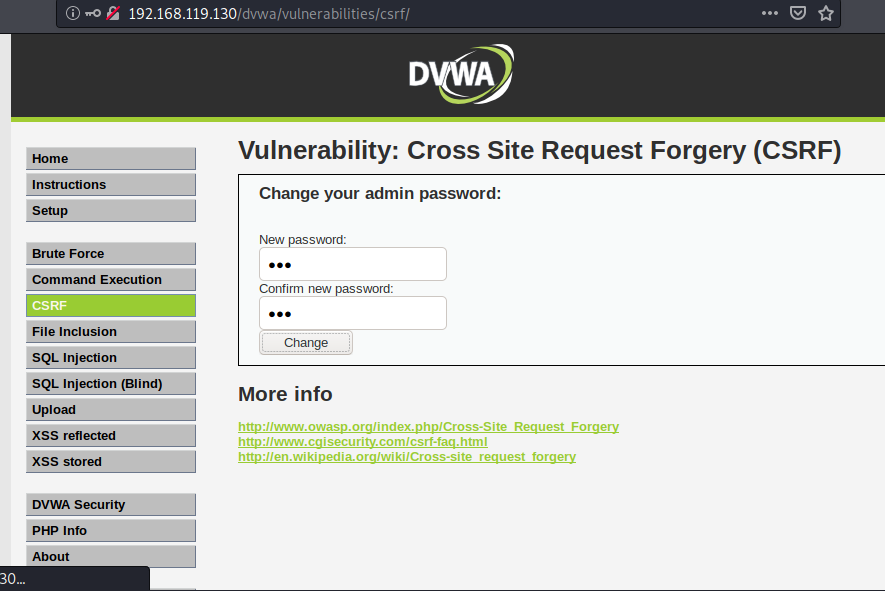

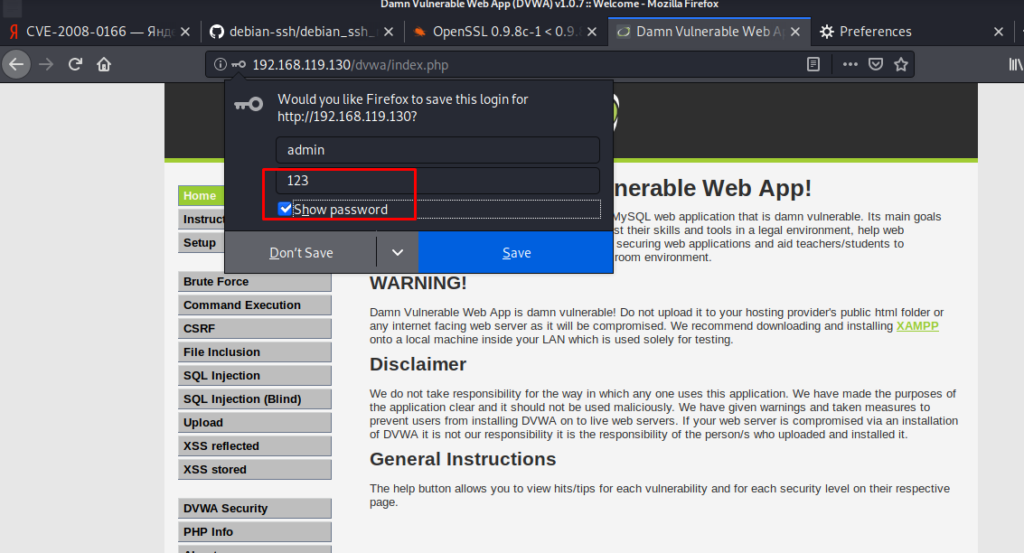

Переходим на уязвимую страницу CSRF, и вводим произвольный пароль:

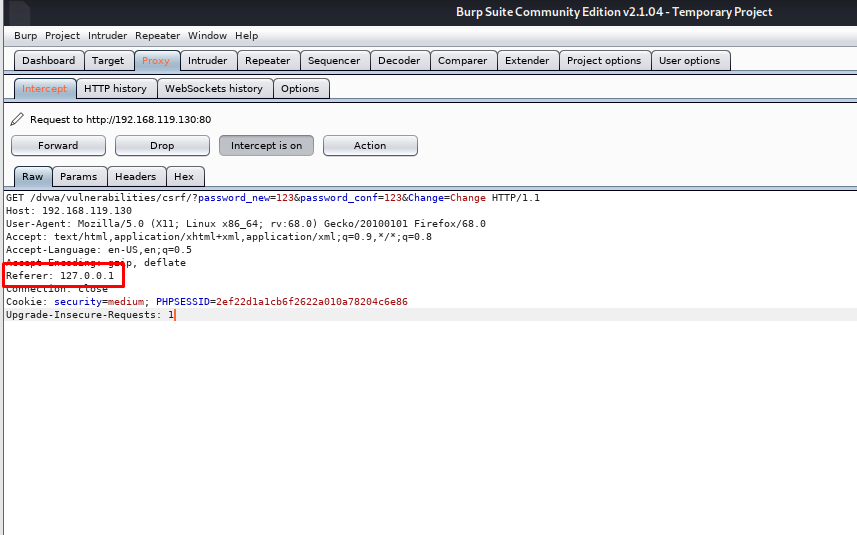

Переходим в BurpSuite и видим перехваченную информацию.

В данном массиве информации нам нужен будет параметр «Referer», значение которого мы поменяем на 127.0.0.1:

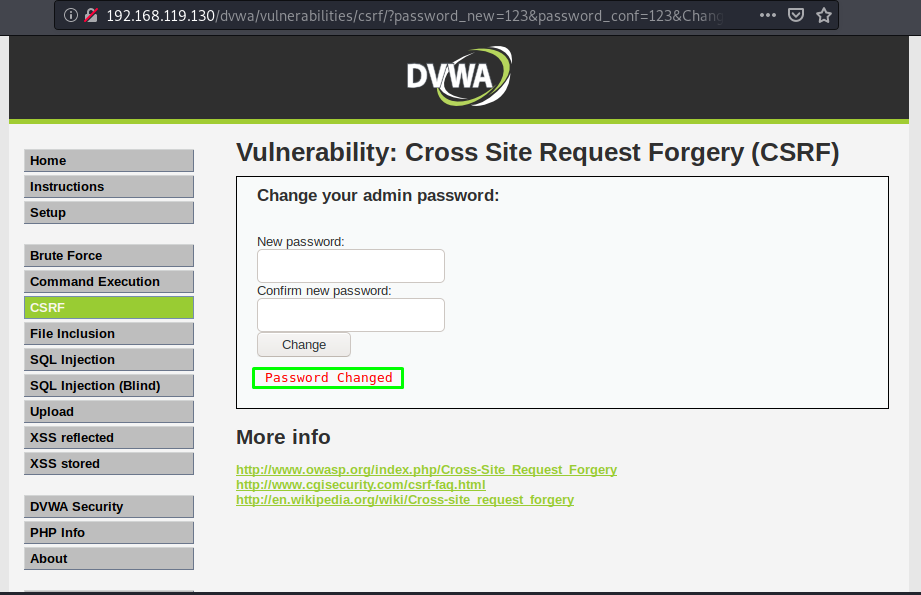

Жмем кнопку «Forward», и переходим в браузер:

Как видим, пароль был успешно изменен.

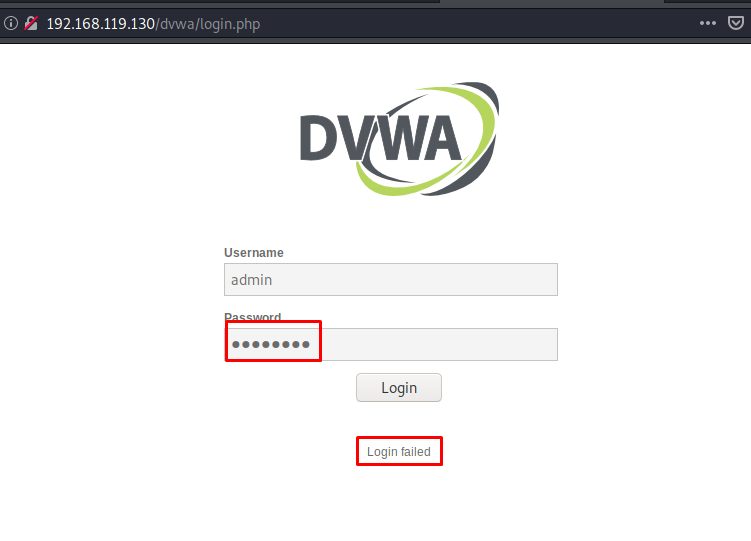

Остается теперь проверить, изменился ли пароль при авторизации в веб-приложении:

Как видим, пароль по-дефолту не сработал. А вот если я введу новый пароль «123», то мы успешно пройдем авторизацию:

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).