Здравствуйте, дорогие друзья.

Если определением того, что такое тест на проникновение, является эксплуатация системы, то именно действие над целью после эксплуатации придает тесту его настоящую цель. Этот шаг демонстрирует серьезность эксплойта и влияние, которое он может оказать на организацию. В …

Здравствуйте, дорогие друзья.

На стороне сервера мы должны отлаживать приложение. Для выполнения отладки мы скачаем Immunity Debugger с сайта: https://www.immunityinc.com/products/debugger/. Этот отладчик используется в основном для поиска эксплойтов, анализа вредоносных программ и обратного проектирования любых двоичных файлов. Уязвимый сервер …

Здравствуйте, дорогие друзья.

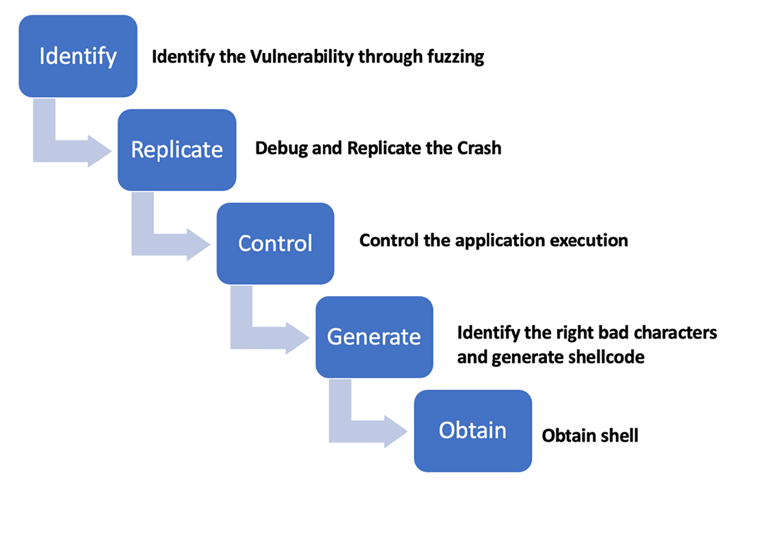

Разработка эксплойтов — сложное искусство, требующее от злоумышленников достаточного понимания языка ассемблера и базовой системной архитектуры. Мы можем использовать следующие пять этапов к разработке пользовательского эксплойта:

В этом разделе мы рассмотрим некоторые основы, необходимые для разработки эксплойта …

Здравствуйте, дорогие друзья.

Эксплуатация нескольких целей с использованием файлов ресурсов MSF

Файлы ресурсов MSF представляют собой текстовые файлы, разделенные строками, которые содержат последовательность команд, которые необходимо выполнить в msfconsole. Давайте продолжим и создадим файл ресурсов, который может использовать одну …

Здравствуйте, дорогие друзья.

MSF одинаково эффективен против уязвимостей как в операционной системе, так и сторонних приложениях. Мы разберем примеры для обоих сценариев.

Одиночные цели с использованием простого реверс-шелла.

В этом примере мы будем использовать две разные уязвимости. Первая — это …

Здравствуйте, дорогие друзья.

Это вторая часть по инструменту Metasploit Framework.

Модули

MSF состоит из модулей, объединенных для воздействия на эксплойт. Модули и их специфические функции следующие:

• Эксплойты: фрагменты кода, нацеленные на определенные уязвимости. Активные эксплойты будут использовать конкретную цель, …