#96 Kali Linux для продвинутого тестирования на проникновение. Поиск и получение конфиденциальных данных.

Здравствуйте, дорогие друзья.

Термин «грабеж» (иногда известный как «воровство») является пережитком тех дней, когда хакеры, успешно взломавшие систему, считали себя пиратами, которые спешат к своей цели, чтобы украсть или повредить как можно больше данных. Эти термины сохранились как ссылка на гораздо более осторожную практику кражи или изменения частных или финансовых данных, когда цель эксплойта была достигнута. Затем злоумышленник может сосредоточиться на вторичной цели — системных файлах, которые предоставят информацию для поддержки дополнительных атак. Выбор вторичных файлов будет зависеть от целевой операционной системы. Например, если скомпрометированной системой является Unix, злоумышленник также нацелится на следующее:

- Системные файлы и файлы конфигурации (обычно в каталоге /etc, но в зависимости от реализации они могут находиться в /usr/local/etc или в других местах).

- Файлы паролей (/etc/password и /etc/shadow).

- Файлы конфигурации и открытые/закрытые ключи в каталоге .ssh.

- Связки открытых и закрытых ключей, которые могут содержаться в каталоге .gnupg.

- Электронная почта и файлы данных.

В системе Windows, злоумышленник будет нацелен на следующее:

- Системная память, которую можно использовать для извлечения паролей, ключей шифрования и т. д.

- Файлы системного реестра

- База данных диспетчера учетных записей безопасности (SAM), содержащая хешированные версии пароля, или альтернативные версии базы данных SAM, которые можно найти в %SYSTEMROOT%\repair\SAM и c:\Windows\System32\config.

- Любые другие пароли или исходные файлы, используемые для шифрования.

- Файлы электронной почты и данных.

Не забудьте просмотреть все папки, содержащие временные элементы, например вложения. Например, UserProfile\AppData\Local\Microsoft\Windows\Temporary Internet Files\ может содержать файлы, изображения и файлы cookie, которые могут представлять интерес.

Как говорилось ранее, системная память содержит значительный объем информации для любого злоумышленника. Поэтому Вам обычно необходимо получить приоритетный файл. Системную память можно загрузить в виде одного файла изображения из нескольких источников, а именно:

- Загрузив инструмент в скомпрометированную систему и затем напрямую скопировав память (к таким инструментам относятся Belkasoft RAM capturer, Mandiant Memoryze и MoonSols Dumpit).

- Копируя файл гибернации Windows, hiberfil.sys, а затем монтируя его с помощью криминалистических инструментов для расшифровки и анализа файла в автономном режиме.

- Путем копирования виртуальной машины и преобразования файла VMEM (файла подкачки виртуальной машины) в файл памяти.

Если Вы загрузите программу, предназначенную для захвата памяти, в скомпрометированную систему, вполне возможно, что это конкретное приложение будет идентифицировано антивирусным программным обеспечением как вредоносное программное обеспечение. Большинство антивирусных/EDR-приложений распознают хеш-подпись и поведение программного обеспечения для сбора данных из памяти, и защищают конфиденциальное содержимое физической памяти, поднимая тревогу, если существует риск раскрытия. Программное обеспечение для сбора данных будет помещено в карантин, а цель получит предупреждение об атаке.

Чтобы избежать этого, используйте Metasploit Framework для полного запуска исполняемого файла в памяти цели, используя следующую команду:

meterpreter> execute -H -m -d calc.exe -f

Предыдущая команда запускает Calc.exe как фиктивный исполняемый файл, но вместо этого загружает исполняемый файл захвата памяти для запуска в своем пространстве процесса.

Исполняемый файл не отображается в списках процессов, таких как диспетчер задач, а обнаружение с помощью методов анализа данных намного сложнее, поскольку он не записывается на диск. Кроме того, он позволит избежать антивирусного программного обеспечения системы, которое обычно не сканирует пространство памяти в поисках вредоносного ПО.

После загрузки физической памяти ее можно проанализировать с помощью платформы Volatility, которая представляет собой набор скриптов Python, предназначенных для криминалистического анализа памяти. Если операционная система поддерживается, Volatility просканирует файл памяти и извлечет следующее:

- Информацию об изображении и системные данные, достаточные для привязки изображения к исходной системе.

- Запущенные процессы, загруженные библиотеки DLL, потоки, сокеты, соединения и модули.

- Открытые сетевые сокеты и соединения, а также недавно открытые сетевые соединения.

- Адрес памяти, включая сопоставление физической и виртуальной памяти.

- Хэши LM/NTLM и секреты LSA. Хэши паролей LanMan (LM) — это оригинальная попытка Microsoft защитить пароли. С годами их стало проще взломать и преобразовать хэши обратно в настоящий пароль. Хэши NT LanMan (NTLM) являются более свежими и устойчивыми к атакам. Однако они обычно сохраняются вместе с версиями NTLM для обеспечения обратной совместимости. Локальный орган безопасности (LSA) хранит секреты, которые представляют собой локальные пароли: удаленный доступ (проводной или беспроводной), пароли автоматического входа и т. д. Любые пароли, хранящиеся в системе, уязвимы, особенно если пользователь повторно использует пароли.

- Определенные регулярные выражения или строки, хранящиеся в памяти.

Создание дополнительных учетных записей

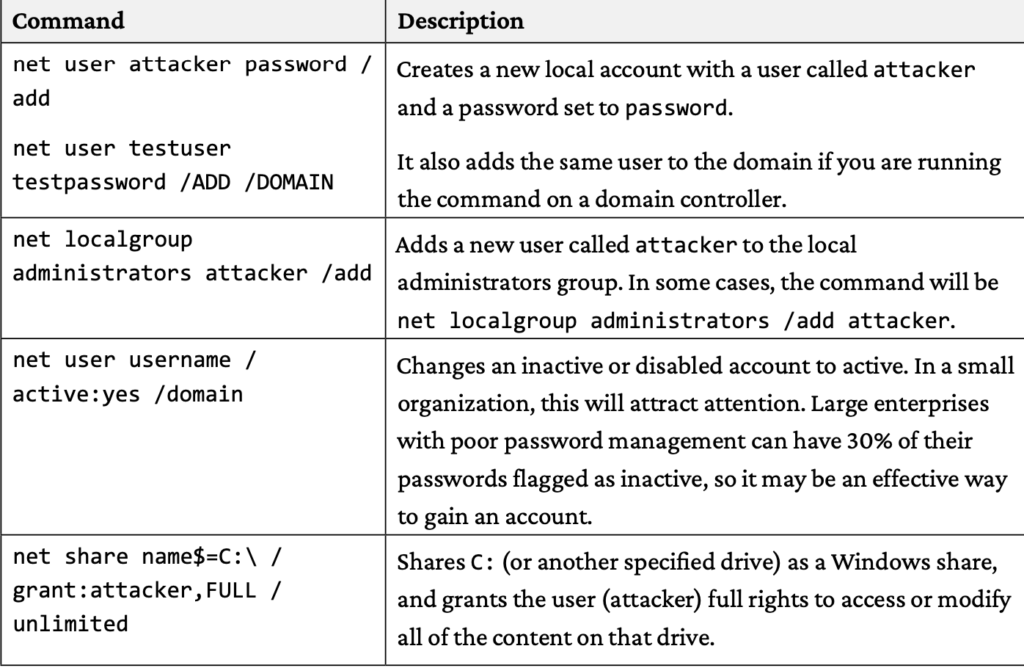

Следующие команды очень агрессивны и обычно обнаруживаются владельцем системы в процессе реагирования на инциденты. Однако злоумышленник часто устанавливает их, чтобы отвлечь внимание от более устойчивых механизмов доступа:

Если Вы создадите новую учетную запись пользователя, это будет замечено, когда кто-нибудь войдет в экран приветствия скомпрометированной системы. Чтобы сделать учетную запись невидимой, Вам необходимо изменить реестр из командной строки, используя следующую команду REG:

REG ADD «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\WinLogon\SpecialAccounts\UserList» /V account_name /T REG_DWORD /D 0

Это приведет к изменению назначенного раздела реестра, чтобы скрыть учетную запись пользователя (/V). Опять же, могут существовать особые требования к синтаксису, основанные на конкретной версии целевой операционной системы, поэтому сначала определите версию Windows, а затем проверьте ее в контролируемой тестовой среде, прежде чем внедрять ее на целевой системе.

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.