#95 Kali Linux для продвинутого тестирования на проникновение. Действие на цель и латеральное движение.

Здравствуйте, дорогие друзья.

Если определением того, что такое тест на проникновение, является эксплуатация системы, то именно действие над целью после эксплуатации придает тесту его настоящую цель. Этот шаг демонстрирует серьезность эксплойта и влияние, которое он может оказать на организацию. В этом разделе основное внимание будет уделено непосредственным действиям после эксплойта, а также аспекту горизонтального повышения привилегий — процессу использования подвергшейся эксплойту системы в качестве отправной точки для перехода к другим системам в сети.

К концу этого раздела Вы узнаете о следующих темах:

- Повышение локальных привилегий

- Инструменты пост-эксплуатации

- Латеральное движение внутри целевых сетей

- Компрометация доверия к домену.

- Разворот и переадресация портов

Действия на скомпрометированной локальной системе

Обычно можно получить гостевой или пользовательский доступ к системе. Часто возможность злоумышленника получить доступ к важной информации будет ограничена пониженным уровнем привилегий. Таким образом, обычным действием после эксплуатации является повышение привилегий доступа от гостя к пользователю, администратору и, наконец, к СИСТЕМЕ. Такое повышение привилегий доступа обычно называют вертикальным повышением привилегий.

Пользователь может реализовать несколько методов для получения учетных данных расширенного доступа, включая следующие:

- Используйте сетевой анализатор и/или кейлоггер для захвата передаваемых учетных данных пользователя (bettercap, ответчик или dsniff предназначены для извлечения паролей из прямых передач или файла PCAP, сохраненного из сеанса Wireshark или tshark).

- Выполните поиск локально сохраненных паролей. Некоторые пользователи собирают пароли в папке электронной почты (часто называемые паролями). Поскольку повторное использование паролей и простые системы создания паролей являются обычным явлением, найденные пароли можно использовать в процессе эскалации.

- NirSoft (www.nirsoft.net) производит несколько бесплатных инструментов, которые можно загрузить во взломанную систему с помощью Meterpreter для извлечения паролей из операционной системы и приложений, кэширующих пароли (почта, программное обеспечение удаленного доступа, FTP и веб-браузеры).

- Сохраните файлы SAM и SYSKEY с помощью Meterpreter.

- При загрузке некоторых приложений они считывают файлы библиотеки динамической компоновки (DLL) в определенном порядке. Можно создать поддельную DLL с тем же именем, что и у законной DLL, поместить ее в определенный каталог, а затем загрузить и выполнить приложение, что приведет к повышению привилегий злоумышленника.

- Применить эксплойт, использующий переполнение буфера или другие средства повышения привилегий.

- Выполните сценарий getsystem, который автоматически повысит права администратора до уровня СИСТЕМА из командной строки Meterpreter.

Проведение быстрой разведки скомпрометированной системы.

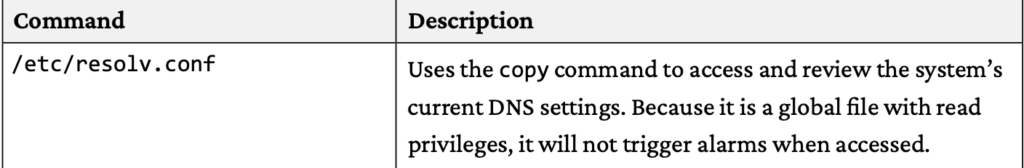

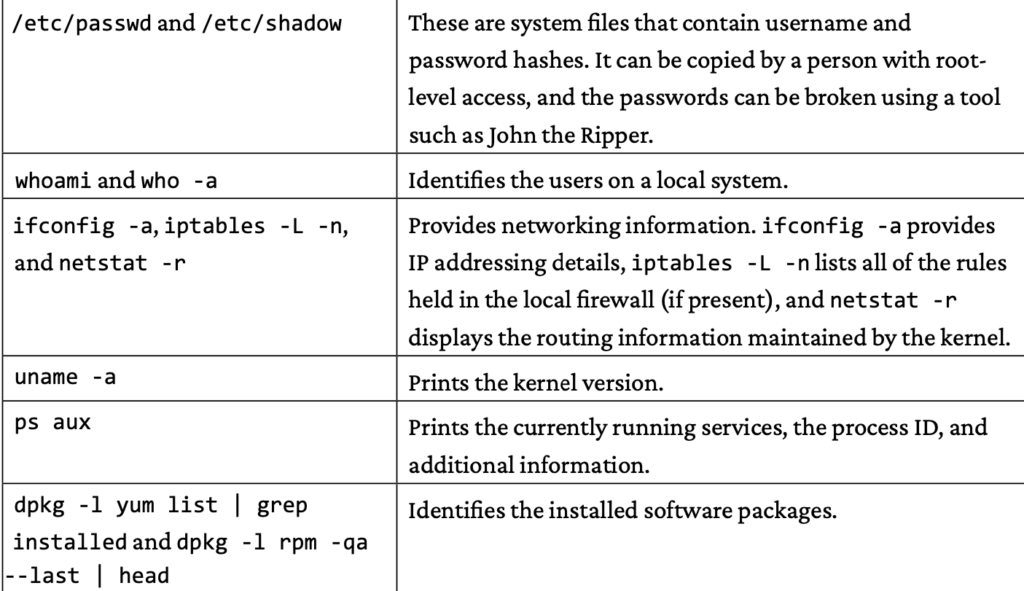

После взлома системы, злоумышленнику необходимо получить важную информацию об этой системе, ее сетевой среде, пользователях и учетных записях пользователей. Обычно они вводят серию команд или сценарий, который вызывает эти команды из командной строки. Если скомпрометированная система основана на платформе Unix, типичные команды локальной разведки будут включать следующее:

Эти команды содержат краткий обзор доступных опций. Обратитесь к файлу справки соответствующей команды, для получения полной информации о том, как ее можно использовать.

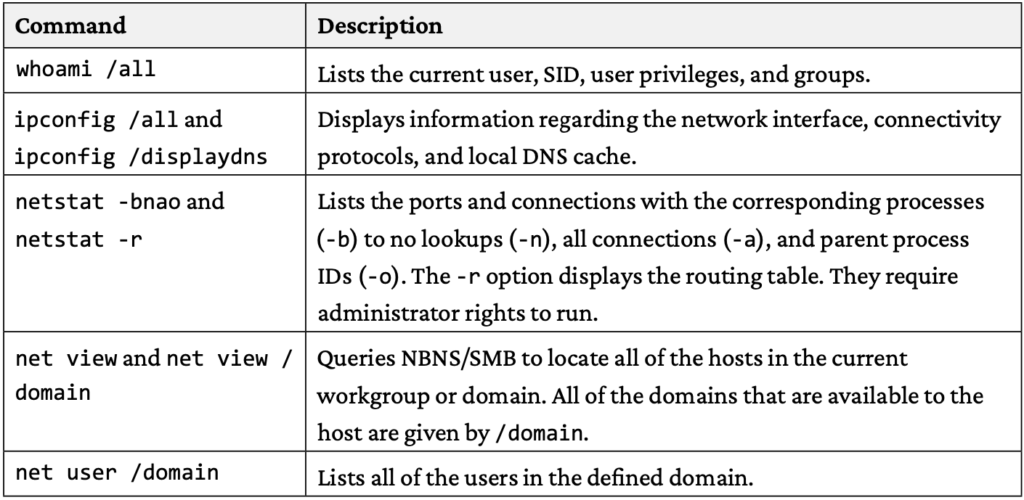

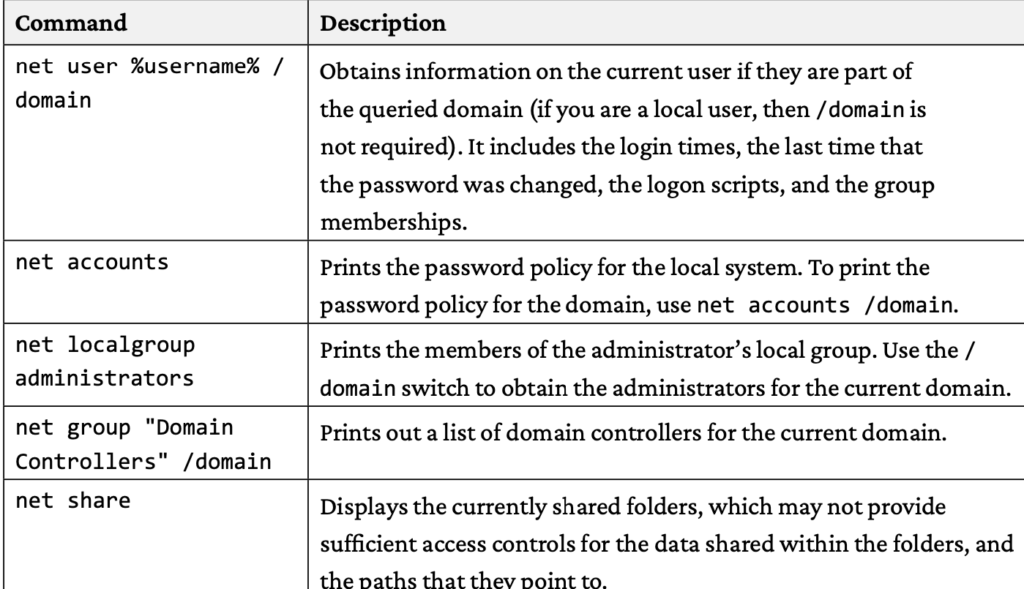

Для системы Windows будут введены следующие команды:

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.