Здравствуйте, дорогие друзья.

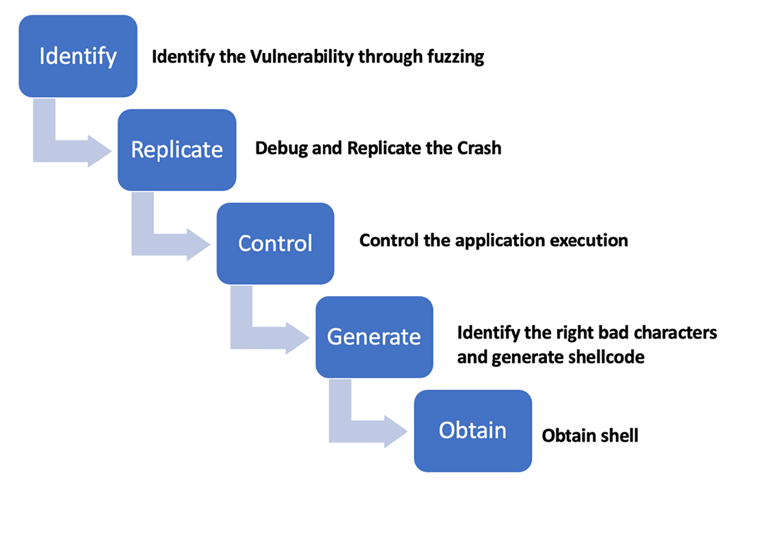

Если определением того, что такое тест на проникновение, является эксплуатация системы, то именно действие над целью после эксплуатации придает тесту его настоящую цель. Этот шаг демонстрирует серьезность эксплойта и влияние, которое он может оказать на организацию. В …