Здравствуйте, дорогие друзья.

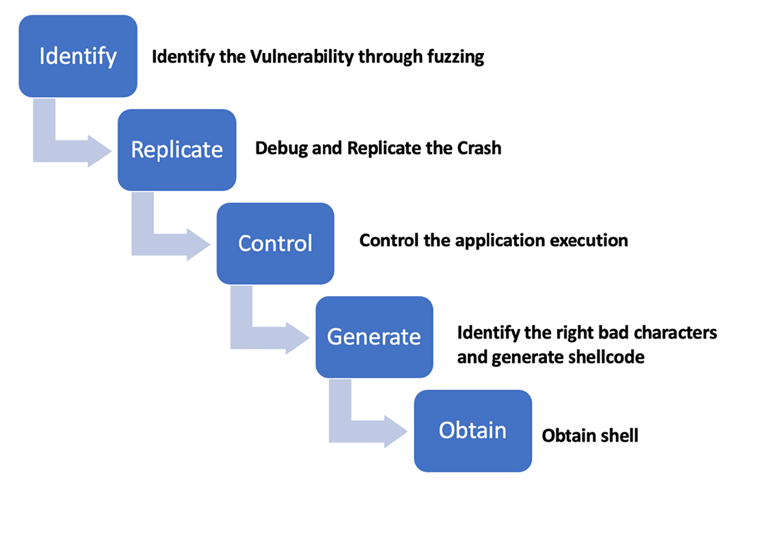

Разработка эксплойтов — сложное искусство, требующее от злоумышленников достаточного понимания языка ассемблера и базовой системной архитектуры. Мы можем использовать следующие пять этапов к разработке пользовательского эксплойта:

В этом разделе мы рассмотрим некоторые основы, необходимые для разработки эксплойта …

Здравствуйте, дорогие друзья.

Эксплуатация нескольких целей с использованием файлов ресурсов MSF

Файлы ресурсов MSF представляют собой текстовые файлы, разделенные строками, которые содержат последовательность команд, которые необходимо выполнить в msfconsole. Давайте продолжим и создадим файл ресурсов, который может использовать одну …

Здравствуйте, дорогие друзья.

Целью пассивной и активной разведки является выявление пригодной для использования цели, а целью оценки уязвимости будет заключаться в том, чтобы найти недостатки безопасности, которые, скорее всего, поддержат тестировщика или цель злоумышленника (несанкционированный доступ, изменение данных или отказ …

Здравствуйте, дорогие друзья. Продолжаем рассматривать разработку эксплойтов, и остановимся, непосредственно, на самом процессе.

Хотя де-факто не существует стандарта разработки эксплойтов, эксперты по кибербезопасности согласовали несколько ключевых шагов.

- Фаззинг.

2. Proof-of-Concept (PoC) Creation

3. Hijacking Execution

4. Bad Character Analysis and …