Здравствуйте, дорогие друзья.

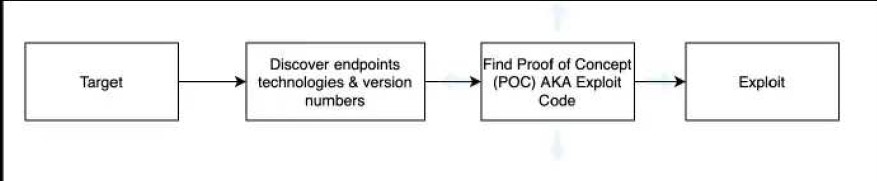

Одна из первых вещей, которой вы научитесь в школе хакеров, — это выявление и использование известных уязвимостей. Это может показаться относительно простым шагом, но вы будете удивлены количеством людей, которые полностью пропускают этот этап цикла использования.

Как …