#18 Bug Bounty. Установка и перехват трафика.

Здравствуйте, дорогие друзья.

Вы сэкономите много времени и головной боли, если будете искать ошибки в своей лаборатории. В этом разделе я буду вести Вас шаг за шагом, путем настройки Вашей хакерской среды.

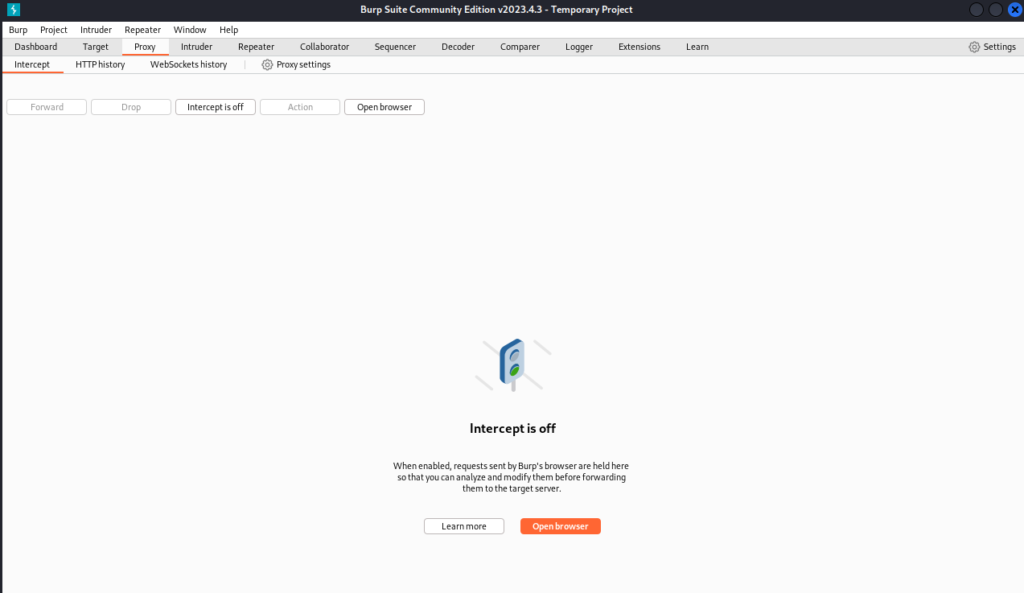

Вы настроите свой браузер для работы с Burp Suite, веб-прокси, который позволяет просматривать и изменять HTTP-запросы и ответы, отправляемые между Вашим браузером и веб-серверами.

Вы научитесь использовать функции Burp для перехвата веб-страниц, трафика, отправлять автоматические и повторные запросы, декодировать закодированный контент и сравнивать запросы. Я также буду говорить о том, как вести хорошие заметки об обнаружении ошибок.

Основное внимание уделяется настройке среды для веб-хакинга. Если Вашей целью является атака на мобильные приложения, Вам потребуется дополнительная настройка и инструменты. Мы рассмотрим это в последующих разделах, где обсуждается взлом мобильных устройств.

Выбор операционной системы

Прежде чем мы продолжим, первое, что Вам нужно сделать, это выбрать операционную систему. Ваша операционная система будет ограничивать доступные Вам инструменты взлома. Я рекомендую использовать систему на базе Unix, например Kali Linux или macOS, потому что для этих систем написано множество хакерских инструментов с открытым исходным кодом. Кали Линукс — это дистрибутив Linux, предназначенный для цифровой криминалистики и взлома. Он включает множество полезных инструментов для поиска ошибок, таких как Burp Suite, инструменты разведки, такие как DirBuster и GoBuster, и фаззеры, вроде Wfuzz. Вы можете скачать Kali Linux с

https://www.kali.org/downloads/.

Если эти возможности Вам недоступны, смело используйте другие операционные системы для взлома. Просто имейте в виду, что Вам, возможно, придется научиться использовать несколько другие инструменты, чем те, которые упомянуты в статьях.

Настройка необходимого: браузера и прокси

Далее Вам понадобится веб-браузер и веб-прокси. Вы будете использовать браузер для изучения особенностей целевого приложения. Я рекомендую использовать Firefox, так как его проще всего настроить через прокси. Вы также можете использовать разные браузеры при взломе: один для просмотра цели, другой для исследования уязвимости в Интернете. Таким образом, Вы можете легко изолировать трафик Вашего целевого приложения для дальнейшего изучения.

Прокси — это программное обеспечение, которое находится между клиентом и сервером; в этом случае, он находится между Вашим браузером и веб-серверами, с которыми Вы взаимодействуете. Он перехватывает Ваши запросы перед передачей их на сервер и перехватывает ответы сервера, прежде чем передавать их Вам, например:

Браузер <—————> Прокси <—————> Сервер

Использование прокси имеет важное значение при поиске ошибок. Прокси позволяют Вам просматривать и изменять запросы, отправляемые на сервер, и поступающие ответы в свой браузер, как я объясню позже. Без прокси, браузер и сервер будут обмениваться сообщениями автоматически, без Ваших знаний, и единственное, что Вы увидите, это конечный результат на странице. Вместо этого прокси-сервер будет перехватывать все сообщения до того, как они отправятся на свое место. Таким образом, прокси позволяют Вам проводить разведку путем изучения и анализа трафика, идущего на сервер и с сервера. Они также позволяют Вам изучить интересные запросы на поиск потенциальных уязвимостей и их эксплуатацию уязвимости путем подделки запросов.

Например, предположим, что Вы заходите в свой почтовый ящик и перехватываете запрос, который вернет Вашу электронную почту с прокси. Это GET-запрос к URL-адресу, который содержит Ваш идентификатор пользователя. Вы также заметили, что файл cookie с Вашим идентификатором пользователя включен в запрос:

|

1 2 3 |

GET /emails/USER_ID HTTP/1.1 Host: example.com Cookie: user_id=USER_ID |

В этом случае Вы можете попробовать изменить USER_ID в URL-адресе и файле cookie, к идентификатору другого пользователя и посмотрите, можете ли Вы получить доступ к электронной почте другого пользователя.

Два прокси особенно популярны среди охотников за ошибками: BurpSuite и Zed Attack Proxy (ZAP). В этом разделе показано, как настроить Burp, но вместо этого Вы можете использовать ZAP:

На этом все. Всем хорошего дня!