Курс Ultimate Kali Linux — #39 Автоматизация OSINT.

Здравствуйте, дорогие друзья.

Spiderfoot — очень популярный инструмент OSINT, который может помочь тестировщикам на проникновение автоматизировать свои процессы и рабочие нагрузки при сборе информации о своих целях. Этот инструмент обеспечивает отличную визуализацию всех собранных данных в виде графиков и таблиц, что помогает вам легко считывать и перехватывать собранные данные.

Чтобы начать работать с Spiderfoot, пожалуйста, воспользуйтесь следующими инструкциями:

- Убедитесь, что Ваш компьютер с Kali Linux имеет активное подключение к Интернету, поскольку Spiderfoot необходимо получать данные из различных онлайн-источников.

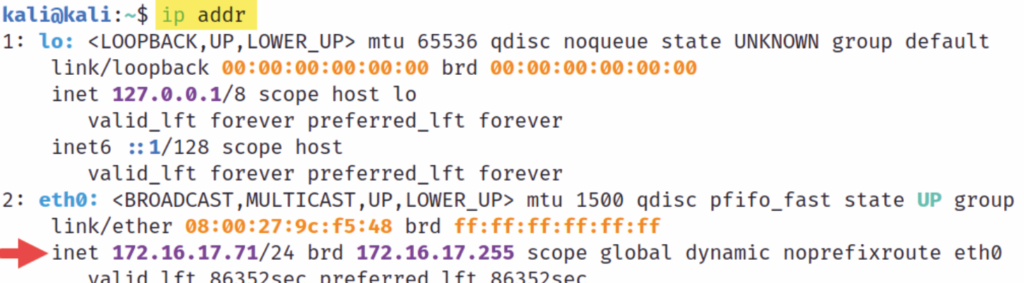

- Затем откройте раздел терминала и используйте команду

ip addr, чтобы определить IP-адрес Вашего компьютера с Kali Linux:

Имейте ввиду, что сетевой адаптер в VirtualBox для Вашего компьютера с Kali Linux должен быть настроен на режим моста. Это гарантирует, что у Kali Linux есть IP-адрес в Вашей сети. Как показано в предыдущем фрагменте, IP-адрес моего компьютера указан в интерфейсе Ethernet (eth0). Прежде чем перейти к следующему этапу, Вам необходимо будет указать свой IP-адрес.

- Затем, используя IP-адрес вашего компьютера с Kali Linux, используйте следующие команды для включения веб-интерфейса пользователя Spiderfoot:

kali@kali:~$ sudo spiderfoot -l 172.16.17.71:80

Убедитесь, что вы заменили IP-адрес, указанный в предыдущей команде, на IP-адрес вашего компьютера с Kali Linux. - Затем откройте веб-браузер в Kali Linux, введите IP-адрес вашего компьютера с Kali Linux в адресной строке и нажмите Enter.

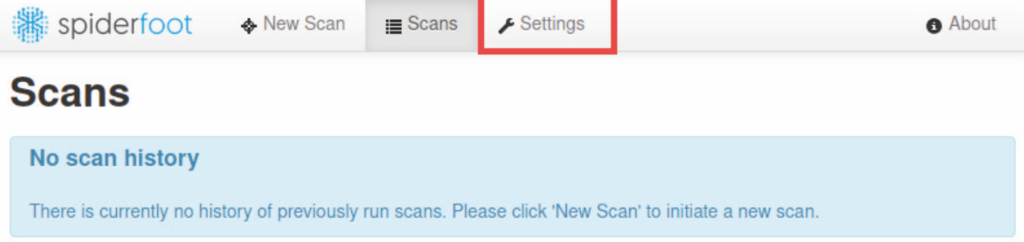

- Как только загрузится веб-интерфейс пользователя Spiderfoot, нажмите «Настройки», как показано здесь:

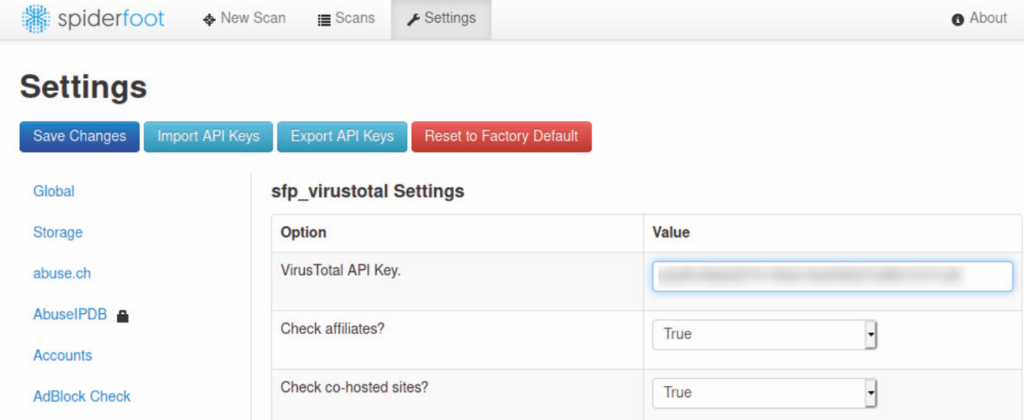

Spiderfoot может собирать информацию из широкого спектра онлайн-источников. Однако для некоторых из этих источников потребуется ключ интерфейса прикладного программирования (API), позволяющий Spiderfoot выполнять запросы к некоторым источникам. Источники, которым требуется API-ключ, обозначены значком блокировки рядом с их названиями, как показано здесь:

Имейте в виду, что Spiderfoot работает лучше, когда ключи API настроены в меню настроек. Многие из этих OSINT-источников предоставляют ключ API, если Вы регистрируете бесплатную учетную запись на их веб-сайте. Не поленитесь зарегистрироваться на нескольких из этих онлайн-источников/веб-сайтов и просто введите свой уникальный API-ключ в меню настроек Spiderfoot.

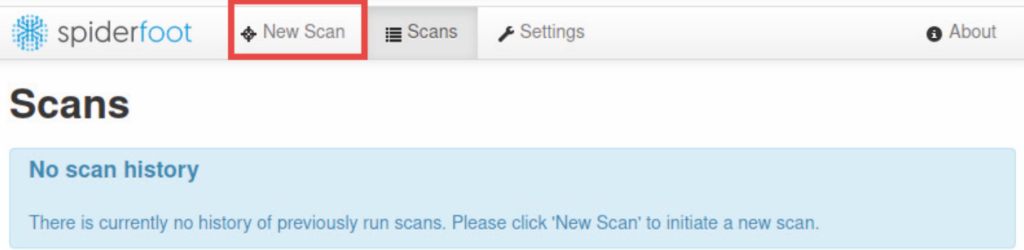

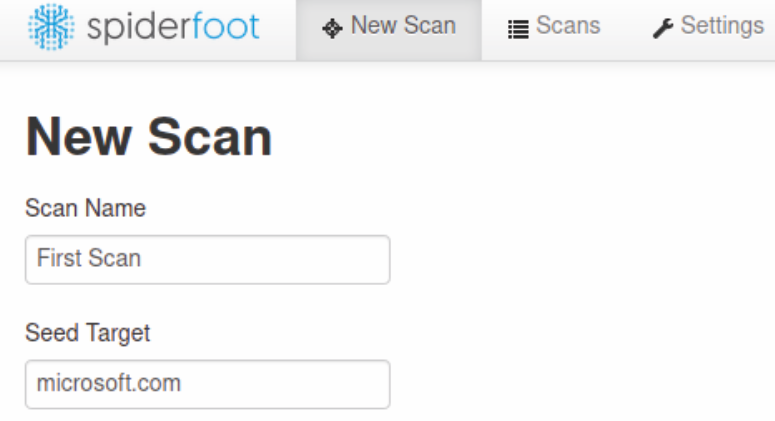

6. Далее, чтобы начать автоматизацию процесса сбора данных OSINT, просто нажмите на Новое сканирование, как показано здесь:

7. Затем введите имя для Вашего сканирования и укажите целевой домен в поле Начальный целевой домен, как показано здесь:

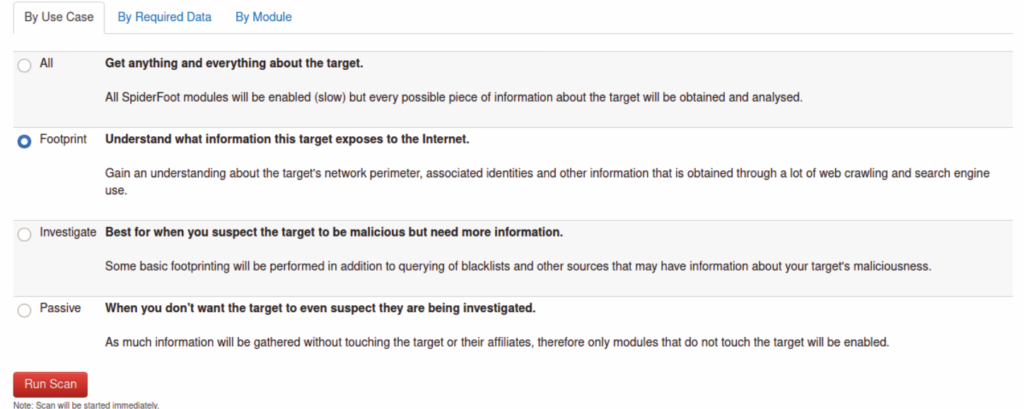

8. Далее, в нижней части нового меню сканирования, Вам будут предоставлены различные методы, которые Spiderfoot может использовать для получения информации о Вашей цели:

Просто выберите Footprint и нажмите «Запустить сканирование», чтобы начать сбор данных OSINT о Вашей цели.

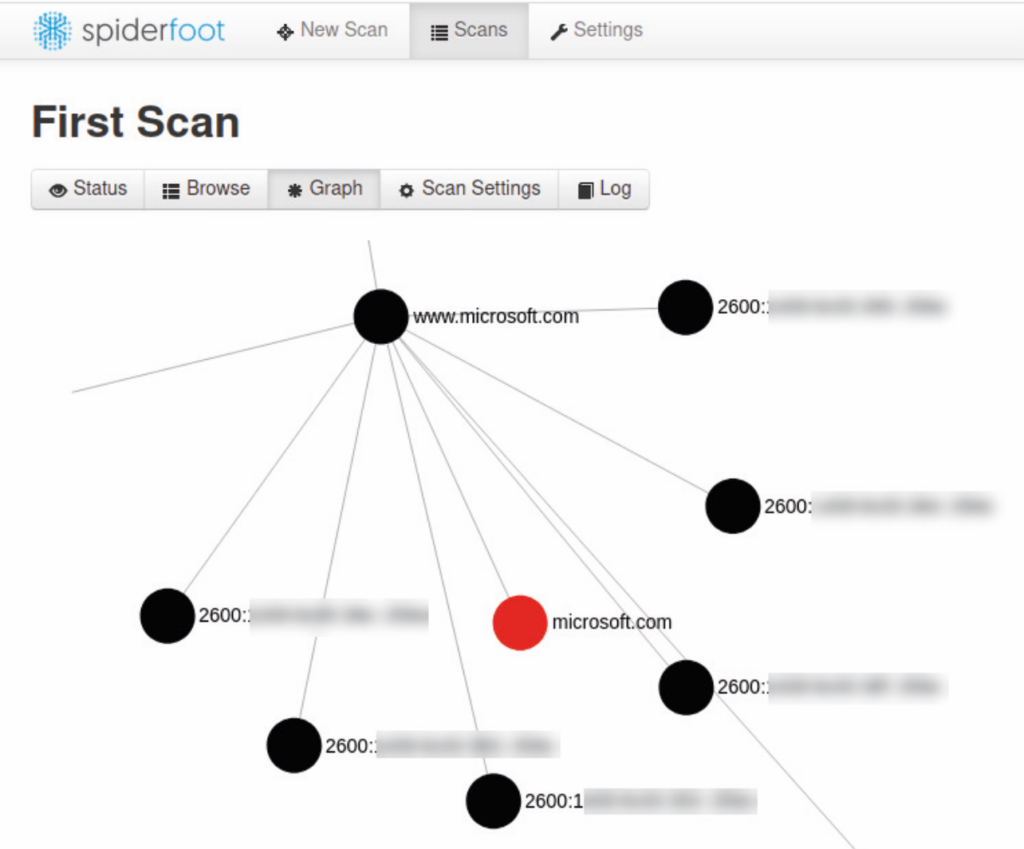

- Далее, пока Spiderfoot собирает данные и преобразует их в информацию, Вы можете нажать «Сканировать» > «Выбрать сканирование» и нажать «График», чтобы просмотреть визуальное изображение, как показано здесь:

Как показано на предыдущем скриншоте, обратите внимание, что Spiderfoot может отображать связь собранных данных с целевым доменом.

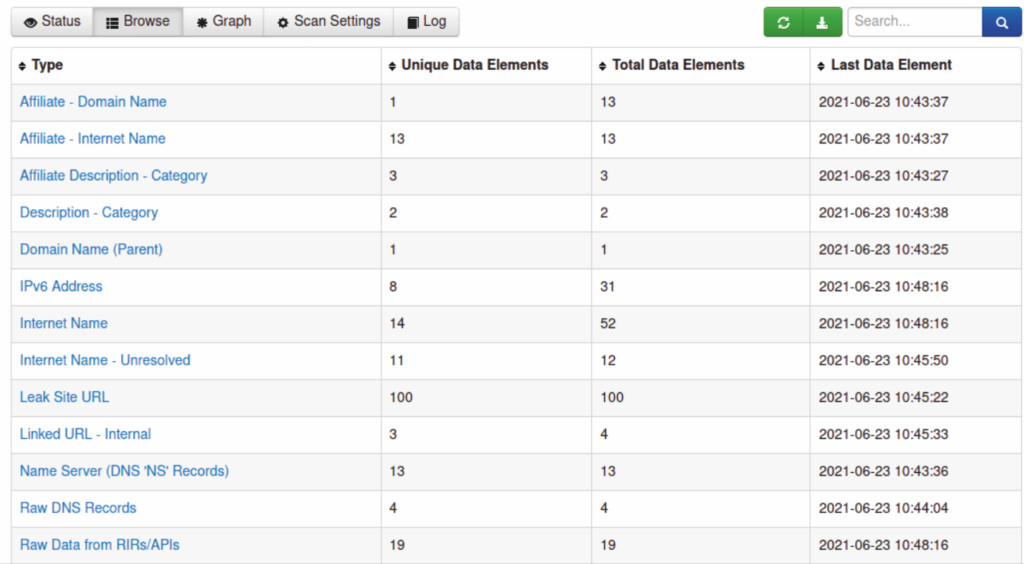

- Далее, чтобы просмотреть собранные данные по категориям, нажмите «Обзор», как показано на следующем скриншоте.:

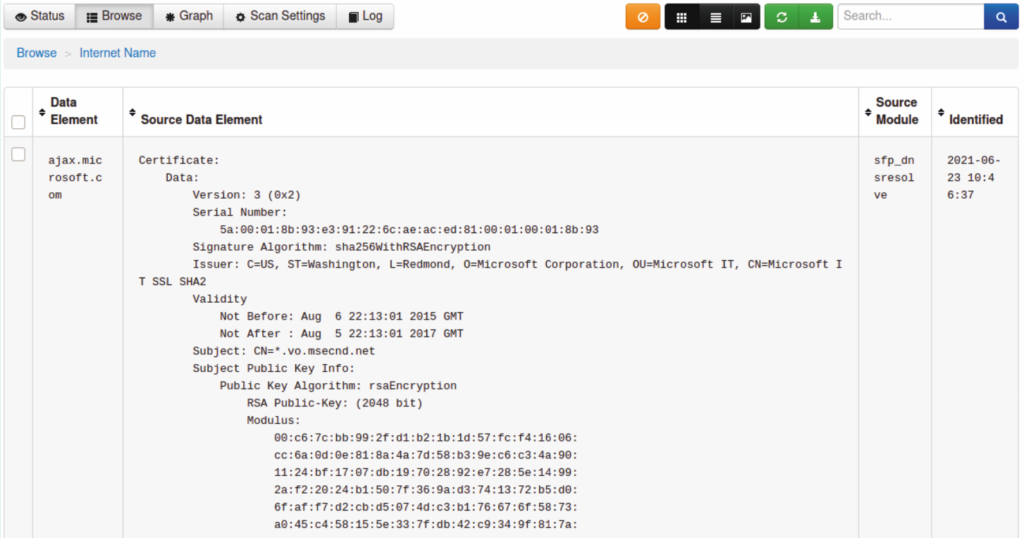

11. Затем щелкните в категории Интернет-имен, чтобы просмотреть собранные данные:

- Затем нажмите «Обзор» > «Необработанные записи DNS«, чтобы просмотреть информацию о DNS, собранную Spiderfoot.

Как и следовало ожидать, Spiderfoot может копать все глубже и глубже, пока не соберет все данные о целевом домене, включая информацию о DNS, и не отформатирует их в виде информации, которую легко понять специалистам по тестированию на проникновение.

Прочитав этот раздел, Вы узнали, как выполнять поиск и перечисление DNS с помощью популярных инструментов, используемых тестировщиками на проникновение. В следующем разделе Вы узнаете, как обнаружить поддомены целевой организации.

На этом все. Всем хорошего дня!