Курс Ultimate Kali Linux — #40 Перечисление поддоменов. Работа с DNSmap. Изучение Sublist3r.

Здравствуйте, дорогие друзья.

Каждый день поисковые системы, такие как Bing, Google и Yahoo, часто изучают и индексируют новые и существующие веб-сайты, чтобы улучшить результаты поиска. Если Вы ищете веб-сайт компании, Вы, скорее всего, обнаружите основное доменное имя, например example.com. Многие организации создают поддомены по разным причинам, но, как начинающий тестировщик на проникновение, обнаружение всех возможных поддоменов целевой организации может привести к уязвимым местоположениям и ресурсам, таким как порталы входа в систему и конфиденциальные корпоративные каталоги, которые могут содержать конфиденциальные файлы и ресурсы.

Работа с DNSmap

DNSmap работает немного иначе, чем инструменты, которые мы рассматривали в предыдущих разделах. DNSmap пытается перечислить поддомены доменного имени организации, запрашивая встроенные списки слов в Kali Linux. Как только поддомен будет найден, DNSmap также попытается автоматически определить IP-адрес.

Чтобы начать использовать DNSmap, воспользуйтесь следующими инструкциями:

- В Kali Linux используйте следующие команды для установки DNSmap:

kali@kali:~$ sudo apt update

kali@kali:~$ sudo apt install dnsmap - Затем используйте следующие команды для автоматизации обнаружения поддоменов с помощью DNSmap:

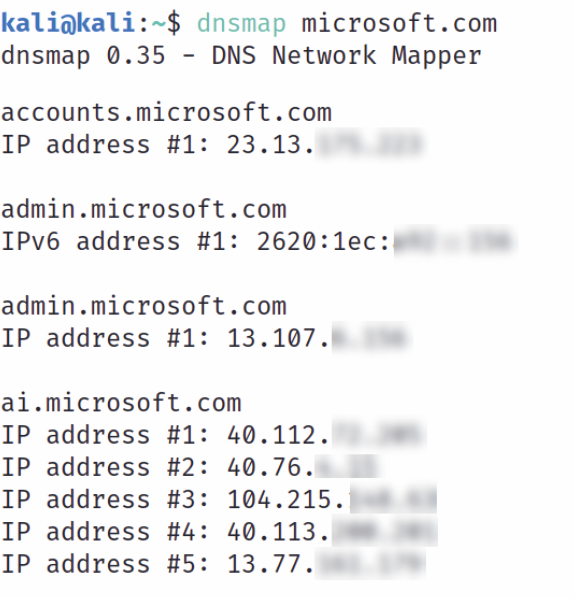

kali@kali:~$ dnsmap microsoft.com

На следующем снимке экрана показано, что DNSmap идентифицирует поддомены целевого объекта и определяет их IP-адреса:

При тестировании на проникновение обнаружение поддоменов Вашей цели может привести к обнаружению некоторых уязвимых веб-приложений и даже систем. Кроме того, такая информация может быть использована для создания более подробного профиля вашей цели.

Далее Вы узнаете, как использовать другой популярный инструмент, использующий OSINT для сбора поддоменов целевой организации.

Изучение Sublist3r

Вы можете использовать возможности поисковых систем для поиска поддоменов, используя инструмент Sublist3r. Sublist3r — это инструмент на основе Python, который используется для перечисления (извлечения/получения) поддоменов данного веб-сайта с помощью OSINT, например, поисковых систем и других интернет-платформ индексации.

Чтобы начать использовать Sublist3r, воспользуйтесь следующими инструкциями:

- В Kali Linux откройте область терминала и используйте следующие команды для установки Sublist3r:

kali@kali:~$ sudo apt update

kali@kali:~$ sudo apt install sublist3r - Чтобы найти поддомены целевого домена, используйте следующую команду:

kali@kali:~$ sublist3r -d microsoft.com

Sublist3r запросит множество онлайн-источников, таких как поисковые системы, и вернет результаты в окне вашего терминала. - Чтобы выполнить поиск и сохранить результаты в автономном файле, используйте команду –o, за которой следует имя файла, как показано здесь:

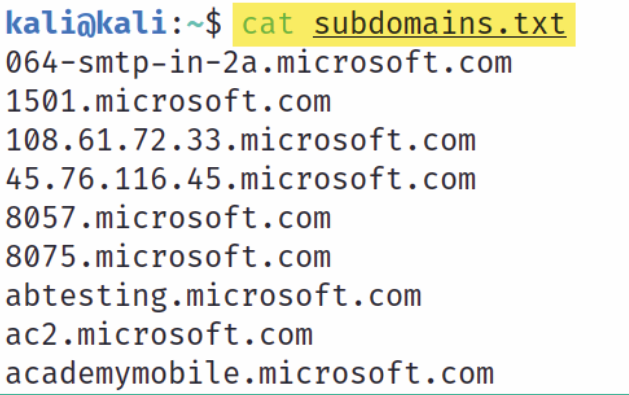

kali@kali:~$ sublist3r -d microsoft.com -o subdomains.txt

Выходной файл будет сохранен в Вашем текущем рабочем каталоге, то есть в вашей файловой системе, например, в каталоге /home/kali/ в Вашей системе. Используйте команду pwd для просмотра Вашего рабочего каталога в Kali Linux. - Чтобы просмотреть содержимое выходного файла, используйте команду

cat subdomains.txt, как показано здесь:

Как показано на предыдущем скриншоте, результаты были сохранены в файле subdomains.txt.

Как Вы уже видели, использование этого инструмента может позволить тестировщику на проникновение сэкономить много времени при обнаружении поддоменов целевого домена.

Важное примечание

Чтобы узнать больше о Sublist3r, пожалуйста, ознакомьтесь с официальным репозиторием GitHub по адресу https://github.com/aboul3la/Sublist3r.

Используя найденную информацию о поддоменах, тестировщикам на проникновение необходимо будет проверить эти поддомены, чтобы определить, куда они ведут, например, к уязвимому веб-приложению или даже порталу входа для сотрудников или клиентов. Прочитав этот раздел, Вы узнали, как эффективно находить поддомены целевой организации. В следующем разделе Вы узнаете, как эффективно получать представление обо всех поддоменах целевого домена.

На этом все. Всем хорошего дня!