Курс Ultimate Kali Linux — #38 Выполнение перечисления DNS.

Здравствуйте. дорогие друзья.

В Kali Linux Вы найдете множество инструментов, которые могут выполнять перечисление DNS целевого домена. Хотя предпочтение использования такого инструмента обычно зависит от личного выбора тестировщика проникновения, я настоятельно рекомендую Вам попробовать все доступные инструменты и принять к сведению, какие из них подходят Вам лучше всего. Однако в этом упражнении Вы узнаете, как использовать DNSRecon для автоматизации задачи выполнения перечисления DNS, а также проверки того, не был ли неправильно настроен целевой DNS-сервер, разрешающий передачу зон без проверки подлинности.

Чтобы приступить к выполнению этого упражнения, пожалуйста, воспользуйтесь следующими инструкциями:

- Сначала убедитесь, что Ваша виртуальная машина Kali Linux имеет активное подключение к Интернету. Возможно, Вам потребуется настроить виртуальные сетевые адаптеры, перейдя к настройкам виртуальной машины в VirtualBox Manager.

- После того как Вы вошли в Kali Linux, откройте область терминала и выполните следующую команду, чтобы просмотреть параметры, необходимые для выполнения перечисления DNS с помощью DNSRecon:

kali@kali:~$ dnsrecon -h

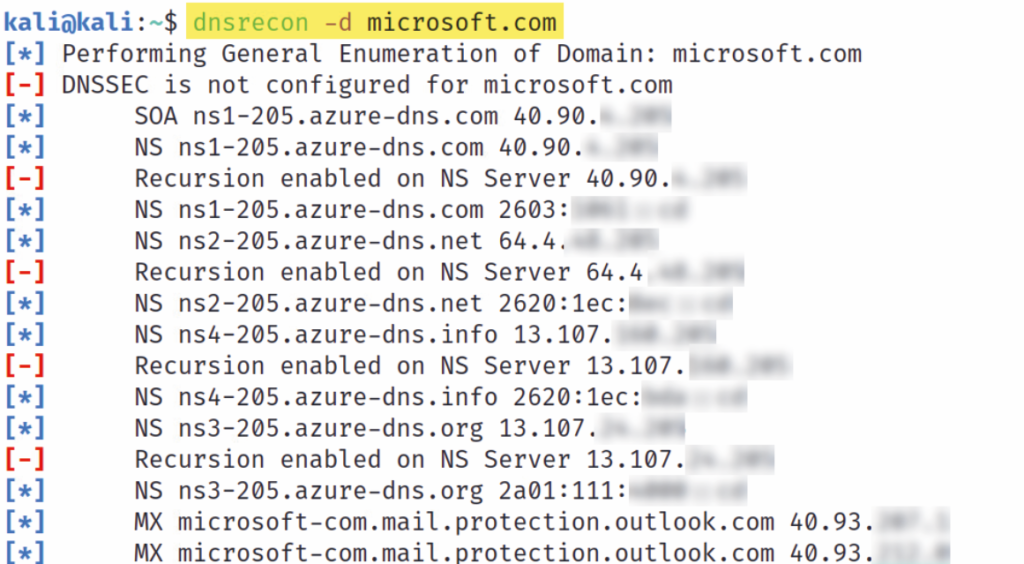

Вы увидите весь синтаксис, который можно использовать для перечисления целевого домена. - Далее давайте попробуем получить DNS-записи целевого домена, используя команду

dns record microsoft.com, как показано здесь:

Как показано на предыдущем скриншоте, DNSRecon активно собирает все записи DNS, и преобразует все имена хостов в соответствующие им IP-адреса. Кроме того, данные, собранные с помощью DNSRecon, могут быть использованы для идентификации общедоступных серверов целевой организации. Эти данные могут быть использованы тестировщиком на проникновение для создания профиля организации и обеспечения того, чтобы он / она выбрал правильную компанию, а не другую случайно.

Проверка на отсутствие неправильной настройки при переносе зоны DNS

Перенос зоны DNS позволяет скопировать записи зоны с одного DNS-сервера с главного DNS-сервера на другой DNS-сервер, например, на дополнительный или резервный DNS-сервер в сети. Иногда системный администратор может забыть защитить свои данные.

DNS-сервер и внедрить средства контроля безопасности, предотвращающие копирование записей (файлов) зоны на неавторизованные DNS-серверы. Успешный перенос зоны DNS может привести к тому, что тестировщик проникновения получит схему корпоративной сети. В худшем случае (например, для целевой организации) организация может не разделить внутреннее и внешнее пространства имен на своих DNS-серверах. Такие неправильные настройки могут привести к тому, что кто-то получит такую информацию в злонамеренных целях.

Однако, поскольку обучение безопасности применяется практически во всех областях в рамках курсов и сертификаций в области информационных технологий (ИТ), новое поколение ИТ-специалистов обычно осведомлено об этом, чтобы обеспечить постоянную безопасность своих систем и сетей. Следовательно, вероятность того, что DNS-сервер настроен неправильно, может быть практически нулевой, поскольку, как начинающий тестировщик на проникновение, Вы должны сделать все возможное и всегда проверять все, что входит в рамки вашего теста на проникновение, на Вашей цели.

Важное замечание

Замечательные люди из Digi Ninja (https://digi.ninja) создали домен zonetransfer.me, который содержит уязвимость, связанную с переносом зон. Они сделали его бесплатным для широкой публики, чтобы она могла больше узнать о рисках безопасности, связанных с неправильно настроенными DNS-серверами.

Чтобы приступить к выполнению этого упражнения, пожалуйста, воспользуйтесь следующими инструкциями:

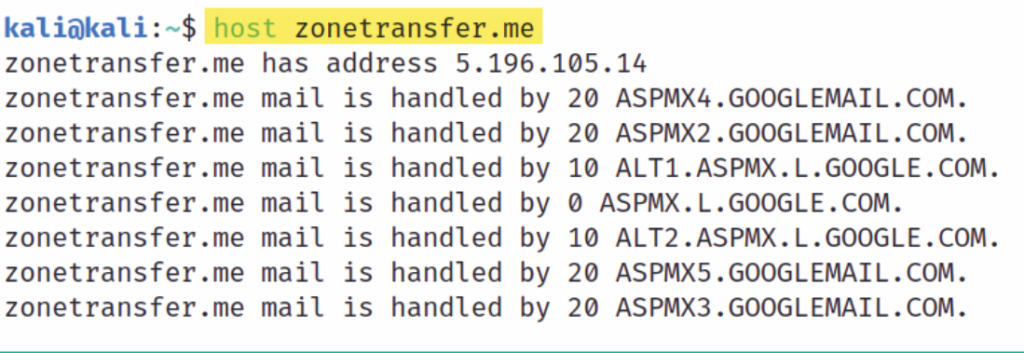

- В Kali Linux откройте область терминала и выполните host zonetransfer.me command:

Как показано на предыдущем скриншоте, инструмент host tool смог получить записи DNS из целевого домена, такие как записи A и MX.

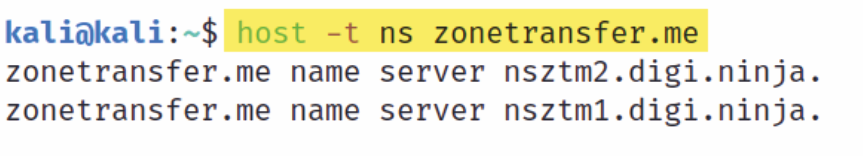

- Далее, давайте воспользуемся командой

host -dns zone transfer.meдля перечисления доменных имен.

Серверы имен (NS) для целевого домена, как показано здесь:

Как показано на предыдущем скриншоте, ниже приведены два сервера именования:

nsztm2.digi.ninja

nsztm1.digi.ninja

В качестве тестера на проникновение, Вы можете использовать эти серверы имен, чтобы определить, не происходит ли утечка записей (файлов) о зонах с DNS-серверов целевой организации.

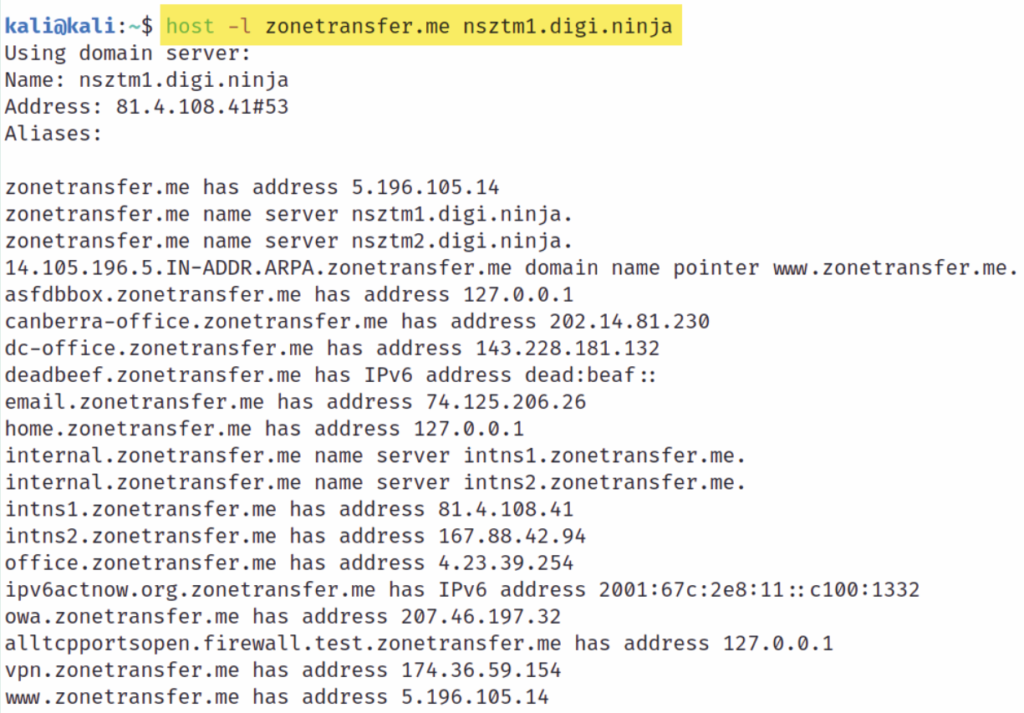

- Затем с помощью следующей команды запросите доменное имя на одном из серверов доменных имен:

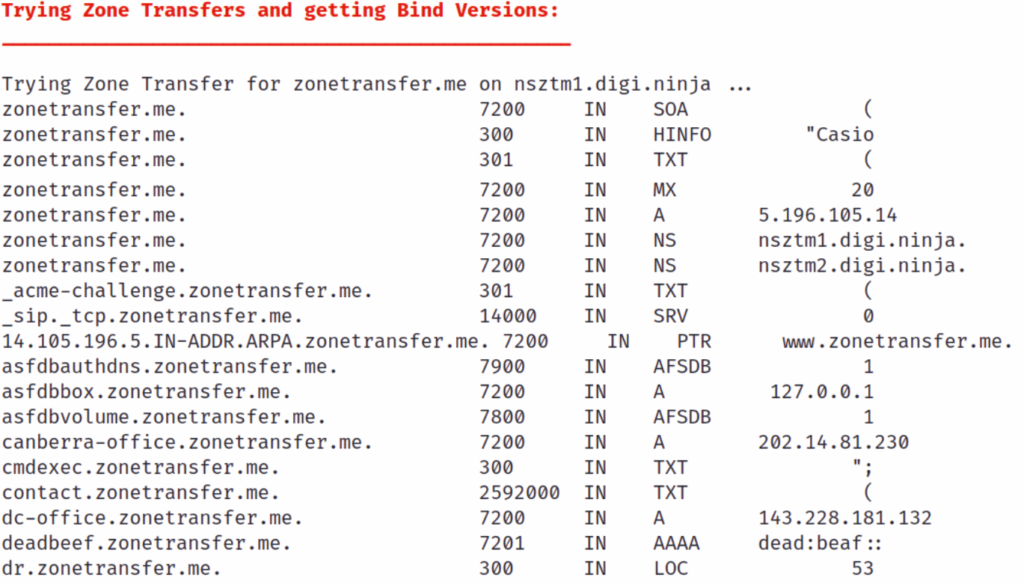

kali@kali:~$ host -l zonetransfer.me nsztm1.digi.ninja

На следующем скриншоте показаны записи, которые были получены с помощьюthe nsztm1.digi.ninja name server:

Как показано на предыдущем скриншоте, существует множество конфиденциальных имен хостов, и были получены соответствующие им IP-адреса. Возможно, целевая организация намеренно не предоставляла доступ к этим именам хостов в Интернете, но из-за неправильно настроенных параметров DNS-сервера они были доступны.

Совет

Обязательно запросите все серверы имен для данного домена – иногда один сервер может быть неправильно настроен, даже если остальные защищены.

- Чтобы автоматизировать этот процесс переноса зоны DNS, Вы можете воспользоваться инструментом DNSEnum, выполнив следующую команду:

kali@kali:~$ dnsenum zonetransfer.me

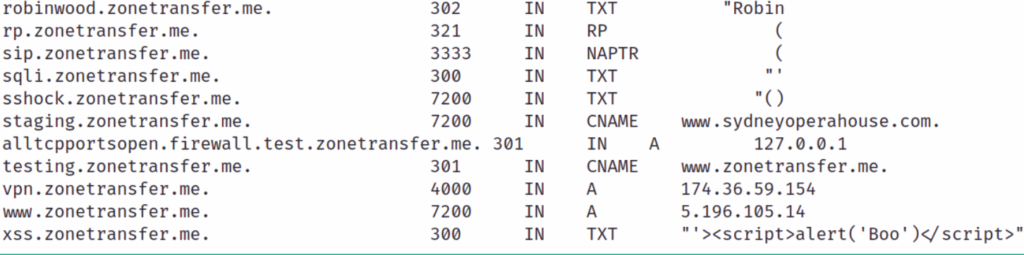

Инструмент DNSEnum извлекет все записи DNS для целевого домена и попытается выполнить перенос зоны DNS, используя все найденные серверы имен. На следующем снимке экрана показано, что DNSEnum пытается выполнить перенос зоны целевого домена:

Кроме того, DNSEnum смог получить дополнительные записи зоны, как показано здесь:

Как Вы можете себе представить, такая информация ценна для тестировщиков на проникновение. Вы можете определить различные хост-системы и их IP-адреса, что позволит Вам определить активы Вашей цели.

Прочитав этот раздел, Вы узнали, как выполнить перечисление DNS в целевой организации, а также как проверить, уязвим ли целевой домен для переноса зоны. Далее Вы узнаете, как использовать автоматизацию для выполнения анализа данных с открытым исходным кодом (OSINT) в целевой организации.

На этом все. Всем хоршего дня!