Курс Ultimate Kali Linux — #37 Изучение данных разведки DNS.

Здравствуйте, дорогие друзья.

DNS — это протокол прикладного уровня, который позволяет такой системе, как компьютер, преобразовать имя хоста в IP-адрес. Несмотря на то, что в сети очень много устройств, особенно в Интернете, запомнить IP-адрес каждого веб-сервера довольно сложно. Используя DNS, системный администратор может настроить для каждого устройства как IP-адрес, так и имя хоста. Гораздо проще запомнить имя хоста, например, www.google.com. Однако знаете ли Вы IP-адреса сервера, на которых размещен этот веб-сайт для Google? Вероятно, Вы этого не знаете, и это нормально, потому что по всему миру в Интернете существует иерархия специальных серверов, которые содержат записи общедоступных имен хостов и их IP-адресов. Они известны как DNS-серверы.

DNS-сервер похож на обычный телефонный справочник, содержащий список пользователей и их телефонные номера. На DNS-сервере вы можете найти записи с именами хостов пользователей, а также связанные с ними IP-адреса, которые аналогичны телефонным номерам.

Многие популярные интернет-компании, такие как Cisco, Google, Cloudflare и другие, установили множество общедоступных DNS-серверов по всему Интернету, которые содержат записи практически обо всех общедоступных именах хостов/доменов в Интернете. Чтобы разобраться в DNS, давайте рассмотрим простой пример.

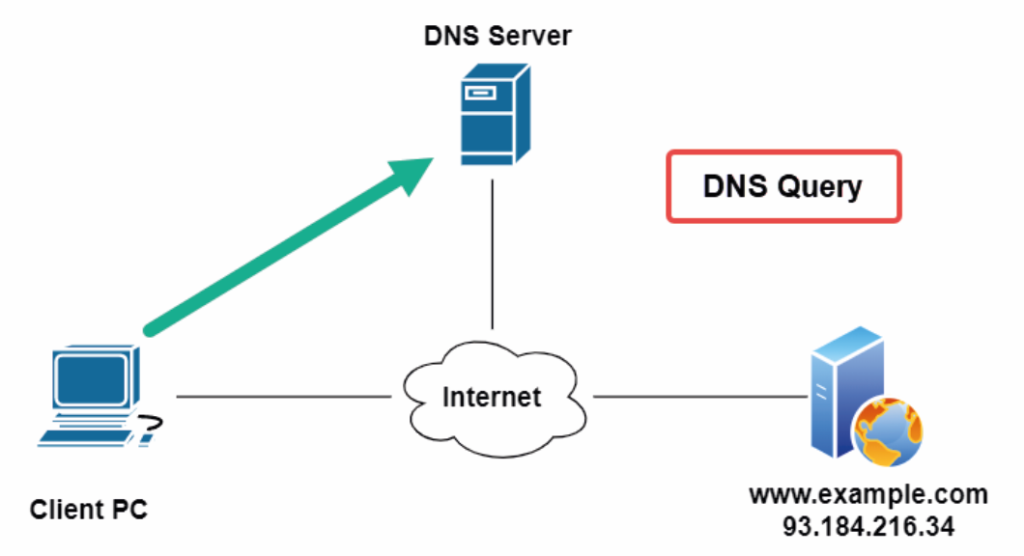

Представьте, что вы хотите посетить веб-сайт, например www.example.com:

- Всякий раз, когда компьютеру или устройству требуется преобразовать имя хоста в IP-адрес, оно отправляет сообщение с запросом DNS на свой DNS-сервер, как показано на следующей диаграмме:

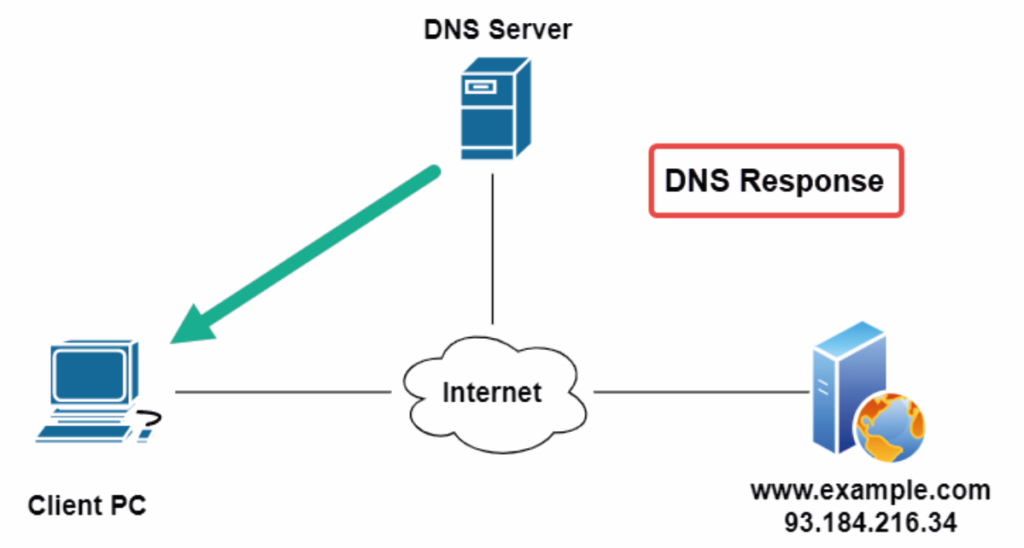

2. DNS-сервер проверит свои записи и отправит DNS-ответ, предоставив клиентскому компьютеру IP-адрес домена, как показано на следующей диаграмме:

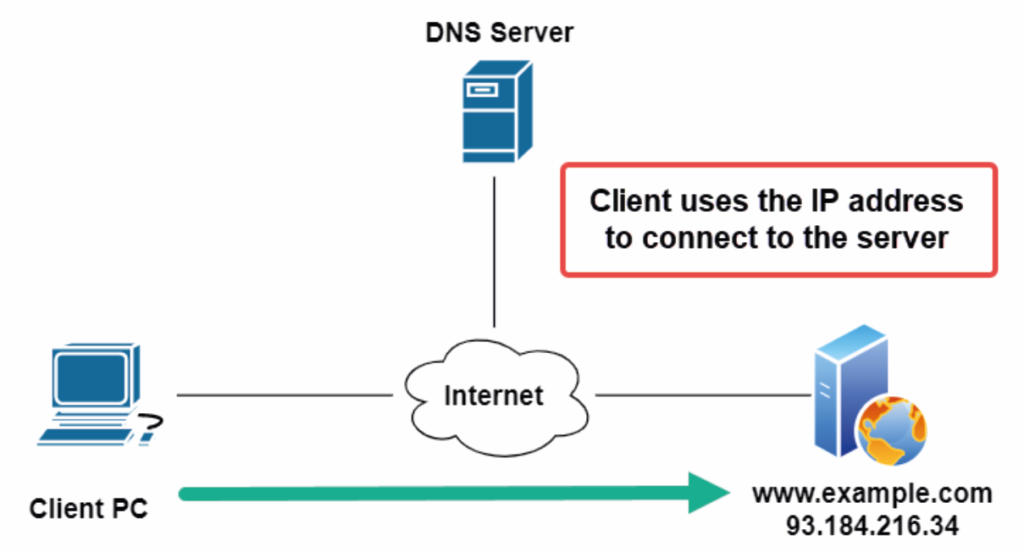

3. Наконец, клиент получает IP-адрес и устанавливает сеанс связи между собой и доменом https://www.example.com/, как показано на следующей диаграмме:

В Интернете существует множество общедоступных DNS-серверов; некоторые из них создаются злоумышленниками со злыми намерениями, например, перенаправлять неосведомленных пользователей на вредоносные веб-сайты. В связи с этим я рекомендую использовать надежного поставщика DNS на всех Ваших сетевых устройствах и компьютерах для повышения вашей безопасности в Интернете. Ниже приведены некоторые популярные DNS-серверы в Интернете:

- Cloudflare DNS: https://1.1.1.1/

- Quad 9 DNS: https://www.quad9.net/

- Cisco OpenDNS: https://www.opendns.com/

- Google Public DNS: https://developers.google.com/speed/public- dns

Кроме того, DNS–серверы не только преобразуют имя хоста в IP-адрес, но и содержат различные записи, которые используются для различных типов разрешения.

Ниже приведены различные типы записей:

- A: Преобразует имя хоста в адрес IPv4.

- AAAA: Преобразует имя хоста в адрес IPv6.

- NS: Содержит информацию о серверах имен.

- MX: Содержит серверы обмена сообщениями (email exchange).

- PTR: Преобразует IP-адрес в имя хоста.

- CNAME: предоставляет каноническое имя или псевдоним.

- RP: Указывает лицо, ответственное за домен.

- SOA: Содержит информацию об администраторе домена.

- SRV: Содержит номер сервисного порта для конкретной службы домена.

Вы, вероятно, думаете, какое отношение изучение DNS имеет к сбору информации в качестве тестировщика на проникновение? Для начинающего тестировщика на проникновение перечисление DNS — это метод проверки определенных записей DNS для домена конкретной организации. Другими словами, Вы запрашиваете у DNS-сервера IP-адреса и имена серверов целевой организации. Проще говоря, Вы можете получить как имя хоста, так и IP-адреса общедоступных серверов целевой организации, таких как серверы электронной почты.

Кроме того, Вы можете попытаться выполнить перенос зоны DNS, чтобы определить, не настроила ли целевая организация неправильно свой DNS-сервер и не произошла ли утечка конфиденциальных данных. Однако администраторы DNS-серверов иногда забывают применить меры безопасности, чтобы предотвратить копирование файлов зон на неавторизованные серверы. Успешная передача зоны DNS может привести к тому, что тестировщик на проникновение получит схему корпоративной сети. В худшем случае (например, для целевой организации) организация может не разделить внутреннее и внешнее пространства имен на своих DNS-серверах. Такие неправильные настройки могут привести к тому, что кто-то получит такую информацию в злонамеренных целях.

Проще говоря, Вы можете использовать методы перечисления DNS для сбора записей DNS целевой организации, которые будут содержать такие сведения, как имена хостов и IP-адреса их серверов, таких как серверы электронной почты и даже поддомены. В следующих нескольких разделах Вы узнаете, как выполнять поиск и перечисление DNS в целевом домене.

На этом все. Всем хорошего дня!