Курс Ultimate Kali Linux — #36 Изучение возможностей активного сбора информации. Что такое активная разведка?

Здравствуйте, дорогие друзья.

Чем больше информации известно о цели, тем лучше специалисты по тестированию на проникновение готовы имитировать реальные кибератаки с более высокой вероятностью успешного подрыва активов организации. Хотя методы пассивного сбора информации очень хороши, нам нужно копать еще глубже, чтобы собрать конкретную информацию о цели, хотя она не всегда доступна общественности.

Активный сбор информации может быть использован для получения очень полезных результатов на этапе рекогносцировки при тестировании на проникновение. При таком активном подходе тестировщик на проникновение устанавливает прямой контакт с реальной целью для сбора конкретных данных, которые не могут быть предоставлены с помощью Open Source Intelligence (OSINT). Используя активные методы сбора информации, тестировщик проникновения может создать очень подробный профиль объекта, собирая такую информацию, как тип операционной системы, архитектура, веб-приложения и даже запущенные службы и открытые порты. Эта информация помогает в исследовании и выявлении уязвимостей, касающихся объекта, тем самым сужая область применения при выборе конкретных эксплойтов для его использования.

В этом разделе Вы узнаете, как выполнять сбор информации о записях системы доменных имен организации (DNS), определять действующие хосты в сети, профилировать системы, определять версии служб и перечислять информацию из запущенных служб в системе и данные из облачных служб.

В этом разделе мы рассмотрим следующие темы:

- Что такое активная разведка

- Изучаем стратегии взлома Google

- Изучаем DNS-разведку

- Перечисляем поддомены

- Профилируем веб-сайты с помощью EyeWitness

- Применяем методы активного сканирования

- Перечисляем общие сетевые службы

- Выполнение перечисления пользователей с помощью зашифрованной аутентификации

- Обнаружение утечек данных в облаке

Давайте углубимся в это!

Технические требования

Для выполнения упражнений, приведенных в этом разделе, пожалуйста, убедитесь, что Вы выполнили следующие требования к оборудованию и программному обеспечению:

- Kali Linux 2024.1: https://www.kali.org/get-kali/

- Metasploitable 2: https://sourceforge.net/projects/

metasploitable/files/Metasploitable2/ - OWASP Broken Web Applications: https://sourceforge.net/projects/ owaspbwa/files/

- S3Scanner: https://github.com/sa7mon/S3Scanner

Что такое активная разведка?

Активный сбор информации использует прямой подход для поражения цели; он включает в себя установление реального соединения между компьютером злоумышленника и целевой сетью и системами. Выполняя активный сбор информации, Вы можете собирать конкретные и подробные данные, такие как действующие хосты, запущенные службы и версии приложений, общие сетевые файлы и сведения об учетной записи пользователя.

Перед запуском любого типа сетевой атаки важно определить, есть ли в сети работающие системы и подключена ли ваша цель к сети. Представьте, что Вы запускаете атаку на определенную систему, но понимаете, что цель находится в автономном режиме. Следовательно, нет смысла настраивать таргетинг на автономное устройство, так как оно не будет отвечать на запросы и подвергнется риску обнаружения.

Совет

Активный сбор информации действительно сопряжен с риском быть обнаруженным.

Системные администраторы и даже специалисты по кибербезопасности применяют различные методы и средства контроля безопасности, чтобы помешать злоумышленникам или специалистам по тестированию на проникновение обнаружить действующие системы в сети организации. В этом разделе Вы также узнаете, как обнаруживать системы, которые не реагируют на традиционные сетевые проверки.

В следующих нескольких разделах Вы узнаете, как использовать различные инструменты и методы для создания профиля организации, от использования методов взлома Google до проведения анализа DNS.

Изучение стратегий взлома Google

Концепция взлома Google, иногда называемая Google dorking, заключается не в процессе взлома сетевой инфраструктуры или систем Google, а в использовании расширенных параметров поиска в поисковой системе Google, для фильтрации конкретных результатов. Многие организации не всегда уделяют пристальное внимание тому, какие системы и ресурсы они используют в Интернете. Google — это очень мощная поисковая система, которая сканирует /индексирует все в Интернете и фильтрует большинство вредоносных веб-сайтов. Поскольку Google индексирует все, поисковая система может автоматически обнаруживать скрытые онлайн-каталоги, ресурсы и порталы входа в систему многих организаций.

Важное замечание

Использование хакерских технологий Google не является незаконным, но существует очень тонкая грань, которую Вам не следует пересекать, иначе у Вас возникнут проблемы с законом. Мы можем использовать методы взлома Google для обнаружения скрытых и конфиденциальных мест в Интернете, но если Вы используете такую информацию против организации, то это становится проблемой.

Чтобы начать изучать взлом Google, давайте рассмотрим следующие сценарии:

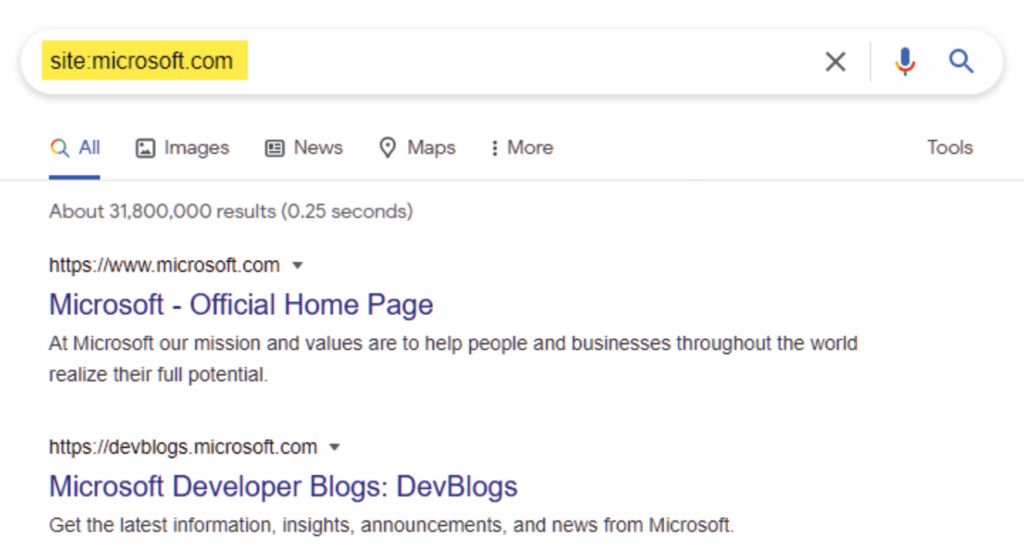

Представьте, что Вы занимаетесь пассивным сбором информации о целевой организации. Один из самых распространенных методов — просто выполнить поиск в Google по организации. Однако, если Вы хотите просмотреть конкретные результаты, содержащие только целевой домен, используйте синтаксис site:domain.com, как показано здесь:

Как показано на предыдущем скриншоте, Google выдал результаты поиска только по домену, а не из сторонних источников.

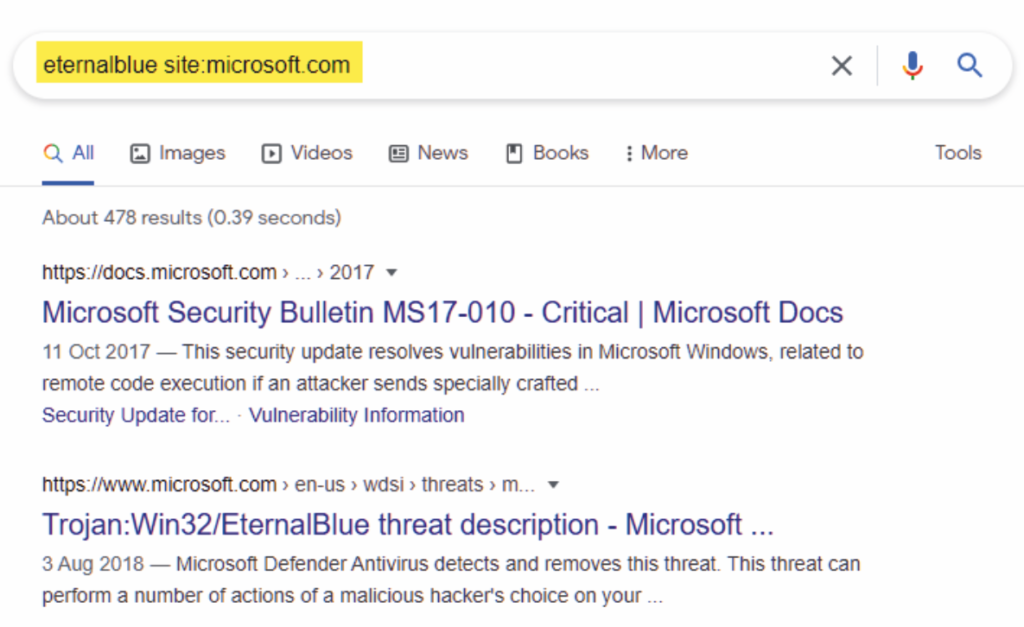

- Представьте, что Вы ищете результаты поиска, содержащие ключевое слово, но только из целевого домена. Здесь Вы можете использовать ключевое слово site:domain.com синтаксис, как показано здесь:

Как показано на предыдущем скриншоте, Google выдал результаты, в которых ключевое слово было найдено строго в пределах целевого домена.

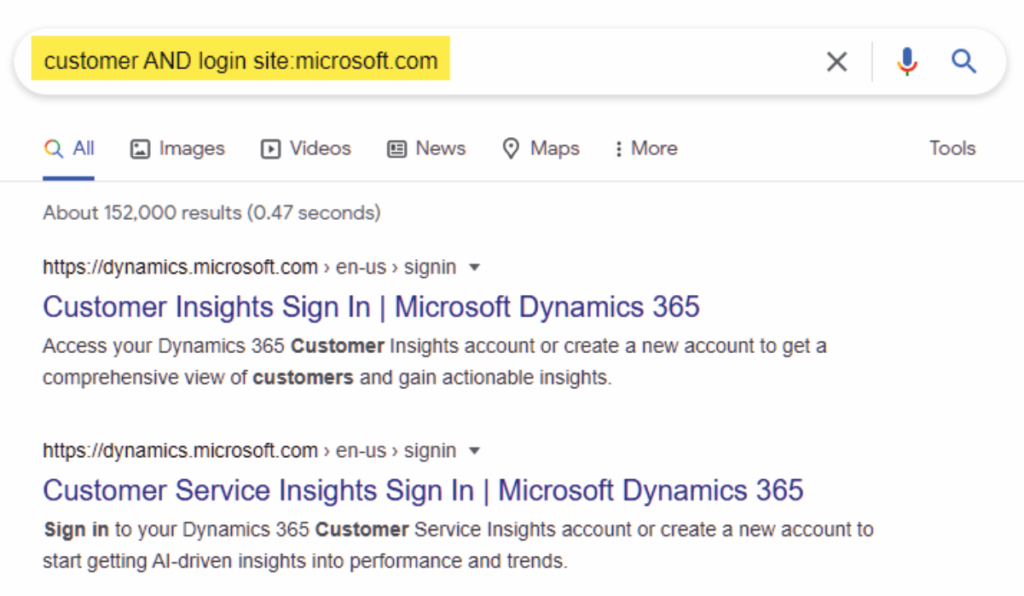

- Если Вы хотите отфильтровать результаты поиска таким образом, чтобы они включали два конкретных ключевых слова, вы можете использовать ключевое слово1, и ключевое слово2 site:domain.com синтаксис, как показано здесь:

Как показано на предыдущем скриншоте, мы можем фильтровать результаты по URL-адресам, содержащим как имя пользователя, так и логин, которые находятся на веб-сайтах Microsoft.

Совет

Вы можете использовать синтаксис OR для указания ключевых слов по сравнению с using И для включения обоих ключевых слов.

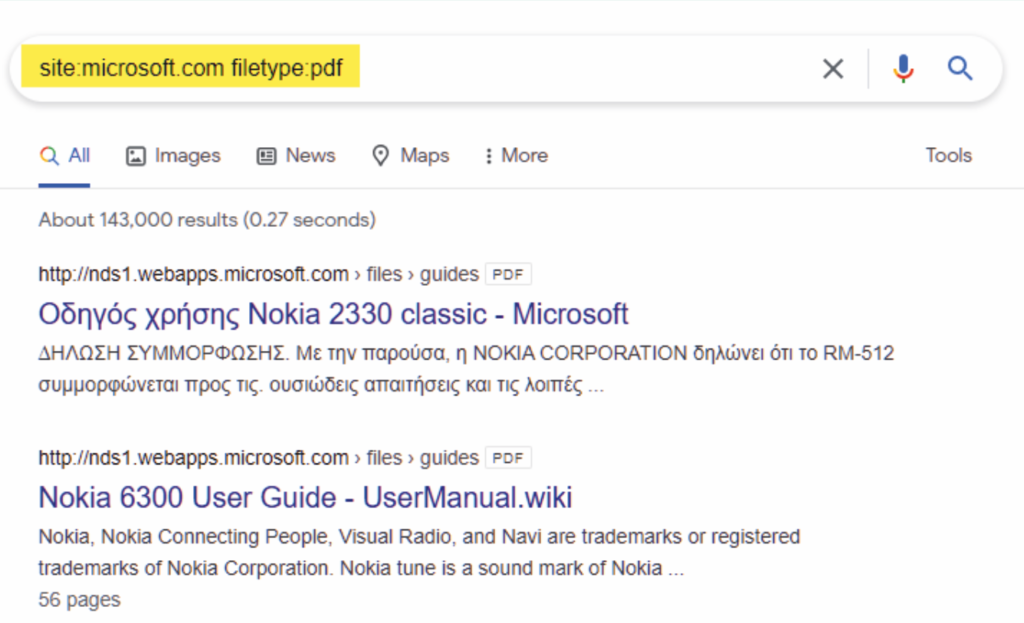

- * Чтобы отфильтровать результаты поиска для отображения определенного типа файла из целевого домена, используйте синтаксис site:domain.com filetype:тип файла, как показано здесь:

Вы можете изменить тип файла, чтобы обнаружить любые конфиденциальные документы или файлы, утечка которых произошла в целевом домене.

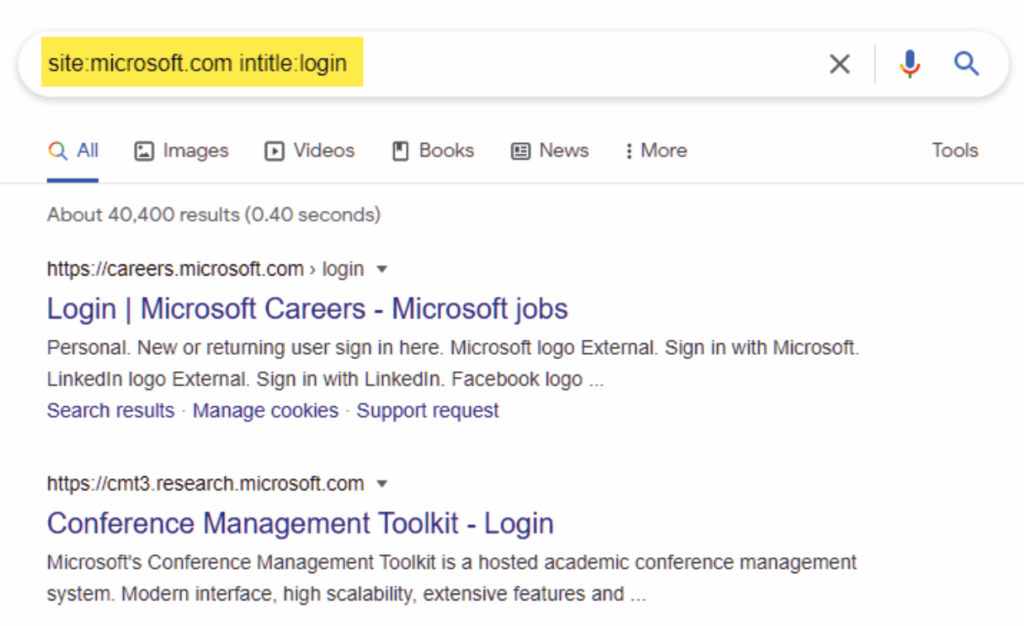

- Чтобы найти конкретные URL-адреса, содержащие определенное ключевое слово в заголовке страницы, используйте синтаксис site:domain.com intitle:ключевое слово, как показано здесь:

Используя ключевое слово, такое как login, Вы можете быстро найти общедоступные порталы для входа в систему.

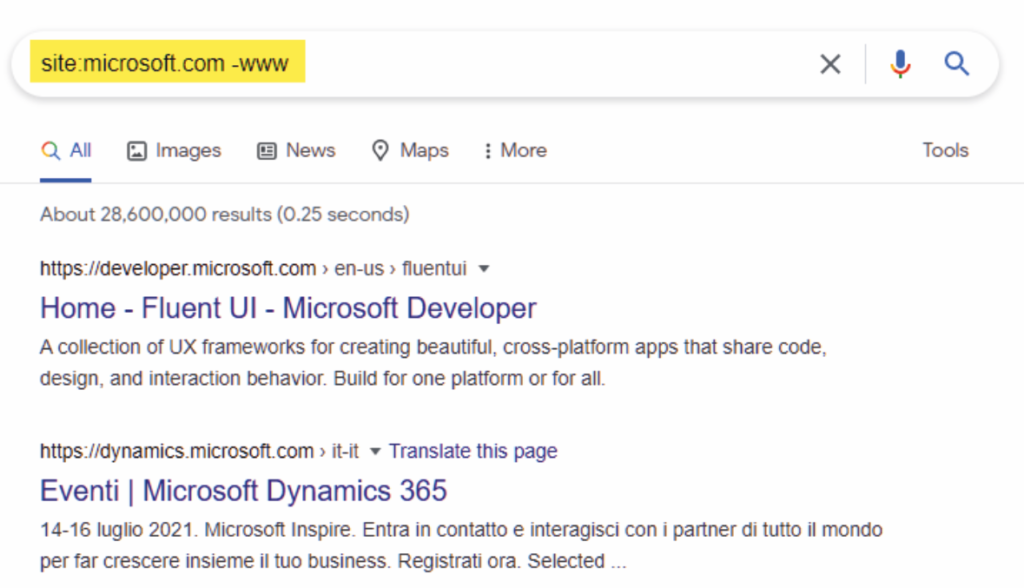

- Чтобы удалить результаты отображения URL-адресов для целевого домена, которые не содержат определенного ключевого слова, используйте синтаксис site:domain.com –keyword, как показано здесь:

Использование этого метода — хороший способ удалить определенные типы поддоменов и URL-адресов из результатов поиска. Использование синтаксиса –www поможет Вам найти поддомены целевого домена.

Совет

Вы можете использовать синтаксис intext: с ключевым словом для поиска конкретной веб-страницы, содержащей это ключевое слово в тексте/теле. Использование inurl: с ключевым словом позволяет Вам фильтровать URL-адреса, содержащие определенные ключевые слова в пределах этого URL-адреса, что может привести к потенциально конфиденциальному каталогу в домене компании.

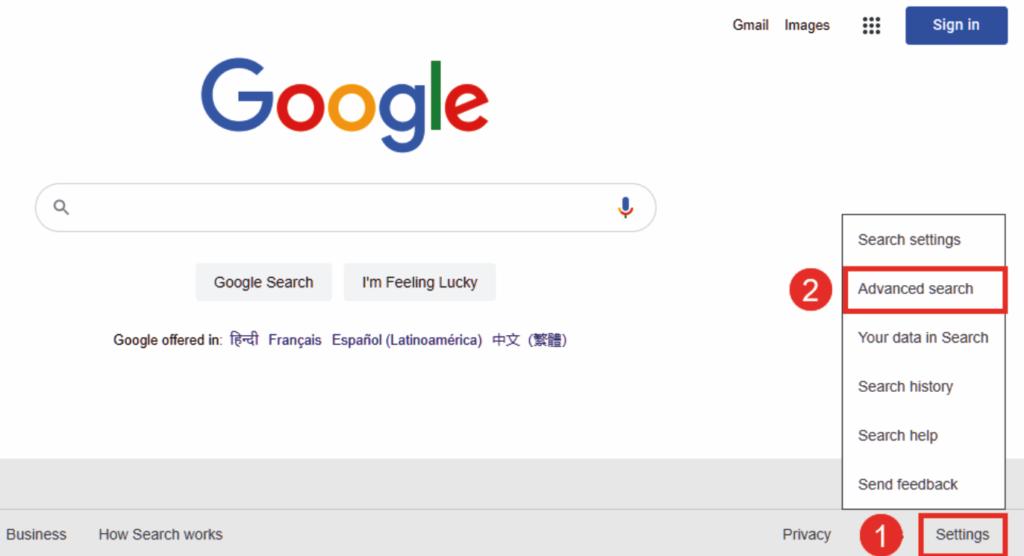

Кроме того, если Вы не совсем уверены, как использовать поисковые команды в поисковой системе Google, Вы можете просто перейти на домашнюю страницу Google и нажать «Настройки» > «Расширенный поиск», чтобы открыть меню расширенного поиска:

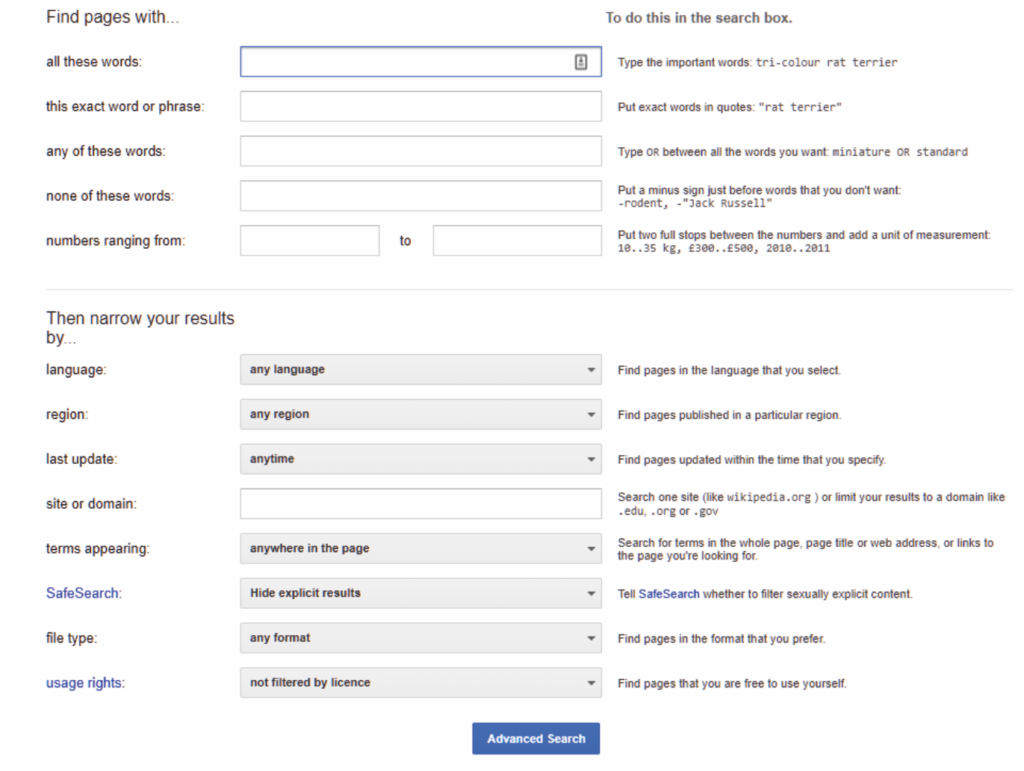

Как показано на следующем скриншоте, Google предоставляет очень простой метод, позволяющий пользователям выполнять расширенный поиск и фильтрацию без необходимости знакомиться с поисковыми операторами:

Как только Вы введете необходимые данные и нажмете на кнопку расширенного поиска, Google автоматически введет правильные поисковые операции, которые будут использованы для взлома Google.

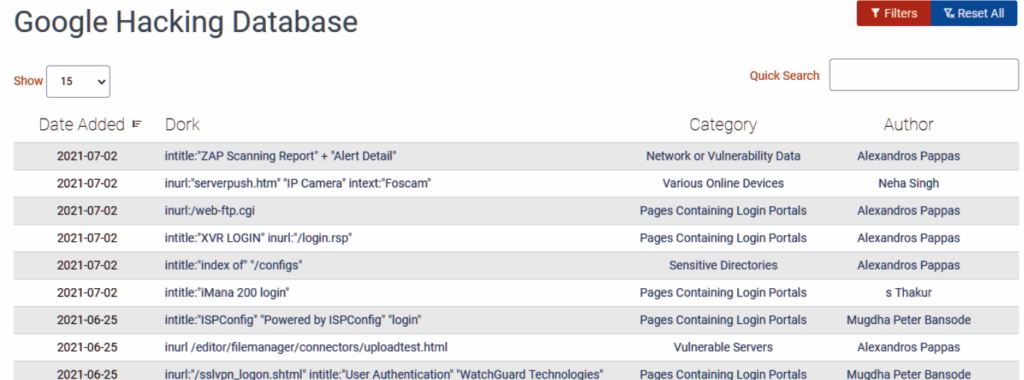

Несмотря на то, что при использовании поисковых систем Google существует множество возможностей, это может быть несколько затруднительно. База данных хакерских атак Google (GHDB) поддерживается создателями Kali Linux, компанией Offensive Security (https://www.offensive-security.com), и ее можно найти по адресу https://www.exploit-db.com/google-hacking-database. Этот веб-сайт содержит список различных служб Google dorks (поисковых операторов), которые используются для поиска очень конфиденциальной информации в Интернете с помощью Google Search:

Как показано на предыдущем скриншоте, GHDB регулярно пополняется новыми методами, помогающими пользователям обнаруживать уязвимые сервисы и конфиденциальные каталоги. Однако хочу предостеречь – пожалуйста, будьте очень внимательны и осторожны, когда будете использовать методы взлома Google. Не используйте найденную Вами информацию в злонамеренных целях или для причинения вреда системе или сети.

Ознакомившись с этим разделом, Вы узнали, как этичные хакеры и специалисты по тестированию на проникновение, могут использовать возможности поиска Google для обнаружения скрытых каталогов и ресурсов. В следующем разделе Вы узнаете, как выполнить проверку DNS.

На этом все. Всем хорошего дня!