#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

Здравствуйте, дорогие друзья.

Теперь Вы можете перейти к определению сетевого диапазона цели системы. Могут быть полезны такие инструменты трассировки, как NeoTrace и Visual Route. Использование утилиты Traceroute может быть обнаружено, но другие инструменты пассивны.

Несколько вариантов включают

ARIN (www.arin.net/)

Traceroute (встроенная команда в Linux)

3D Traceroute (www.d3tr.de/)

McAfee Visual Trace (www.mcafee-neotrace-professional.com-about.com/)

VisualRoute (www.visualroute.com/)

Path Analyzer Pro (www.pathanalyzer.com/)

TouchGraph (www.touchgraph.com/navigator)

Maltego (www.paterva.com/web6/)

Другие полезные инструменты включают веб-пауков, которые могут собирать адреса электронной почты, и хранить их в базе данных. Другие инструменты например, пауки GEO могут отображать сетевую активность на карте мира. И Google Земля предоставляет изображения и географическую информацию практически для любого местоположения.

Наконец, существует множество инструментов метапоисковой системы, которые отправляют запросы для других поисковых систем, а затем отображают агрегированные результаты, включая Dogpile, WebFerret, Robots.txt, WTR-Web the Ripper 2, и Website Watcher.

Ведение активной и пассивной разведки против цели

Прежде чем приступить к сканированию, Вы должны иметь четкое представление о том, как подключенные к интернету сети работают.

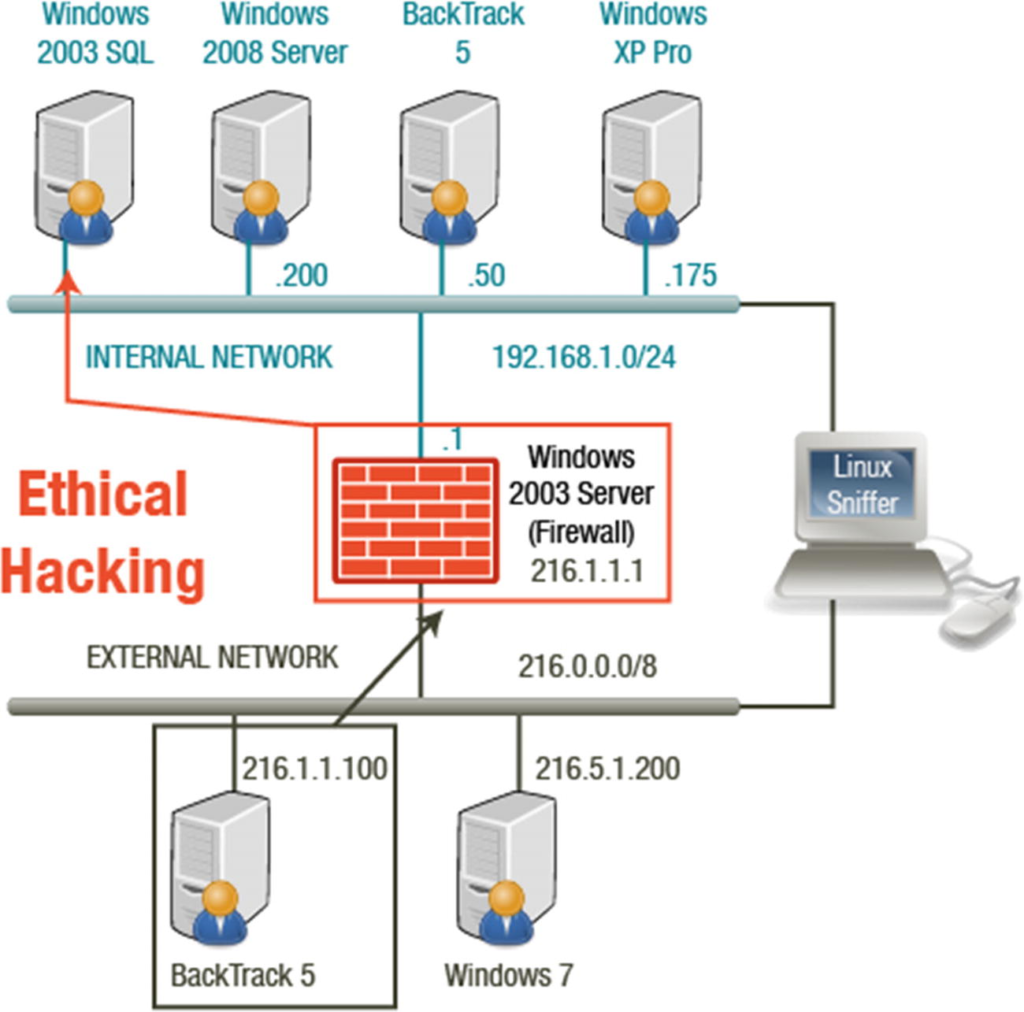

Моя атакующая машина имеет общедоступный IP-адрес 216.6.1.100, как показано на рисунке ниже. Сканируемая в примере организация имеет общедоступный IP-адрес 216.1.1.1. Программное обеспечение веб-сервера не установлено на брандмауэре самой машины. Когда запросы на эти услуги сделаны, брандмауэр перенаправляет эти запросы на SQL-сервер Windows 2003, который работает во внутренней сети. Таким образом, хотя Windows 2003 SQL не связана напрямую с Интернетом, пользователи Интернета могут пользоваться услугами на машины из-за перенаправления брандмауэров.

Сканирование сетей

После того, как злоумышленник определил целевую систему и провел разведку, он перейдет к получению входа в целевую систему. При сканировании сети, злоумышленник может получить информацию о цели, например, какая есть используемая операционная система и запущенные службы.

Сканирование — это форма расширенной разведки, при которой злоумышленник пытается найти способы вторжения в целевую систему. Хорошее понимание протоколов TCP, UDP и ICMP важно для понимания целей этой главы.

Важно отметить, что в интернет-протоколах 65 535 — это число портов TCP и UDP, которые доступны в IP-адресе. Вам нужно знать, какие порты преследуют злоумышленники, поэтому эти порты должны быть защищены. Когда злоумышленник обнаруживает открытый сервис, найти уязвимость не составляет труда.

Сканирование портов анализирует диапазон IP-адресов для идентификации сервисов. Сканирование сети исследует активность в сети, такую как отслеживание потока данных и функциональности сетевых устройств, и может обнаруживать активные хосты в сети. Упреждающее сканирование уязвимостей выявляет уязвимости безопасности в сети, чтобы оценить, где систему можно эксплуатировать.

Целью сканирования может быть любая из следующих целей:

- Определение работающих систем в сети.

- Узнайте, какие порты открыты.

- Выясните операционную систему цели.

- Выясните, какие службы запущены и/или прослушиваются.

- Узнаете IP-адреса.

- Определите конкретные приложения.

- Найдите уязвимости в любой системе в сети.

Методология сканирования

Понимание методологии сканирования необходимо для выбора соответствующих инструментов, которые необходимы для выполнения этой задачи. Есть пять шагов, которые могут руководствоваться процессом сканирования: проверка работающих систем, проверка открытых портов, фингерпринтинг операционной системы, сканирование на наличие уязвимостей и исследование сети.

Помня об этих пяти шагах, следующие дополнительные факторы важно учитывать:

- Проверка связи — это метод сканирования, используемый для определения диапазона IP-адресов, сопоставлении адресов с действующими системами в сети.

- Знакомство с трехсторонним рукопожатием и связью TCP флагов, управляющих соединением между хостами, и они являются входными данными для выбора метода сканирования.

- Злоумышленник получает большое преимущество, если операционная система, работающая на целевой системе известна. Захват баннера может быть использован для идентификации ОС.

- Существует множество инструментов для сканирования уязвимостей, в том числе Nessus, SAINT и GFI LANgard.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.