#3 BeEF Framework — Работаем с пойманными жертвами.

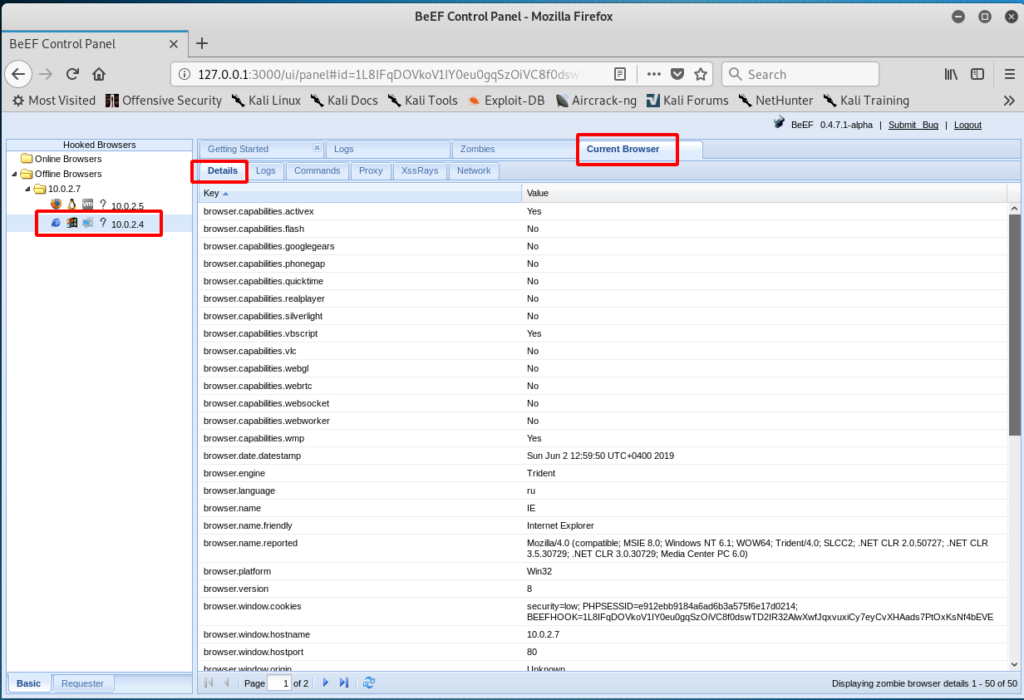

Для нашего эксперимента, мы поймали жертв, и теперь нам нужно работать с ними в BeEF Framework. Для этого существует правое поле.

Нужно кликнуть по ip-адресу, интересующего нас браузера, и перейти в правое окно:

Как видим, мы можем узнать много информации, исходя из этого поля.

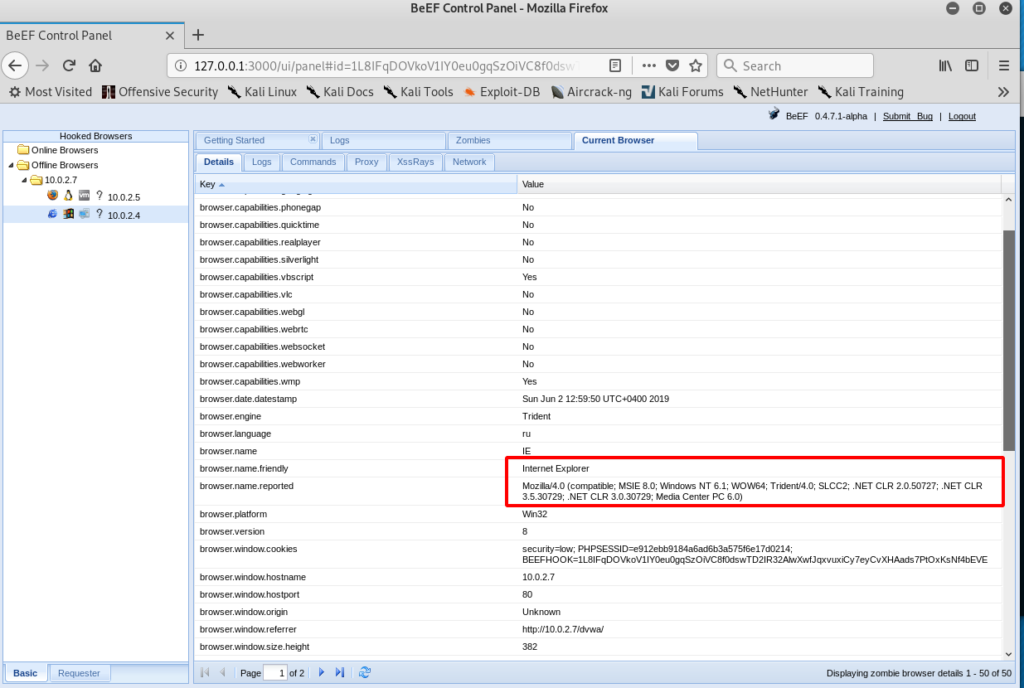

Давайте пройдемся по порядку, и браузер определяется как Mozilla, и использует MSIE 8.0:

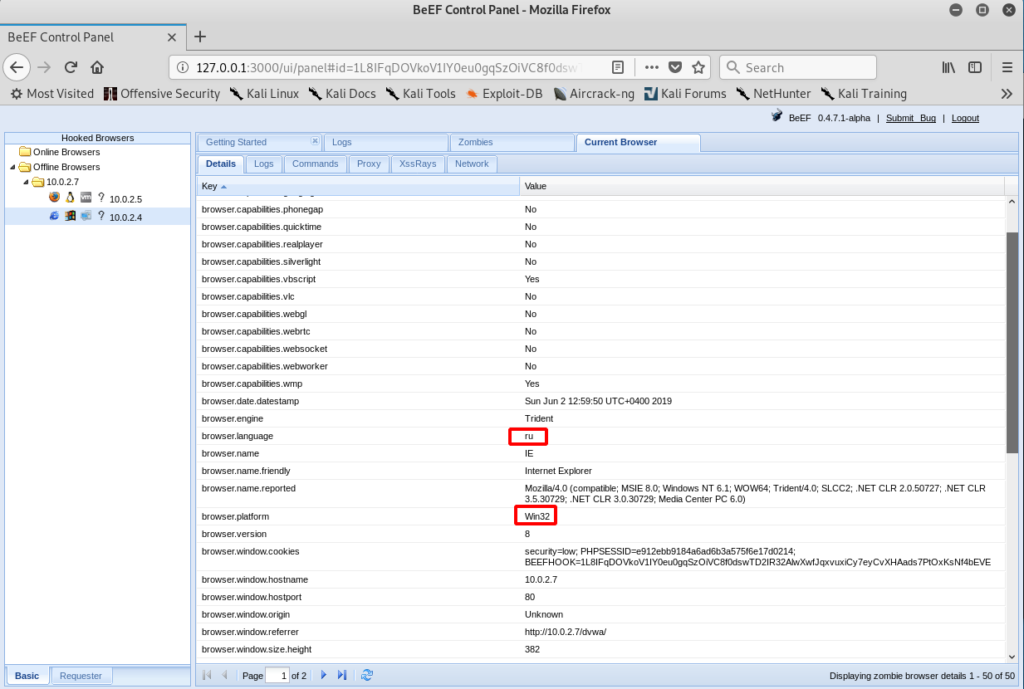

Язык браузера русский, и он использует Win32:

Эти параметры нужны, для последующего создания бэкдора, в рамках получения доступа к машине.

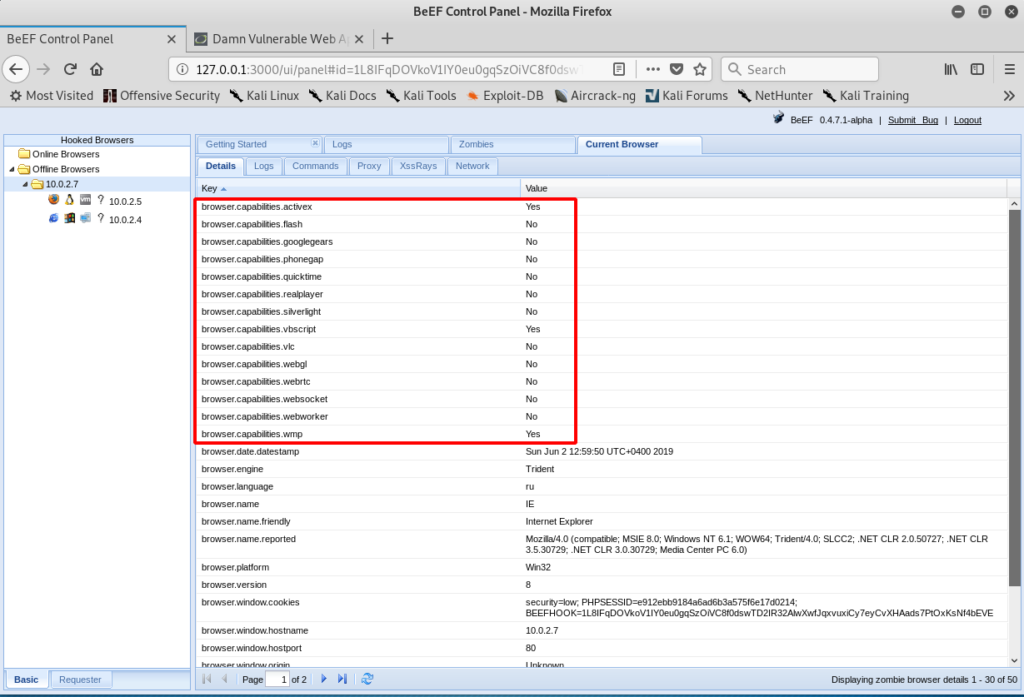

Мы также можем увидеть компоненты, которые есть в браузере:

Особо значимые для нас, это то, что браузер не использует flash, но использует vbscript. Анализ этих компонентов может быть полезным, когда Вы пытаетесь получить полный доступ к этому компьютеру.

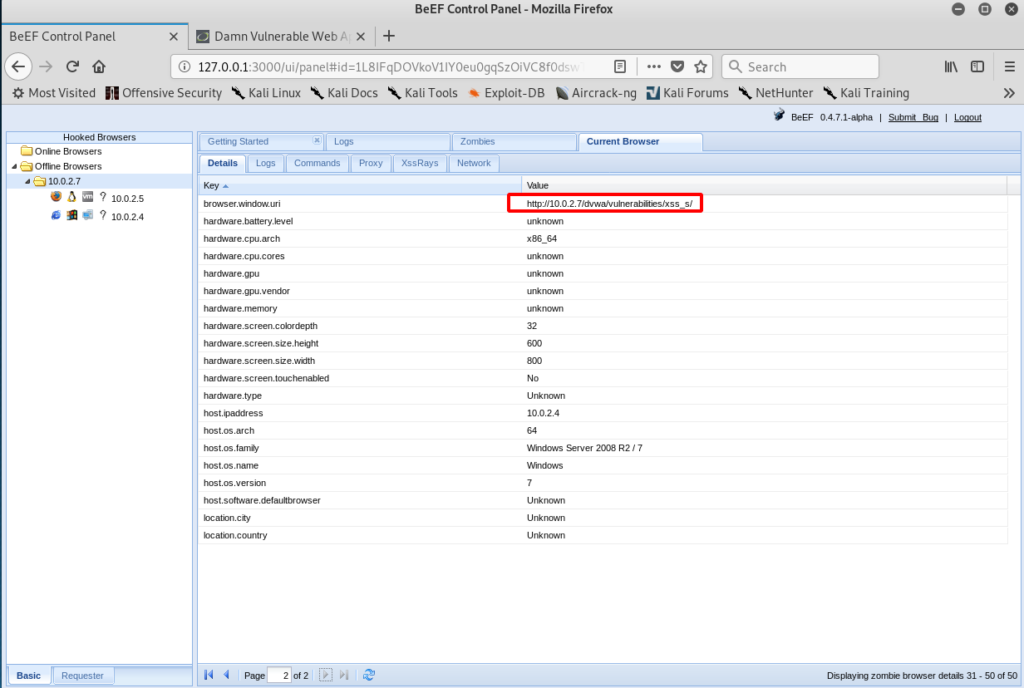

Можем перейти на вторую страницу этого окна, и увидеть URL-адрес страницы, через которую мы поймали пользователя:

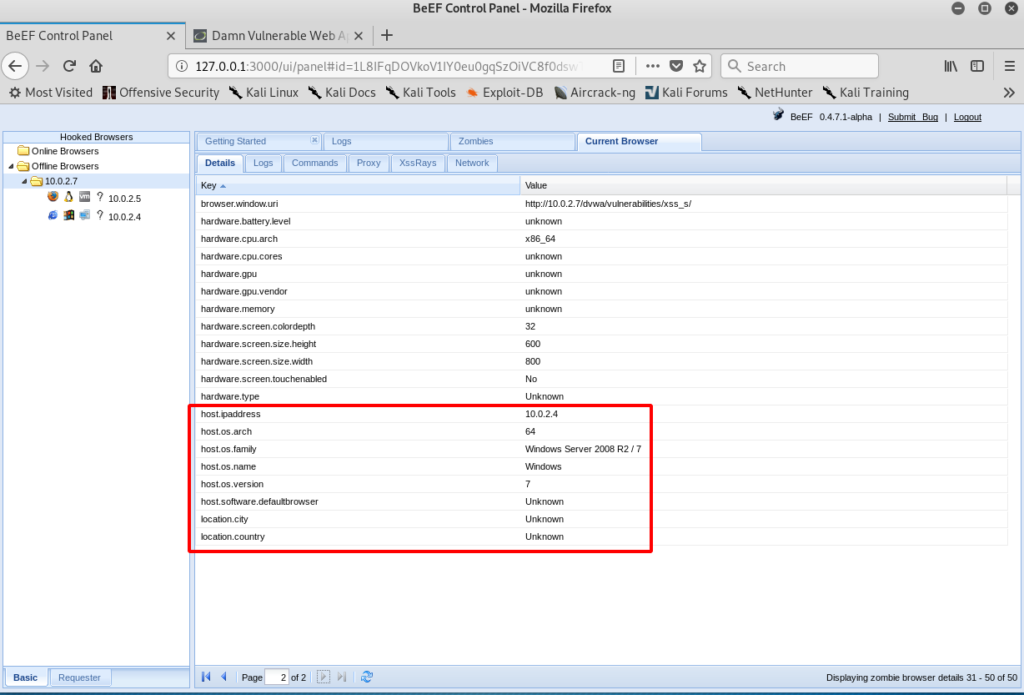

Обратите внимание также на другие параметры, которые более подробно описывают компоненты браузера, такие как ip-цели, семейство Windows, версия:

Обратите внимание на то, что параметры архитектуры определились некорректно, так как в начале вывода мы видели параметр «browser.platform» как Win32, и далее параметр «host.os.arch», с параметром 64. Все достаточно просто, так как сверху отображается архитектура браузера, и он 32-х битный, а сам компьютер 64-х битный.

Эта информация поможет нам, при создании персонального бэкдора, для этого компьютера.

С параметрами завершили, и еще раз пройдитесь по всем значениям, чтобы визуально запомнить их.

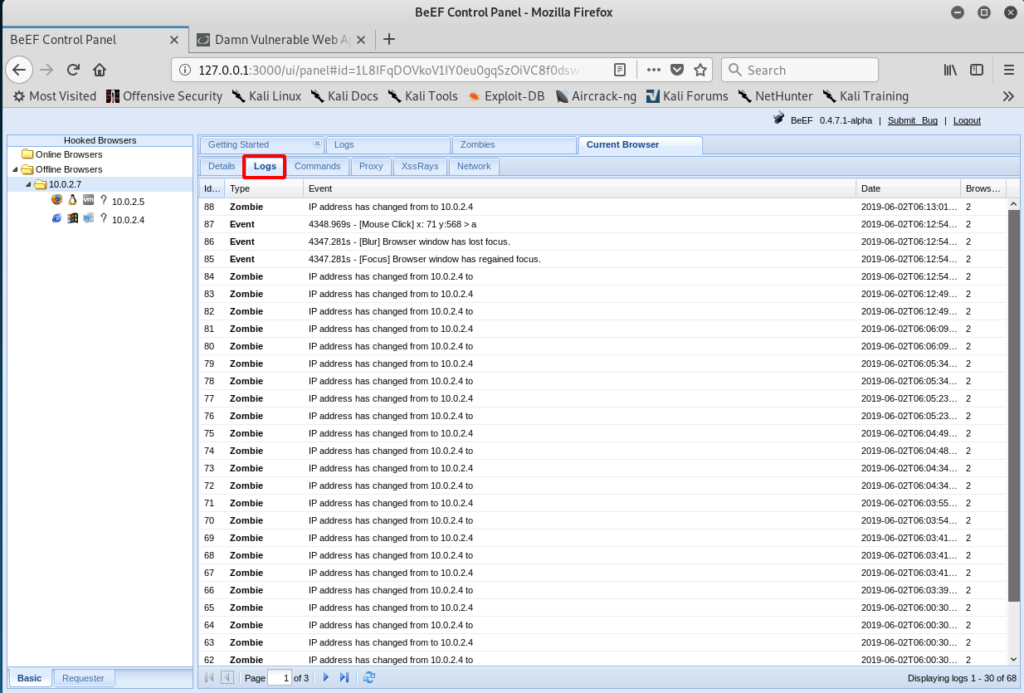

Перейдем на вкладку «Logs», и увидим все произошедшие события:

В целом тут не много значений, а именно отображается момент поимки браузера, фокус, клик мыши (Mouse Click).

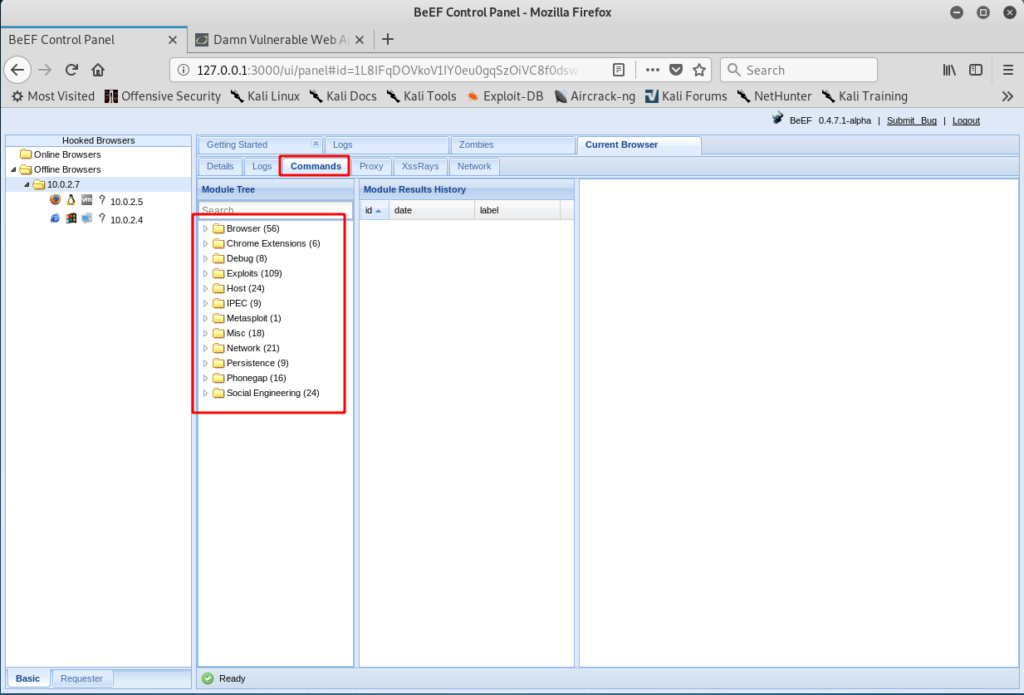

Идем далее, и на очереди вкладка с командами («Commands»). В ней мы будем проводить много времени:

Все эти сгруппированные команды можно запускать на целевом компьютере.

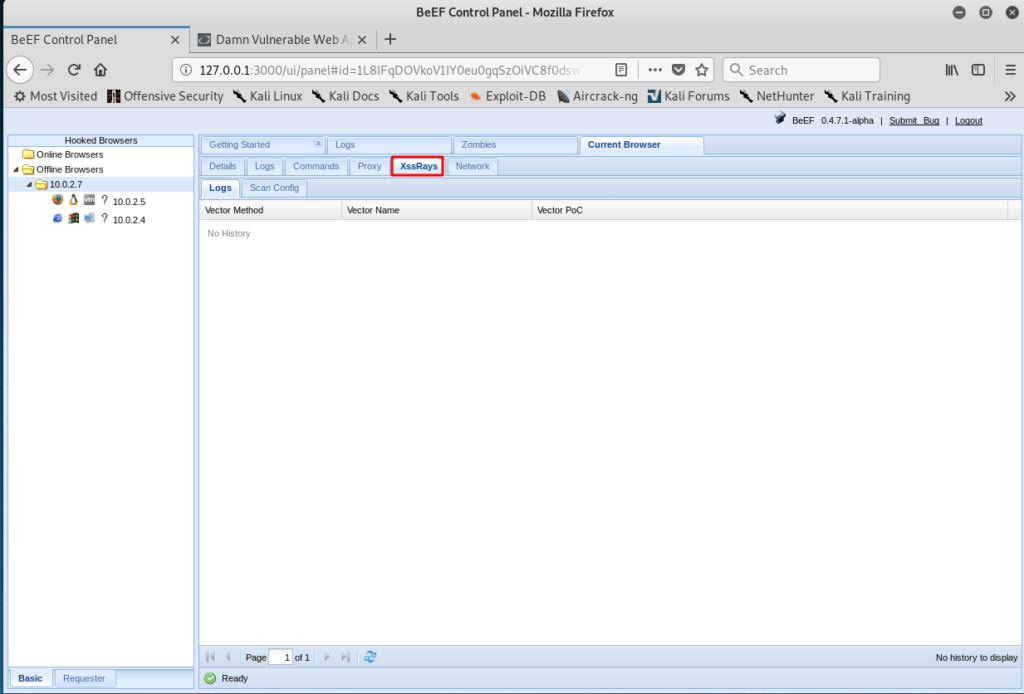

Вкладка «XssRais» позволит обнаружить уязвимость XSS на текущей странице:

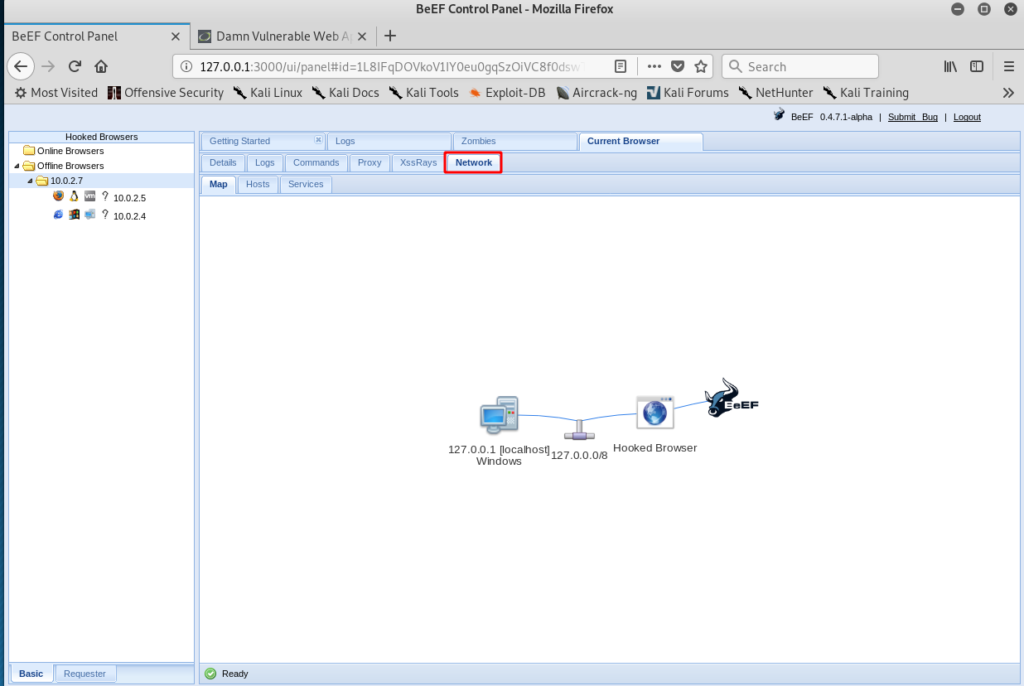

В «Network» Вы можете просмотреть текущие сети:

Исходя из схемы, мы видим наш привязанный браузер, который используется на Windows-машине. Браузер привязан к нам, и связан с BeEF.

Если бы у нас было несколько устройств, то мы бы увидели их в этом поле.

Это на самом деле поверхностный обзор BeEF, чтобы Вы поняли структуру этого фреймворка.

Мы будем работать еще с командами, а также получать полный доступ к захваченным компьютерам.

Выйти из BeEF, можно с помощью кнопки «Logout».

Но этом все. Всем хорошего дня.

#1 Ловим жертв с помощью BeEF Framework, используя уязвимость Reflected XSS.

#2 Ловим жертв с помощью BeEF Framework, используя уязвимость Stored XSS.